«Ви виграли мільйон» - як не стати жертвою інтернет-шахраїв

- Як працює жадібність в поєднанні з інтернетом

- «Ключ від квартири, де гроші лежать»

- Як не потрапити в «мишоловку»

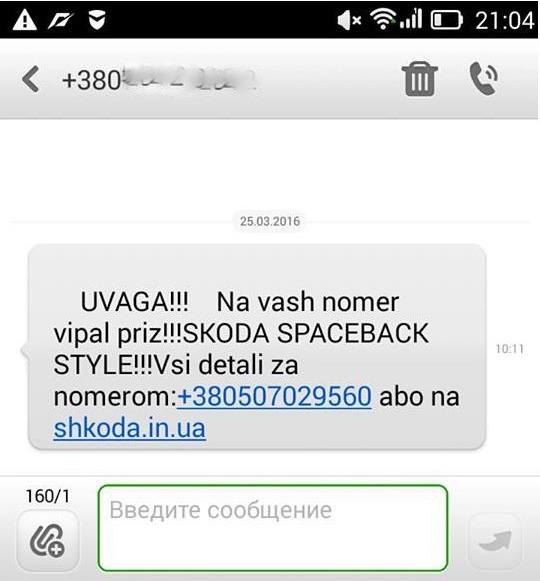

У п'ятницю, о 21:00 Олена М. отримала SMS, що вона виграла по «акції» автомобіль. У повідомленні вказувався сайт «офіційного» дилера і телефон контакт-центру, де можна було уточнити всю необхідну інформацію. Як виявилося, «акція» проходить на «території України серед абонентів мобільних мереж, що користуються послугами платіжних терміналів« Bank24 »,« Easy Pay »та інших».

Радості дівчини не було меж, ось тільки насторожило одна примітка: «За умовами акції, проходження реєстрації виграшною SIM-карти і оплата податку на приз в податкову інспекцію в розмірі 1% від собівартості вашого виграшу повинні відбутися протягом доби з моменту отримання SMS-повідомлення абонентом ». Тобто, протягом 24 годин потрібно було перерахувати близько 5 тис. Грн - а такої суми в кишені не було.

Крім того, її насторожило, що марки «Shkoda Spaceback Style» (як було написано в SMS) не існує, а є «SKODA Spaceback», та й торговий знак компанії «Шкода» пишеться як «Škoda», а не «Shkoda». Перш ніж платити невідомим «податок на приз в податкову інспекцію в розмірі 1% від собівартості виграшу», дівчина дочекалася наступного дня, подзвонила офіційним дилерам Skoda - і з'ясувала, що жодних подібних акцій в Україні виробник не проводить. А крім того, виявилося, що вказаний шахраями сайт нібито дилера Skoda, незважаючи на його зовнішню правдоподібність, «липовий», або якщо говорити технічною мовою - фішингових .

Шахраї використовують SMS-розсилку, щоб заманити користувачів в пастку

Варто відзначити, що ідея такої афери не нова. Змінюються тільки назви компаній, марок автомобілів і адреси фальшивих сайтів. Як показав навіть поверхневий аналіз коментарів у соцмережах, багато користувачів раніше «вигравали» автомобілі від Nissan, Alfa Romeo, KIA, AUDI і т. Д.

Як працює жадібність в поєднанні з інтернетом

За словами Сергія Демедюк, начальника Управління по боротьбі з кіберзлочинністю МВС України, в подібних аферах беруть участь кілька незалежних злочинних груп. По-перше, організатори, які продумують всю схему шахрайства; по-друге - підставний call-центр, який приймає дзвінки від «щасливих переможців»; по-третє - підставні особи, так звані «дроп» (від англ. drop) - які відкриває банківські рахунки для переведення туди шахрайських грошей. За інформацією МВС України, їх число в країні постійно зростає. Четверта сторона - розробники, які створюють фішингових сайтів, службовець або приманкою, або «офіційним» підтвердженням так званої «акції».

Сергій Демедюк: «В Україні набирає обертів інститут дропов, тобто, підставних осіб, які відкривають банківські для рахунку для переказу туди шахрайських грошей»

Справедливості заради треба відзначити, що не всі учасники усвідомлюють, що беруть участь в протизаконних діях. Наприклад, веб-розробники можуть зробити фішингових сайтів, навіть не знаючи, для яких цілей він потім буде використовуватися. Після закінчення роботи вони передають адміністративні права доступу замовнику і більш не мають до нього відношення. Чи не насторожує їх і той факт, що за таку роботу їм іноді платять у декілька разів більше середньої ціни на ринку. Як зазначив Сергій Демедюк в коментарі нашій редакції , В основному подібними справами займаються початківці IT-фахівці, або ті, хто не зміг себе реалізувати на основній роботі.

За даними МВС, крім фішингу поширений і інший вид злочинів - і це вже фактично чисте шахрайство, без приставки «кібер» - продаж неіснуючих товарів на легальних інтернет-аукціонах. Суть в тому, що шахрай продає за заниженою ціною будь-які популярні товари, але після отримання оплати зникає, не виславши товар за вказаною адресою.

За відомостями С. Демедюк, за рік загальна статистика по числу кіберзлочинів виросла в 4 рази. Причому шахраї встигають зробити понад 100 афер, перш ніж потраплять в руки правоохоронців. І хоча в МВС заявляють про 70% -ний розкриття кіберзлочинів, проблема полягає в тому, що через недосконале законодавство наші суди не дають реального терміну і в більшості випадків злочинці отримують умовний термін. Під час якого шахраї часто продовжують вести свою злочинну діяльність.

ЧИТАЙТЕ ТАКОЖ:

«Ключ від квартири, де гроші лежать»

Оскільки фінансові операції в даний час все більше мігрують в онлайн-сегмент , Шахраї використовують різні хитрощі для проникнення в комп'ютерну систему користувача. За даними Дмитра Мороза, начальника відділу безпеки платіжних і карткових систем служби інформаційної безпеки UkrSibbank BNP Paribas Group, сьогодні спостерігається зниження числа випадків шахрайства з рахунками юридичних осіб, але збільшується число злочинів на базі соціальної інженерії. Найбільш популярний спосіб шахрайства - крадіжка самих електронних ключів або перехоплення управління комп'ютером директора або бухгалтера.

Дмитро Мороз: «У 99% випадків шахраї досягають успіху через недбалість користувачів, які не виконують рекомендації банку з інформаційної безпеки»

Щоб досягти такої мети, зловмисникам необхідно впровадити шкідливий код на комп'ютер жертви. Сергій Демедюк стверджує, що в 99% успішний злом можливий через халатність користувача, який порушує встановлені правила (Оскільки зламати в «лобовій атаці» діючі алгоритми дуже важко). З ним згоден Геннадій Гулак, заступник директора з інформаційної безпеки компанії IQusion консорціуму Intecracy Group: основна проблема в тому, що користувачі порушують встановлені правила. Якщо застосовується піратське ПЗ або є серйозне порушення правил безпеки - ймовірність злому зростає в рази.

Найчастіше для проникнення на комп'ютер жертви використовується лист зі шкідливим вкладенням і методи соціальної інженерії. Не варто думати, що тільки простаки трапляються на таку «вудку». Злочинці діють хитро: перш, ніж закинути «приманку», вони довго вивчають жертву за інформацією з відкритих і закритих джерел. Тим більше, що зараз це зробити зовсім не складно - адже люди самі розміщують інформацію про себе в соцмережах. Після створення психологічного портрета жертви, вивчення всіх слабкостей, користувачеві відправляють лист зі шкідливим вкладенням, яке буде зачіпати найбільш злободенні для нього теми. Наприклад, при зломі «Прикарпаттяобленерго» зловмисники відсилали лист з темою «запит про надання списків співробітників для мобілізації», а також зі списком нібито «паролів доступу» співробітників до їх робочим ПК. Але насправді, при відкритті вкладення запускався шкідливий файл.

Геннадій Гулак: «Основна проблема в тому, що користувачі порушують встановлені правила. Зламати діючі алгоритми захисту дуже важко, але якщо користувач застосовує піратське ПЗ або не дотримуватися правил кібербезпеки - ймовірність злому зростає в рази »

Технологія злому корпоративних мереж шляхом розсилки фішингових листів застосовується багатьма кібершахраїв. Наприклад, хакерські угрупування Carbanak і Metel, які спеціалізуються на атаках на фінансові організації, для проникнення в корпоративну мережу банку розсилають листи з шкідливими вкладеннями. У разі успіху хакери отримують під своє управління контролер локального домену та в підсумку проникають на комп'ютери співробітників банку, відповідальних за обробку фінансових транзакцій.

Як не потрапити в «мишоловку»

Щоб убезпечити свої фінансові операції, необхідно дотримуватися кількох рекомендацій від експертів. Дмитро Мороз рекомендує розмежувати права доступу для користувачів і для повсякденної роботи призначити обмежений доступ до управління системою. З правами адміністратора в систему потрібно заходити лише в тому випадку, якщо потрібно змінити налаштування ПО і в інших подібних випадках. Також дуже важливо регулярно оновлювати антивірус і убезпечити електронні ключі. Для останнього пункту багато банків рекомендують застосовувати токени з активною криптографією, в яких ключі ніколи не залишають пристрій. Також популярні OTP-токени - генератори одноразових паролів.

У разі, якщо операція онлайн-банкінгу завжди здійснюється з одного комп'ютера з фіксованим IP-адресою, дуже ефективний механізм IP-фільтрації. Тоді банк надати їм доступ до облікового запису онлайн-банкінгу тільки з однієї IP-адреси, за всіма іншими доступ блокується. Також дуже часто використовується ліміт на проведення грошової операції. Якщо сума більша - необхідно зателефонувати до контакт-центру банку, щоб зняти обмеження. Варто пам'ятати і про те, що співробітники банку ніколи не дзвонять, щоб дізнатися пароль доступу до облікового запису, CVC-код або PIN-код кредитної картки. Дотримання всіх вищеназваних рекомендацій дозволяє практично гарантовано уникнути проблем і залишити шахраїв «при своїх», але без ваших грошей.