КріптоПро

- Архітектура аутентифікації в Windows В ОС сімейства Windows застосовувалося кілька різних методів...

- Аутентифікація за допомогою смарт-карти

- Підтримувані КріптоПро Winlogon ключові носії

- Використання КріптоПро Winlogon для інтерактивної реєстрації в домені Microsoft Windows 2003 Server

- Налаштування ISA-сервера

- Налаштування SQL-сервера

- Налаштування Exchange-сервера

- Налаштування серверів інших ОС

Архітектура аутентифікації в Windows

В ОС сімейства Windows застосовувалося кілька різних методів авторизації і аутентифікації користувачів: SMB, NTLM, Novell, RADIUS, Kerberos і т.п. На сьогоднішній день більшість цих методів представляють лише історичний інтерес. Сучасні методи авторизації і аутентифікації користувачів RADIUS (EAP) і Kerberos є відкритими промисловими стандартами і дозволяють досягти будь-якого необхідного рівня захисту інформації за допомогою додаткових методів аутентифікації. КріптоПро Winlogon - розширює метод початкової аутентифікації PKINIT протоколу Kerberos. Додаткову інформацію щодо використання аутентифікації Kerberos в ОС сімейства Windows можна знайти за нижченаведеними посиланнями:

Аутентифікація по протоколу Kerberos в Microsoft® Windows®

В операційній системі Microsoft® Windows® 2000 / XP / 2003 аутентифікація користувачів в домені проводиться за замовчуванням за допомогою протоколу Kerberos. Використання цього стандарту створює надійну основу для взаємодії між різними платформами і при цьому значно підвищує безпеку мережевої аутентифікації.

У Windows 2000 / XP / 2003 застосовується остання редакція протоколу Kerberos версії 5 ( RFC 4120 ). Безпека системи забезпечує клієнт Kerberos за допомогою інтерфейсу Security Support Provider Interface. Первісна перевірка користувача проводиться в рамках процесу Winlogon, яка забезпечує єдину реєстрацію користувачів в системі. Центр розподілу ключів Key Distribution Center (KDC) Kerberos інтегрований з іншими службами безпеки Windows 2000/2003, встановленими на контролері домену. Облікові записи безпеки зберігаються в базі даних служби каталогів Active Directory.

Windows для доступу за допомогою смарт-карт використовує повідомлення PKINIT протоколу Kerberos версії 5 ( RFC 4120 ). КріптоПро Winlogon додає в PKINIT підтримку російських криптографічних алгоритмів.

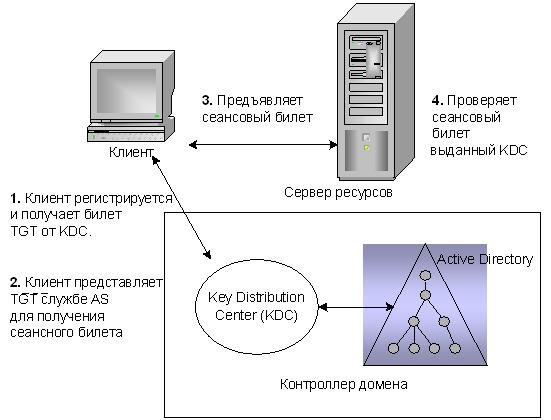

Дещо спрощуючи, можна сказати, що процес аутентифікації по протоколу Kerberos працює за принципом перевірки і передачі облікових даних між клієнтами і серверами. Ось як це відбувається. Коли користувач входить в домен Windows 2000/2003, операційна система знаходить сервер Active Directory і службу аутентифікації Kerberos і передає їй облікові дані клієнта. Для цього формується запит в спеціальному форматі, частина якого зашифрована за допомогою ключа, отриманого з введеного користувачем пароля.

Служба KDC (Key Distribution Center) Kerberos, звана службою поширення ключів після перевірки даних клієнта, необхідних для підтвердження автентичності, видає користувачеві квиток TGT (Ticket-Granting Ticket). Цей квиток потім використовується для ідентифікації клієнта, коли він запитує наступні квитки Kerberos для отримання доступу до мережевих ресурсів. Хоча це складний процес, участь користувача полягає лише у введенні пароля при вході.

На наведеному нижче рис. 1 показано взаємини між клієнтом, центром KDC і сервером ресурсів, які використовують протокол аутентифікації Kerberos.

Мал. 1. Процес аутентифікації по протоколу Kerberos

Аутентифікація за допомогою смарт-карти

При реєстрації за допомогою смарт-карт використовується пара, що складається з особистого та відкритого ключів, яка зберігається в пам'яті смарт-карти. Розширення протоколу Kerberos, що визначає порядок застосування відкритих ключів при обміні по подпротоколу AS Exchange, передбачає наступний порядок використання такої пари.

Відкрита її частина служить для шифрування сеансового ключа користувача службою KDC, а особиста - для розшифрування цього ключа клієнтом.

Реєстрація починається з того, що користувач вставляє свою смарт-карту в спеціальний зчитувальний пристрій, підключений до комп'ютера. При відповідній конфігурації Windows це рівносильно сигналу SAS, тобто, одночасного натискання клавіш CTRL + ALT + DEL. У відповідь Winlogon направляє на настільну систему, динамічно підключається бібліотеку MSGINA, яка виводить на екран стандартне діалогове вікно реєстрації. Правда, тепер користувачеві потрібно ввести тільки один параметр - персональний ідентифікаційний номер PIN (Personal Identification Number).

Kerberos SSP клієнтського комп'ютера направляє в службу KDC повідомлення KRB_AS_REQ - початковий запит на аутентифікацію. В поле даних попередньої аутентифікації цього запиту включається сертифікат відкритого ключа користувача. KDC перевіряє справжність сертифіката і витягує з нього відкритий ключ, яким шифрує ключ сеансу реєстрації. Після цього він включає цей ключ разом з квитком TGT в повідомлення KRB_AS_REP і направляє його клієнту. Розшифрувати сеансовий ключ зможе тільки той клієнт, у якого є секретна половина криптографічного пари, функції якої на цьому закінчуються. Вся подальша зв'язок між клієнтом і службою KDC підтримується на основі сеансового ключа. Ніяких інших відхилень від стандартного процесу реєстрації та входження в мережу не потрібно.

За замовчуванням постачальник Kerberos, що працює на клієнтському комп'ютері, як даних попередньої аутентифікації направляє в службу KDC зашифровану мітку часу. На системах же, конфігурація яких передбачає реєстрацію із застосуванням смарт-карти, роль даних попередньої аутентифікації відводиться сертифікату відкритого ключа.

Підтримувані КріптоПро Winlogon ключові носії

КріптоПро Winlogon Клієнт підтримує такі типи смарт-карт:

- російські інтелектуальні карти (РІК1, Оскар) з використанням зчитувачів смарт-карт, що підтримують протокол PS / SC (GemPlus GCR-410, Towitoko, Oberthur OCR126 і ін.);

- електронний ключ з інтерфейсом USB;

КріптоПро Winlogon KDC для зберігання секретного ключа KDC може використовувати будь-який ключовий носій, підтримуваний КріптоПро CSP або, для кращої захищеності, використовувати Атлікс HSM .

Використання КріптоПро Winlogon для інтерактивної реєстрації в домені Microsoft Windows 2003 Server

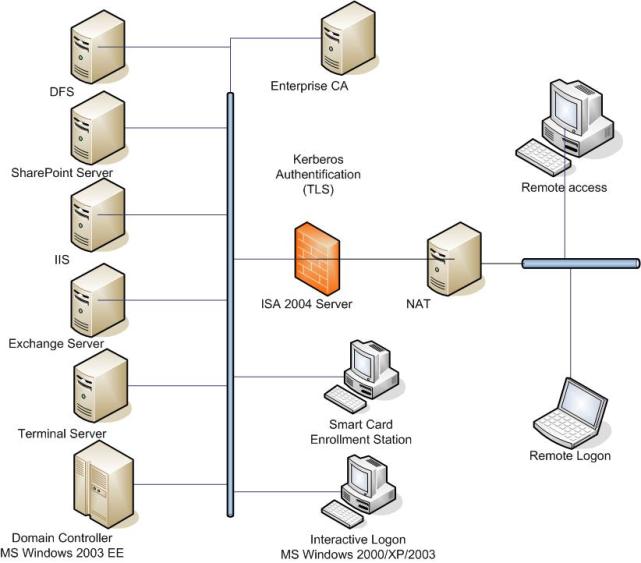

Використання КріптоПро Winlogon для інтерактивної реєстрації користувачів в домені Microsoft Windows забезпечує аутентифікацію користувачів на російських криптографічних алгоритмах ГОСТ 28147-89, ГОСТ Р 34.10-2001 і ГОСТ Р 34.11-94.

При успішному проходженні процесу реєстрації користувач разом з квитком TGT отримує дані авторизації. Аутентіфіцированний і авторизований користувач отримує доступ до дозволених сервісів і серверів домену. Наприклад, для доступу до локального комп'ютера домену, загальних папок інших користувачів, сервера MS Exchange, ISA сервера без додаткової аутентифікації.

Можлива конфігурація зображена на малюнку 2.

Мал. 2. Можлива конфігурація захищеного домена

Налаштування ISA-сервера

Microsoft ISA Server може бути налаштований, наприклад, для обмеження доступу користувачів домену в зовнішні мережі. Для цього необхідно на робочі місця користувачів встановити Firewall Client. А в параметрах брандмауера встановити обов'язкову аутентифікацію клієнтів внутрішньої мережі і створити правило доступу / заборони доступу для необхідних клієнтів (груп).

Для захисту трафіку між сервером і клієнтом може бути використаний протокол КріптоПро TLS.

Налаштування SQL-сервера

MS SQL Server також може бути налаштований на використання протоколу аутентифікації Kerberos, так, що тільки запобігти несанкціонованому отримають доступ до сервера.

Налаштування Exchange-сервера

Якщо для підключення MS Outlook до MS Exchange сервера використовується протокол exchange, аутентифікація клієнтів буде здійснюватися по протоколу Kerberos. Додатково можна вимагати «Завжди запитувати ім'я і пароль» - в цьому випадку буде відображатися вікно введення пароля / вставки смарт-карти на MS Windows XP і старше.

Також сертифікати і ключі зі смарт-карти (при використанні відповідного шаблону сертифікатів, наприклад, «користувач зі смарт-картою») можуть бути використані для ЕЦП і шифрування поштових повідомлень. (На MS Windows XP і старше - встановлюються в сховище автоматично при вставці смарт-карти).

Налаштування серверів інших ОС

Для настройки серверів функціонують під управлінням інших ОС, таких як сімейство Unix (Solaris, Linux, FreeBSD), слід:

Налаштувати отримання облікових даних користувача з Active Directory;

Налаштувати отримання результатів первісної аутентифікації по протоколу Kerberos;

Налаштувати прикладні сервера на використання GSS-API (або Kerberos);