Троян «Сатана» поєднує в собі шифрувальник і блокувальник

Новини про атаки троянів-вимагачів в цьому році нагадують зведення з поля бою: дослідники буквально кожен день виявляють нові штами програм-вимагачів і розкривають нові хитрощі, якими користуються автори вірусів в прагненні максимально швидко зірвати куш. Але варто експертам просунутися вперед, як зловмисники винаходять нові способи вимагання.

Нещодавно з'явився черговий хитромудрий зразок вимагача - він отримав зловісне ім'я «Сатана» (Satana), що вказує на його, ймовірно, російське походження. Вимагач робить відразу дві речі: шифрує зберігаються на комп'ютері дані і підміняє головний завантажувальний запис Windows (Master Boot Record, MBR), відрізаючи жертві доступ до операційної системи.

Троянця, шифрувати MBR, ми не так давно описували - це сумнозвісний «Петя» (Petya) . У чомусь «Сатана» поводиться так само, як і Petya, що запускає замість завантажувача з MBR власний код. А в чомусь - по-іншому: якщо Petya шифрує головний файловий таблицю (Master File Table, MFT), то Satana замість цього шифрує то, що було в MBR. При цьому для шифровки файлів на диску творець «Петі» використовував іншу шкідливу програму - Петіна «Приятеля» «Мішу» (Mischa), тоді як «Сатана» справляється власними силами з обома завданнями.

Для тих, кому здалося, що в попередньому абзаці занадто багато всього незрозумілого, спробуємо пояснити трохи докладніше. MBR, головна запис, - це частина жорсткого диска, в якій міститься інформація про те, які файлові системи використовуються на різних розділах диска і з якого розділу, власне, комп'ютера треба завантажувати систему.

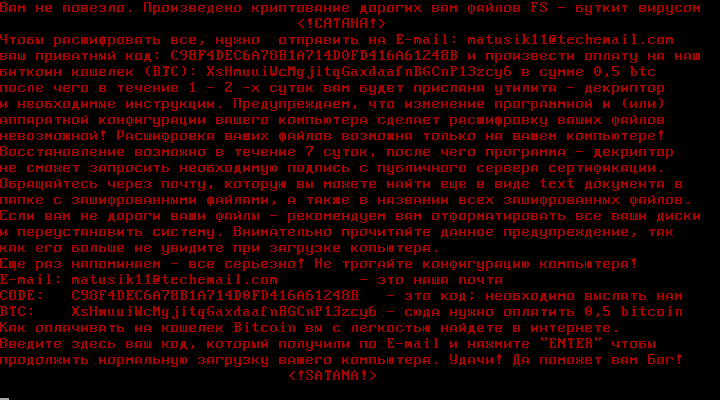

Якщо MBR пошкоджена, комп'ютер не може дізнатися, в якому розділі диска міститься ОС. В результаті операційна система просто не запуститься. Цим і вирішили скористатися зловмисники, додавши до шифрувальником функціональність блокера на рівні MBR - «Сатана» ставить замість MBR код-заглушку з повідомленням, а вміст головного завантажувального запису шифрує і складає на зберігання.

Як викуп за відновлення доступу до Windows і ключ зловмисник вимагає полбіткойна (приблизно $ 340). Якщо жертва заплатить викуп, кіберзлочинець обіцяє повернути доступ, тобто прибрати з MBR код-заглушку, розшифрувати вміст того, що там було раніше, і повернути його на місце.

Також, просочившись в комп'ютер жертви, Satana в фоновому режимі сканує всі локальні диски і мережеві інстанції на наявність файлів з розширеннями .bak, .doc, .jpg, .jpe, .txt, .tex, .dbf, .db, .xls, .cry, .xml, .vsd, .pdf, .csv, .bmp, .tif, .1cd, .tax, .gif, .gbr, .png, .mdb, .mdf, .sdf, .dwg, .dxf , .dgn, .stl, .gho, .v2i, .3ds, .ma, .ppt, .acc, .vpd, .odt, .ods, .rar, .zip, .7z, .cpp, .pas,. asm, а потім починає їх шифрувати, додаючи адреса електронної пошти та три наступних поспіль символу «_» перед ім'ям файлу (наприклад, test.jpg перетворюється в [email protected]___test.jpg).

Мається на увазі, що жертва повинна звернутися на цю електронну адресу, щоб отримати інструкції для оплати викупу, а потім, після оплати, - ключ для розшифровки. Поки дослідники знають про шести email-адреси, використовувані в кампанії.

Насправді, так би мовити, з половиною «Сатани» впоратися можна - при наявності певних навичок вийде повернути доступ до системи. Автори блогу The Windows Club пропонують докладну інструкцію по «лагодження» MBR через функцію відновлення ОС в Windows. Однак скористатися нею зможуть лише досвідчені користувачі, які вміють працювати з командним рядком Windows і утилітою bootrec.exe, тоді як у звичайних користувачів це може викликати труднощі.

Але навіть якщо доступ до Windows вийде відновити, від другої половини «Сатани» - шифрувальника файлів - поки що ліки не знайдено.

Поки Satana знаходиться на самому початку своєї здирницькою кар'єри: він не дуже поширений, до того ж дослідники відзначають, що його код містить помилки. Але висока ймовірність, що після перших пробних вилазок зловредів зміцніє і перетвориться в дуже небезпечну загрозу.

У цій ситуації користувачам залишається тільки проявляти максимальну обережність. Наші рекомендації допоможуть знизити ризик зараження і уникнути неприємностей:

1. Регулярно робіть резервні копії своїх даних.

При наявності резервних копій навіть в разі успішної атаки можна просто перевстановити систему, записати назад свої дані і не платити викуп.

2. Не заходьте на підозрілі сайти і не відкривайте підозрілі вкладення в електронній пошті, навіть якщо повідомлення прийшло від вашого знайомого. Будьте дуже уважні - про способи поширення нового зловредів поки відомо мало.

3. Подбайте про наявність надійного антивірусного рішення - наприклад, Kaspersky Internet Security розпізнає «Сатану» як Trojan-Ransom.Win32.Satan і не дозволяє йому ні шифрувати файли, ні блокувати завантаження системи.

4. І, звичайно, стежте за нашими новинами!

Ми намагаємося своєчасно розповідати вам про новітні загрози, щоб зловмисники не застали вас зненацька.