Системи DPI фільтрації трафіку: Види, Особливості, Приклади

- Огляд технології та ситуації на ринку

- Що собою являють DPI системи аналізу та фільтрації пакетів?

- Carbon Reductor DPI X

- З чого складається DPI?

- Варіанти використання DPI систем

- Необхідне обладнання для DPI систем

- Схеми підключення DPI

- висновок

DPI системи використовують технологію накопичення статистичної інформації, а також фільтрації і контролю мережевих пакетів, враховуючи їх зміст. Вони працюють по глибшого принципом, ніж брандмауери, що аналізують лише заголовки пакетів. Ця технологія перевіряє вміст трафіку на другому рівні моделі OSI і вище. Системи можуть ідентифікувати і зупиняти віруси, відсікати непотрібну інформацію. Рішення про блокування може прийматися також за непрямими симптомів, за якими розпізнаються певні протоколи і програми.

Огляд технології та ситуації на ринку

Як свідчить статистика, за 5 років в нашій країні значно збільшилася група користувачів, які регулярно (як мінімум один раз протягом 24 годин) підключаються до інтернету. Якщо раніше цей показник був на рівні 31%, сьогодні він виріс до 57%. Якщо перевести ці дані в кількість, виходить близько 66,5 млн осіб.

З 2010 року відзначається стрімке зростання мобільних користувачів. За статистикою, на поточний момент більше третини всіх відвідувань сайтів відбуваються зі смартфонів (3/4 від загальної кількості) та інших портативних пристроїв.

Незважаючи на різні несприятливі чинники, експерти прогнозують подальше збільшення мобільного трафіку. Оператори змушені реагувати на зміни і шукати додаткові способи поліпшення якості своїх послуг, тому для них актуальною стає технологія контролю мережевого трафіку. Як вважають експерти, до 2020 року глобальний ринок DPI перевищить 4,7 млрд доларів.

Що собою являють DPI системи аналізу та фільтрації пакетів?

Технологія DPI дозволяє не тільки оптимізувати пропускну здатність каналу, а й здатна підняти рівень безпеки при роботі з інформацією. Інтерес в нашій країні до подібних рішень підігрітий на законодавчому рівні. Держава вимагає від операторів зв'язку обмеження доступу абонентів до неправомірного контенту.

Рішення по глибокому аналізу трафіку дозволяють:

- боротися з тероризмом;

- захищати від мережевих атак;

- блокувати виконання шкідливого ПЗ;

- гарантувати швидкість і якість доступу в інтернет;

- виключати мережеві перевантажити;

- диференціювати трафік, забезпечувати рівномірність потоку і розподіл пріоритетів.

Системи DPI допомагають розподілити навантаження, щоб користувачі не помічали зниження швидкості і залишалися задоволені якістю зв'язку. Такі системи в основному встановлюються на кордоні мережі оператора в розрив наявних АПЛІНК, які йдуть від прикордонних маршрутизаторів. Це дозволяє направляти весь вхідний і вихідний трафік через DPI, що підвищує точність контролю і моніторингу. Специфічні завдання вирішуються шляхом установки устаткування ближче до кінцевих користувачів, на рівень CMTS і так далі.

Carbon Reductor DPI X

Оператори ринку вже давно оцінили переваги технології DPI, проте не так багато розробників, готових запропонувати оптимальні рішення для невеликих і середніх компаній. Одним з розробників такого ПО є наша компанія. Ми створюємо і підтримуємо актуальний продукт - Carbon Reductor DPI X .

Це програмне рішення:

- автоматично не допускає трафік на ресурси, що знаходяться в списку Мін'юсту і Роскомнадзора;

- робить компанію повністю відповідної російським законодавством по ФЗ-436, ФЗ-398, ФЗ-187, ФЗ-149, ФЗ-139 (страхує від штрафів);

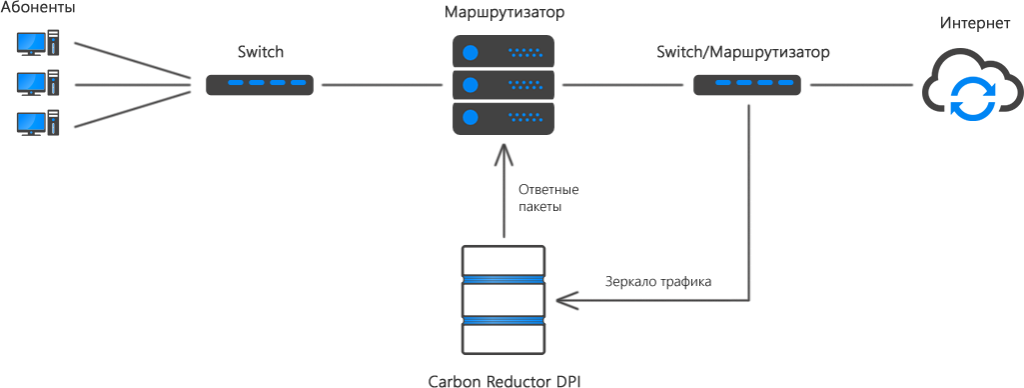

- працює за схемою «віддзеркалення трафіку»;

- використовує 8 технологій фільтрації (підтримуються: HSTS, TCP / IP, BGP / OSPF, HTTPS, DNS, HTTP);

- здатне перевіряти до 900 тисяч пакетів трафіку в секунду;

- має зрозумілий веб-інтерфейс;

- використовує мінімум апаратних ресурсів;

- підтримує IPv6.

Оскільки наші розробники готують зміни за кілька місяців до поправок і рекомендацій, в розпорядженні компаній завжди актуальний продукт, відповідний поточним вимогам до аналізу і фільтрації трафіку.

З чого складається DPI?

DPI забезпечує:

- аналіз трафіку;

- обмеження доступу абонентів до сайтів;

- персоналізацію сервісів;

- обмеження використання деяких мережевих протоколів.

Системи мають такий склад:

- PCC - розділяє фізичний потік даних на логічні сесії;

- PCRF - «мозок», який використовує необхідні правила (встановлення параметрів якості обслуговування, застосування додаткових сервісів і так далі);

- PCEF - застосовує PCC-правила до трафіку, проводить тарифікацію;

- OCS - контроль балансу абонента, тарифікація сервісів, застосування знижок, підрахунок обсягу послуг;

- Billing - зберігає дані про баланс абонентів, надає доступ до них сервера OCS;

- Access network - мережа підключення абонента до оператора, містить в собі всі клієнтські пристрої;

- Transcoding, optimization server - кешування даних для поліпшення пропускної спроможності;

- AAA Server - ідентифікує абонентів, веде облік використовуваних ресурсів (протокол RADIUS);

- BBERF - повідомляє PCRF про активацію сесії з відправкою ідентифікатора абонента і інших показників для точного визначення QoS-правил обслуговування;

- UDR - забезпечує зберігання даних користувачів.

Варіанти використання DPI систем

Передбачено 9 можливих сценаріїв:

- контроль і аналіз трафіку;

- його пріоритизація;

- поліпшення АПЛІНК;

- рівномірний розподіл каналу для всіх абонентів;

- кешування;

- оцінка поведінки учасників мережі;

- повідомлення абонентів;

- обмеження доступу до певних інтернет-ресурсів;

- захист трафіку від перехоплення і інших атак.

Необхідне обладнання для DPI систем

Програмна частина системи здатна працювати продуктивніше при наявності певного «заліза». В основному, для цього використовуються готові рішення, в які входить обладнання з встановленим ПЗ.

Зазвичай стандартна комплектація DPI систем глибокої фільтрації трафіку містить:

- Мережеві карти з режимом Bypass, що з'єднує інтерфейси на першому рівні. Навіть якщо харчування сервера раптово припиняється, лінк між портами продовжує діяти, пропускаючи трафік за рахунок живлення від батарейки.

- Систему моніторингу. Дистанційно контролює показники мережі та виводить їх на екран.

- Два блоки живлення, здатні замінити один одного при необхідності.

- Два жорстких диска, один або два процесори.

Для розширення функцій можуть підключатися зовнішні засоби зберігання. Оскільки в цьому випадку висока швидкість доступу не потрібна, підходить рішення у вигляді однієї СГД (системи зберігання даних) та кількох дискових полиць, підключених до неї.

Головний пристрій оснащено двома контролерами, кожен з яких має порти для підключення до мережі і полиць розширення. Використовується процесор Intel® Xeon® E5-2600 V4. Для підвищення відмовостійкості застосовується два блоки живлення.

ОС SmartOS виконує управління дисками. За рахунок застосування технології RAID-Z і нової файлової системи ZFS обладнання отримує масу переваг:

- контроль цілісності логічних і фізичних дисків;

- мінімізація фрагментації інформації;

- висока швидкість доступу до дисків.

Щоб збільшити обсяг збережених даних, JBOD підключається до головного пристрою. На одній полиці може розміщуватися до 70 дисків. Такий метод дозволяє в прискореному режимі збільшити обсяг системи зберігання.

Схеми підключення DPI

Існує дві основні схеми:

- Активна. Установка «в розрив». Забезпечує реалізацію повного функціоналу. Пристрій підключається після прикордонного маршрутизатора в розрив uplink. Завдяки такій схемі через DPI проходить весь трафік. Це відкриває широкі функціональні можливості для його обробки. Однак в такій схемі є мінус. Якщо пристрій виходить з ладу, порушується зв'язок. Для цього рекомендується використовувати або резервну платформу, або Bypass пристрою.

- Пасивна. «Віддзеркалення трафіку» відбувається через оптичні сплітери або SPAN-порти. Подібна схема відкриває доступ до безлічі функцій: попередня фільтрація СОРМ, кешування, переадресація запитів блокування, онлайн-зняття click stream і так далі. Якщо мережа вже діє, така схема дозволяє за 1-2 дня впровадити DPI.

висновок

Системи DPI досить складні, щоб вмістити їх докладний опис в одному інформаційному матеріалі. Однак з урахуванням цих даних можна скласти зрозумілу картину, наскільки продуктивними і затребуваними є подібні рішення. В руках професіоналів системи DPI - цінні інструменти, що покращують якості сервісу і безпеку абонентів, а в російській дійсності повністю відповідати законодавству і спокійно працювати в якості оператора зв'язку.

Що собою являють DPI системи аналізу та фільтрації пакетів?З чого складається DPI?