Можливості Cisco Security Agent 4.5

- Що таке Cisco Security Agent

- можливості CSA

- структура CSA

- Динамічні класи додатків

- Запобігання крадіжки даних з локального комп'ютера

- управління агентами

- Чи правда, що CSA може виявляти невідомі атаки

- Захист від витоків.

У цій статті ви дізнаєтеся результати незалежного тестування вбудованого захисту від невідомих атак і захисту від витоків інформації, а також про найцікавіші можливості Cisco Security Agent 4.5.

Денис Батранков, denisNOSPAMgov.ru

Якщо ви дали людині рибу, то нагодували його на один день;

якщо ви навчили його ловити рибу, то нагодували його на все життя.

китайська мудрість

Раніше ми говорили, що захист від day zero attacks - справа майбутнього. Наприклад в 2002 році статті Future Defenses: Technologies to Stop the Unknown Attack (Переклад є тут , тут і тут ) Були перераховані способи, які можуть бути використані для такого захисту, в тому числі вже імеющіемя в проекті SELinux . Зараз 2006 рік і вже кілька років як такі системи існують, і ми можемо подивитися чи ефективні вони. Для прикладу я взяв Cisco Security Agent 4.5.

У цій статті ви дізнаєтеся результати незалежного тестування вбудованого захисту від невідомих атак і захисту від витоків інформації, а також про найцікавіші можливості Cisco Security Agent 4.5. Перерахувати всі можливості цього продукту в статті неможливо, оскільки їх занадто багато. Більш детально можна дізнатися в книзі по Cisco Security Agent , В ній 456 сторінок.

Що таке Cisco Security Agent

Cisco Security Agent (далі CSA) - це система запобігання атак на рівні хоста (HIPS) для операційних систем Windows, Solaris і Linux. Ця технологія веде свою історію від систем виявлення атак (IDS), які лише пасивно виявляли атаки і сигналізували про це. Основним недоліком цих систем було те, що вони використовували сигнатури атак, які потрібно було постійно оновлювати з появою нових видів атак. Тобто, як тільки ми припиняли оновлювати сигнатури, то відразу виявлялося безліч атак, які ці системи не були здатні виявляти.

Системи запобігання атак працюють абсолютно по-іншому. Вони активно відстежують поведінку додатків, код, що виконується на машині, локальні мережеві з'єднання на машині і виявляють аномалії в їх роботі, щоб визначити чи дотримуються вирішувати цю активність. Очевидною перевагою аномальних систем запобігання атак є те, що їм не потрібні сигнатури атак.

Відступ: відразу хочу попередити, що виходить так, що в статті я буду хвалити CSA, але, не тому, що я працюю в Cisco (на мій жаль), а тому, що мені сподобався продукт. Можливо, що такі продукти як Symantec Client Security і ISS Proventia Desktop виконують аналогічні функції, але я не мав можливості познайомитися з ними так докладно, як з CSA, щоб ще і провести порівняння.

можливості CSA

Після інсталяції на кінцеву систему CSA починає стежити за ресурсами системи і складати таблиці з інформацією про все те, що відбувається в системі. Користуючись цими таблицями, CSA стежить, щоб задані заздалегідь правила поведінки цієї системи не порушувалися. Агент стежить за всім що можна: за використанням та доступом до файлів і додатків, мережевими транзакціями, доступом до реєстру, використання ядра, доступом до COM об'єктів та інших компонентів системи. Мета всього цього: гарантувати чітку роботу системи згідно із заданими правилами.

Завдяки таким глибоким знанням про все те, що відбувається в системі в реальному часі CSA може контролювати те, чи потрібно дозволяти витребувані дії або забороняти. Це відбувається, коли деякі дії виробляються користувачем, або зловмисний код намагається виконатися сам. Коли CSA виявляє, що запит не може бути розв'язаний відповідно до локальної політикою безпеки, то агент блокує цю дію і посилає повідомлення про невірний поведінці системи.

Розташовуючись глибоко в системі і безпосередньо контролюючи її і будь-яке її поведінку, агент виконує безліч ролей, запобігаючи як відомі, так і невідомі атаки, включаючи такі функції:

- Глобальна автоматична кореляція подій і реагування.

- Розподілене управління захистом хостів.

- Контроль додатків, захист від переповнення буфера.

- Захист файлів і директорій.

- Контроль доступу до мережі, персональний екран

- Дослідження поширення в системі знову встановлюваних додатків і їх поведінки.

- Автоматична зміна політики контролю в залежності від імені користувача та його розташування в мережі.

- Аудит роботи користувачів.

- Блокує витік інформації через USB порти, DVD-RW, зовнішні пристрої, КПК, через мережу, через буфер обміну.

- Блокує клавіатурні перехоплювачі.

- Інтегрується з Network Admission Control (NAC).

- Контроль цілісності.

- Захист від Spyware.

- Захист від rootkitов.

- Захист від скачування забороненого контенту (наприклад, MP3 файлів).

Або простіше сказати, що агент контролює некоректно працюючі додатки в операційних системах Windows, Solaris і Linux, таким чином, забороняючи експлуатацію наявних в цих додатках вразливостей, як віддалено по мережі, так і локально при випадковому запуску шкідливого коду. І, що найважливіше, агент захищає від крадіжки інформації з хоста. Нижче це буде розглянуто.

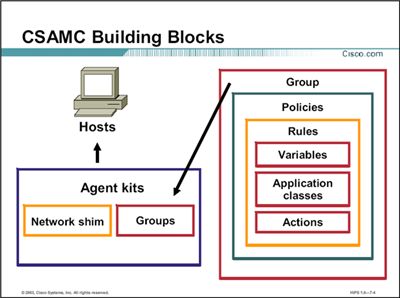

структура CSA

Потрібно зауважити, що почати працювати з CSA так просто, нахрапом, не вийде. Справа в тому, що продукт складний і в ньому багато нових понять, таких як групи, хости, політики, модулі, правила, призначені для користувача і системні безлічі станів, класи додатків, змінні. І кожне поняття треба добре вивчити. Недарма у Cisco навіть цілий іспит є за цією програмою: Securing Hosts Using Cisco Security Agent . Наприклад, якщо перерахувати тільки типи наявних правил, то список буде значний:

- Agent Service ControlКонтролірует можливість зупинити агента на локальній машині.

- Application ControlКонтролірует яким додаткам не можна або можна працювати на локальній машині.

- Clipboard Access ControlРазрешает переносити дані через Clipboard тільки між заданими додатками.

- COM Component Access ControlУказивает які COM об'єкти можуть бути доступні зазначеним додатків.

- Connection Rate LimitКонтролірует число вхідних і вихідних з'єднань локального комп'ютера. Таким чином, виконується захист від DoS атак

- Data Access ControlІспользуется для систем містять WEB сервер. Цей тип правил переглядає вхідні запити, а саме Uniform Resource Identifier (URI) порцію запиту. Він намагається знайти неправильні запити. Більшість неправильних запитів вже міститься при інсталяції MC, але ви можете додати свої, щоб ловити нові або спеціальні види атак.

- File Access ControlОбеспечівает механізм перевірки, які процеси можу читати файли і папки. Якщо в UNIX заборонений доступ до символьних посиланнях, то потрібно розуміти що це не означає автоматично заборони доступу до самого файлу.

- File Version ControlКонтролірует які версії програм дозволені до виконання.

- Kernel ProtectionЗапрещает динамічне завантаження драйверів після завантаження системи:

- Network Access ControlПозволяет контролювати доступ додатків в мережу і доступ до них з мережі.

- Network ShieldЗаставляет перевіряти мережевий трафік на правильність. Ця функція повинна бути включена при інсталяції CSA. Називається Network Shim.

- NT Event LogПозволяет збирати деякі події з Event Log в журналі центру управління

- Registry Access ControlМеханізм контролюючий доступ додатків в ключі реєстру, забороняє або дозволяє запис і читання з них.

- Service RestartПозволяет перезапускати сервіси, які зупинилися або не відповідають на запити.

- Sniffer and Protocol DetectionПішет повідомлення про те, що був виявлений не IP протокол і то що були виявлені сніфери на машині захищеною агентом.

- System APIПредотвращает виконання троянських програм і ворожого коду на машині c Windows.

- Buffer OverflowВ UNIX робить те ж саме що System API в Windows. Запобігає використання переполеннія буфера для підвищення привілеїв користувачів.

- Network Interface ControlВ UNIX забороняє перекладати інтерфейс в Promiscuous mode.

- Resource Access ControlПредотвращает атаки на використовувані символічні посилання.

- Rootkit / Kernel ProtectionПредотвращает завантаження драйверів після старту системи в UNIX.

- Syslog ControlЗапісивает деякі повідомлення Syslog в журнал цента управління CSA.

Правила, в свою чергу, збираються в модулі, службовці якоїсь однієї конкретної мети. У CSA є два типи модулів: виконавці і детектори. Виконавці змушують агента дозволити або заборонити якусь операцію. А детектори просто повідомляють про настання події. З кожним правилом є пояснення в зрозумілій формі англійською мовою про те, що цей він робить. Можна також перевірити модуль на відсутність конфліктів правил і створювати свої модулі. У CSA є вже визначені модулі правил, наприклад:

- E-Mail Protection

- Apache Web Server

- Cisco VPN Client

- CiscoWorks Base Security

- CiscoWorks CSA MC SQL Server

- SendMail

- Samba

- Data Theft Prevention

- DHCP Server

- DNS Server

- Microsoft Office

Щоб не заглиблюватися в усі подробиці, закінчу опис структури на те, що модулі збираються в політики, а з політик вже складаються Agent Kits. На жаль, тут місця немає все розповідати. Всі подробиці в книжці і на сайті . Я перевів значну частину книги на російську. Бажаючим можу надати.

Динамічні класи додатків

Штука досить цікава і являє собою набір критеріїв, за якими додаток заноситься в певний клас. Творці CSA пішли по цікавому шляху. Вони не змушують адміністратора на кожній з 1000 машин в мережі, що захищається вести список всіх наявних Telnetов, а просто оформили критерії, за якими додаток заноситься в цей клас. Наприклад, можна було б просто зарахувати putty. exe і telnet.exe в цей клас, але вони зробили не так: як тільки додаток з'єднується по TCP на 23 порт, то воно заноситься в клас Telnets, і як тільки відключається, то воно виходить з цього класу. Але, деякі класи, звичайно, не виходить зробити динамічно, наприклад, в класі Shells явно задані cmd. exe, bash, tcsh, csh, sh. В результаті, якщо є якийсь правило, в якому цей клас бере участь, то програма автоматично обмежується згідно з цим правилом, хоча до цього це правило не обмежувало додаток. Наприклад, можна заборонити додатком поки воно обробляє важливий документ доступ до мережі і зовнішніх носіїв. А коли не виконує жодних - дозволити. Припустимо, є додаток WinWord. exe. Коли це додаток, відкриває файл topsecret.doc, то воно знаходиться в категорії додатків, яким заборонений доступ по мережі і до зовнішніх носіїв. Або навпаки, якщо додаток WinWord.exe підключено до якого-небудь мережного ресурсу, то йому не буде дозволено доступ до файлу topsecret.doc, поки воно не відключиться від цього ресурсу. В результаті зараження цього файлу вірусом або dll-injection не дозволить зловмиснику відправити секретні дані з файлу куди-небудь. До речі від dll-injection агент теж захищає. І цілісність додатків теж перевіряє.

Запобігання крадіжки даних з локального комп'ютера

Досить багато способів витоку даних виникло останнім часом: різні пристрої в самому комп'ютері типу Floppy, CD, DVD дисків, мережевий доступ за допомогою Ethernet, Wi-Fi, Bluetooth і модему, COM, LPT, USB, Firewire порти. Потрібно контролювати цей, здавалося б, цілком легітимний набір пристроїв на предмет витоку через нього важливих даних.

У CSA передбачений модуль, який відповідає за захист від витоку даних. Він так і називається Data Theft Prevention Module. Ви можете створити папку з ім'ям TopSecret і зберігати в ній документи, не боячись, що вони можуть бути збережені десь в мережі, на іншому локальному пристрої або навіть передані в інший додаток через буфер обміну. Система працює досить просто: як тільки програма відкриває файл в захищеній папці, воно відразу ж обмежується в правах - воно не може записати нічого і нікуди крім цієї папки. Тобто варіант відкрити документ в notepad.exe і записати його ж уже на розшарений диск або навіть на інший диск локального комп'ютера не спрацює. Є варіант скопіювати дані в буфер обміну - але буфер обміну теж захищена - передати цю інформацію з буфера обміну в іншу програму ви не зможете. Тобто вам залишається тільки робити знімки монітора фотоапаратом або фізично витягувати жорсткий диск (якщо завантаження з зовнішніх пристроїв блокована). Загалом, рішення досить ефективне. Нагадаю, що всі зміни правил виробляються на центрі управління, тобто користувач ніяк не може змінити політику, призначену адміністратором. Ну і змінити або іспортітіть сам CSA теж не може, оскільки у нього працює самозахист.

Я, на жаль, не перевіряв чи можна зробити screenshot за допомогою натискання Ctrl-Break або спеціалізованою програмою типу SnagIt. У документації по CSA захист від скріншотів не декларується. Якщо скріншоти можливі, то тоді доведеться забороняти роботу всіх програм обробки зображень на захищається комп'ютері. Мені чомусь здається, що якщо посидіти, то можна придумати системи обходу, наприклад спробувати написати два додатки які б обмінювалися один з одним не через буфер обміну, а через named pipes або повідомлення Windows. Я поки не бачив програм, що обходять захист CSA Data Theft Prevention, так що в боротьбі засобів захисту і нападу поки перемагає CSA.

Не можна сказати, що ідея блокування додатка всередині папки нова. Блокування WEB серверів і інших демонів UNIX всередині chroot середовища (У FreeBSD частіше використовується jail ), незважаючи на деякі недоліки , Вже давно зарекомендувало себе як хороший механізм захисту від експлуатації вразливостей. У підсумку ми досягаємо наступних цілей:

- Якщо в додатку працюючому в jail (наприклад в apache) знайдуть уразливості і скористаються ними, то все одно у зловмисники не буде доступу до всієї файлової системи.

- Помилки в CGI скриптах якими можуть скористатися зловмисники для доступу до сервера перестають працювати.

У CSA реалізований не зовсім jail, але були привнесені нові елементи захисту, що дозволяють захиститися як від віддалених атак на додатки на серверах, так і від локальних атак на робочих станціях. Ці нові можливості блокують витік даних навіть після того як зловмисний код вже запустився на комп'ютері користувача. При грамотній настройці захисту трояни не зможуть передати в Інтернет зберігаються локально паролі на пошту, MSN, ICQ та інші програми.

управління агентами

Що зручно, всі налаштування агентів виробляються через WEB інтерфейс , Підключившись по HTTPS на сервер управління (Management Center - далі MC). На ньому ж настройки і зберігаються в базі даних MS SQL. А все агенти ці настройки періодично перевіряють і скачують нові правила, якщо вони з'явилися. Хоча в принципі є метод розсилки UDP пакетів, які повідомляють агентам, що є оновлення. Агенти мають дуже аскетичний інтерфейс і на перший погляд здаються непоказними для тих, хто не уявляє, яка міць в них закладена. Зауважте, що CSA не любить IIS і при інсталяції просить його відключати, оскільки встановлює в якості WEB сервера Apache під Windows. Щоб встановити агента на конкретний сервер або робочу станцію, потрібно зайти за спеціальним лінком на WEB сервер Apache, який встановлений на Management Server і завантажити exe файл (tar архів в разі Solaris і Linux). Що найцікавіше, в структурі закладена можливість вільного переміщення хостів з агентами і навіть зміни IP адреси самого центру управління, оскільки всі агенти шукають MC по імені, а MC взагалі ніколи не шукає агентів, поки його не змусиш (і це може бути марним, оскільки шукати агента доводиться за останнім відомим IP-адресою, який теоретично міг вже бути змінені). До речі MC може управляти до 100 000 агентів. Уявити собі такого не можу.

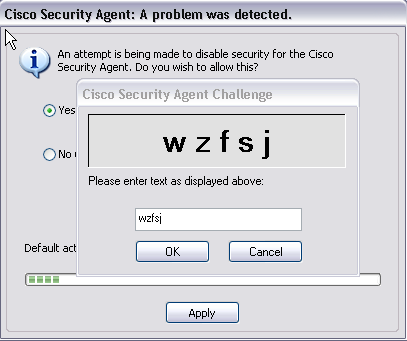

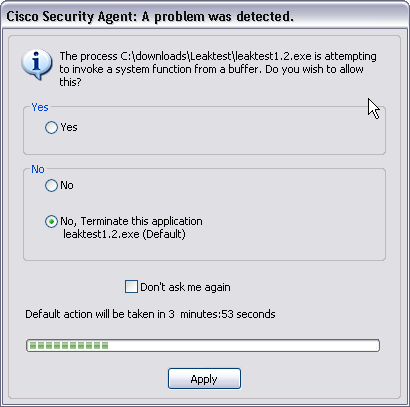

Після інсталяції на кінцевому хості: сервері або робочої станції, агент підключається до центру управління та реєструється в ньому. Всі логи передаються на центр управління, можуть навіть передаватися логи з локальної event log. Якщо на хості якісь проблеми: агент не пускає потрібну програму, потрібно поправити конфігурацію, то локально цього зробити не можна. Всі операції проводяться через центр управління. Все що може користувач - це змінити рівень захисту (їх передбачено три) або взагалі вимкнути захист. Оскільки GUI Windows ніяк не захищене, то для захисту від автоматичного відключення троянами агент по перше робить паузу при появі віконця, по-друге проводить тест Тьюринга (запитує CAPTCHA ).

Вже давно пора питати CAPTCHA всім персональним екранів і антивірусів. ЗАРАЗА і offtopic показали , Як дуже просто можна вивантажити захисну програму. Адже троян точно також може натискати кнопочки і рухати мишкою, як це робить користувач. Наприклад, досить 8 рядків на Visual Basic, для вивантаження Outpost:

Вже давно пора питати CAPTCHA всім персональним екранів і антивірусів. ЗАРАЗА і offtopic показали , Як дуже просто можна вивантажити захисну програму. Адже троян точно також може натискати кнопочки і рухати мишкою, як це робить користувач. Наприклад, досить 8 рядків на Visual Basic, для вивантаження Outpost:

set WShell = CreateObject ( "WScript.Shell")

WShell.Exec "C: \ Program Files \ Agnitum \ Outpost Firewall \ outpost.exe"

WScript.Sleep 200

WShell.AppActivate "Agnitum", TRUE

WScript.Sleep 100

WShell.SendKeys "{F10} {DOWN} {UP} {ENTER}"

WScript.Sleep 100

WShell.SendKeys "{ENTER}"

Але це ще не все. думок Владислав детально розповів , Що навіть CAPTCHA не панацея - трояни можуть і її обійти при бажанні. Наприклад, використана в CSA система (див. На малюнку) - досить проста для розпізнавання. Ось в форумі securitylab.ru картинка вже складніше. (Але, як показує практика, складніше - не означає краще, оскільки, деякі люди при ускладненні картинки, перестають розбирати, що там написано.)

Проблеми з інсталяцією агента и центру управління

Кожна інсталяція агента назівається Agent Kit и Включає в себе Вже налаштовані правила для кожного конкретного сервера и в ній же закладами имя центру управління. У підсумку, если немає DNS або WINS усередіні сітки, то доводитися пропісуваті IP адреси сервера в локальний файл hosts на кожному агента, щоб агент знайшов MC. Мені Чомусь здається, что Cisco могла б сделать це опцією при генерації Kitов: шукати сервер на имя або по IP. Тобто може виникнути проблема при інсталяції агента, що він не може знайти сервер, але щоб вирішити це, досить прописати в файл hosts адресу MC. Також може викликати труднощі (для тих, хто не прочитав документацію) галочка у написи "Network Shim". Ну і ще можуть бути конфлікти з наявними софтом. Я б порадив спочатку спробувати поставити з "Network Shim", а якщо виникають конфлікти з уже встановленим софтом, то поставити вдруге агента з відключеним "Shim". Крім того, непогано було б перед інсталяцією агента, зробити backup сервера. Боятися, що агент заблокує роботу сервера не треба, оскільки ви, напевно, будете завжди ставити агентів з включеним режимом TestMode. В цьому режимі агент не блокує ніяку активність, а пише в логи, що він би зробив, якби був не в TestMode. У підсумку, якщо його дію здасться вам неправильним, завжди можна скористатися Wizardом, який допоможе створити виняток для цього випадку. У мене, наприклад, стояв антивірус Касперського, і після інсталяції агента і перезавантаження - перше що я побачив, це синій екран з помилкою в драйвері klif. sys. Network shim тут правда ні при чому, це драйвер, який відповідає за перехоплення файлових операцій, а не мережевих. Очевидно, csafile.sys компонент-перехоплювач файлових операцій від Cisco побився за ресурси з перехоплювачем від Касперського і драйвер klif.sys програв. (Я вважаю, що це у Касперського, а не у Cisco, оскільки я вже зустрічаюся з падінням klif.sys не раз) У підсумку, щоб Agent заробив, klif.sys довелося видалити. Загалом, інсталяція агента зроблена дуже простий. Найскладніше для адміністратора - згенерувати на сервері такий Kit, який би містив потрібні для цього сервера або робочої станції правила. Хоча кілька згенерованих агентів вже є при початковій інсталяції MC.

Для тих, хто буде ставити Cisco Works / VMS , Буде цікаво, з якими проблемами ви зіштовхнетеся:

- Потрібно перевірити, що всі написані вимоги для інсталяції виконані, оскільки якщо це буде не Windows 2000 Server, то вставати він не захоче зовсім. Якщо буде мало пам'яті, то встати то, він встане, але ругнется. Ще у вас будуть проблеми якщо ви будете ставити CSA MC на комп'ютері де кілька мережевих карт.

- Потрібно перевірити, що виконані всі ненаписані вимоги для інсталяції. А саме, потрібно мати тільки одну мережеву карту, потрібно поставити Terminal Server і веб сервер IIS як disable, потрібно поставити IE 6.0 (в Windows 2000 Server його немає), бажано щоб IP адреса вашого MC сервера на самому сервері був і його можна було дізнатися в DNS або WINS на ім'я, але це необов'язково.

- Потрібно поставити останню версію Java з sun. com. Cisco Works спробує вам сказати, що він дуже любить версію Java 1.4.2_08, але ви можете сміливо проігнорувати це, оскільки коли ви поставите цю версію Java, то після цього Cisco Works буде писати вам вже іншу байку, що версія 1.4.2_08 має вразливість і рекомендується встановити новішу версію. І так в циклі, поки ви не зрозумієте, що над вами знущаються. Мабуть проблема в тому, що Cisco Works 2003 року випуску, а Management Center 2005 року.

- При самій інсталяції потрібно вибрати зі списку компонентів тільки Common Services.

- Файл з ліцензіями у мене лежав прямо на диску, але ви, напевно, повинні запитати свого постачальника де він.

- Після інсталяції ви виявите, що у вас стоїть Apache, MS SQL Server 2000 Desktop Edition і Agent. Agent ставиться на сам MC, щоб захищати його, що цілком логічно.

- Коли будете керувати через WEB інтерфейс центром управління, то зрозумієте що дозвіл 800 x600 замало. Потрібно як мінімум 1024 x768, щоб управляти MC.

на перший погляд складно. Але якщо ви ставили Cisco Works / VMS на SUN Solaris, помучитися з різними патчами, Джава і Мозилли, то інсталяція під Windows здасться простий.

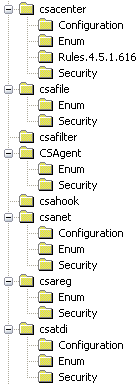

Мережевий перехоплювач (Network Shim)

Отже, при інсталяції агента у вас може виникнути питання ставити мережевий перехоплювач чи ні. Насправді є кілька перехоплювачів в CSA (вони в цьому продукті називаються, чомусь "shim"). Кожен перехоплювач - це звичайний драйвер, який перехоплює звернення додатків до різних ресурсів, причому не тільки мережевим. Приклади таких перехоплювачів-драйверів є на www.sysinternals.com і ви, напевно, ними вже користувалися. Наприклад, перерахую драйвера використовуються CSA в Windows:

- csafile - перехоплення файлових операцій (аналогічний драйвер використовується в filemon )

- csafilter - перехоплення HTTP запитів

- csahook - перехоплення системних викликів

- csanet - перехоплення мережевого трафіку (такими драйверами користується будь-сниффер)

- csreg - перехоплення доступу до реєстру (аналог використовується в regmon )

- csatdi - перехоплення протоколів UDP і TCP на рівні TDI (аналог використовується в TDImon )

Ви все їх можете знайти в гілці реєстру Windows HKLM \ SYSTEM \ CurrentControlSet \ Services. На зображенні наведено приклад. Відключити кожен перехоплювач можна, можливо , Додавши параметр Enable зі значенням 0 у відповідності гілку. Для тих, хто хоче краще розібратися чому аж двома драйверами csanet і csatdi перехоплюється мережевий трафік, я раджу статтю Вадима Смірнова, яка як не можна краще пояснює тонкощі написання мережевих драйверів-перехоплювачів в Windows.

Проблеми перехоплювачів відомі: виробники користуються іноді недокументованими функціями або невірно передають IRP по стеку драйверів. Тому, коли кілька перехоплювачів працює разом, то, оскільки все відбувається на рівні ядра, виникають сині екрани та інші проблеми, як на серверах, так і на робочих станціях.

Я б порадив спочатку поставити CSA з network shim, а потім, якщо виникне конфлікт з іншими драйверами від інших виробників, то видалити драйвер іншого виробника, в якому, швидше за все, народжується проблема.

Чи правда, що CSA може виявляти невідомі атаки

Це перше питання, яке, напевно, виникає у будь-якої людини при читанні реклами. Як можна виявляти атаки, які невідомі ?! Саме застосований в цьому продукті аномальний підхід дозволяє робити це. Вирішуючи програмами робити тільки те, що дозволено і забороняючи робити все інше, Agent досягає цього. Правда, є тип правил, який все-таки використовує сигнатури. Це Data Access Control. Він використовується для систем містять WEB сервер. Цей тип правил переглядає вхідні запити, а саме Uniform Resource Identifier (URI) порцію запиту. Він намагається знайти неправильні запити. Більшість неправильних запитів міститься в базі даних CSA при інсталяції центру управління агентами, але вам доведеться додати свої, щоб ловити нові або спеціальні види атак.

Ні в яких рекламних проспектах, ні в книжці Чаду Саліван я не зміг знайти докази, що підтверджують працездатність CSA як HIPS. Але зате в Інтернеті є кілька фактів.

По-перше, є документ, що розповідає про те, як можна протестувати Cisco Security Agent. В Інтернеті я його знайшов в двох варіантах:

Ці документи пропонують список утиліт, якими потрібно тестувати CSA на предмет його працездатності перед покупкою. Наприклад, там є такі утиліти: RootKit Hacker Defender , Dcom Exploit , Клавіатурний перехоплювач Silentlog , Зломщик хешів паролів Windows Pwdump2 , Програма для віддаленого підключення на будь-який порт netcat , Шпигун вбудовується в браузер Huntbar , Програма віддаленого управління WinVNC4 ,

По-друге, з моменту появи CSA на ринку (а це вже більше року) були знайдені вразливості в Windows, які CSA успішно виявив і запобіг, не знаючи про них! А це вже результат. Наприклад, це були такі уразливості:

У підсумку, CSA 4.5 без додаткових налаштувань блокує наступні типи черв'яків, spyware і backdoor: Bagle, Blaster, Bugbear, Code Red, Debploit, Fizzer, Gator / Gain, Hotbar, SQL Slammer, SQL Snake, JPEG / GDI +, MyDoom, Nimda, Pentagone / Gonner, Sasser, Sircam, Sobig, SDBOT, Back Orifice, Netbus.

По-третє, я спробував знайти хоч кого-небудь, хто вже використовує цей продукт. Знайшов. У тому числі і на сайті Cisco, де надана інформація, що продукт використовується такий відомою фірмою, як Siemens .

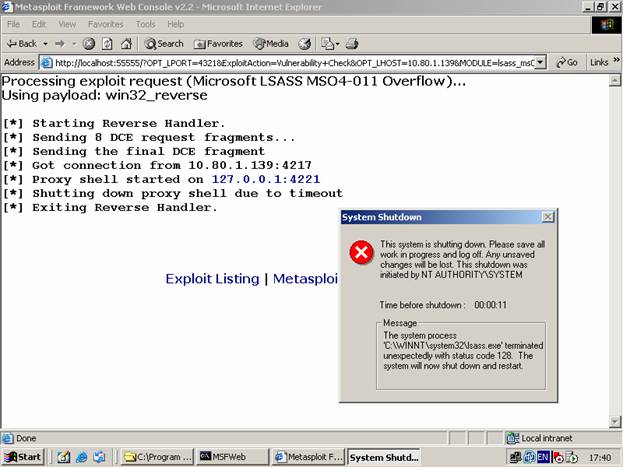

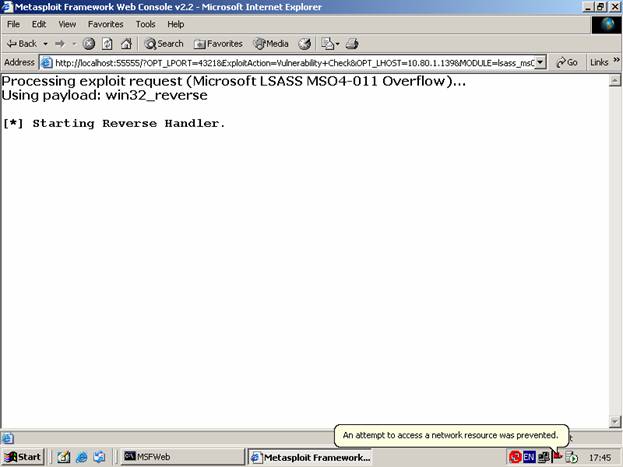

І, по-четверте, я перевірив сам. Як то кажуть: "довіряй, але перевіряй". Для цього я взяв віртуальну машину з Windows 2000 Server, змонтували Cisco Works (веселеньке заняття, нижче розповім чому), поставив на ньому MC з CSA. Для тестування я використовував Metaspoit Framework, який я теж проісталліровал в віртуальну машину і на базовий комп'ютер. Ну і напустив на бідного агента все експлойти, які знайшов в Metasploit Framework. Я пробував атакувати метасплойтом і сам себе (з віртуальної машини) і з віддаленої (з базовою). Результати були однакові.

Найбарвистіший результат був такий: якщо агент вимкнений, то при реалізації атаки переповнення буфера в lsass.exe (Microsoft LSASS MSO 4-011 Overflow) тестовий Windows 2000 Server перезавантажується, оскільки lsass.exe вмирає.

Дивимося картинку і бачимо повідомлення вмираючої системи, про те, що вона перезавантажиться через 11 секунд:

А якщо агент включений, то CSA виводить інформацію про те, що мережеве з'єднання було заблоковано. Що говорить про те, що захист працює. Дивимося на малюнку в районі System Tray спливаюче повідомлення:

Ну і коли я пробував експлойт Microsoft RPC DCOM MSO3-026, то побачив кілька повідомлень в Management Center, в тому числі про те, що була виявлена спроба скористатися Exception і, що була виявлена і запобігли спробі запустити cmd.exe. Таким чином, система зберегла стійкість, запобігши, тим не менш, дуже небезпечну атаку отримання командного рядка. Картинку додаю:

В результаті були проведені, атаки, про які CSA не знав, оскільки в ньому немає ніяких сигнатур цих атак. Але CSA грамотно відстежив, що з додатками відбувається "щось не те" і запобіг перезавантаження ОС в першому випадку (DOS атака) і запуск віддаленого шелла від імені адміністратора (у другому випадку).

Сподіваюся, що я зміг переконати читача в тому, що CSA працює. Були наведені документи, за якими Cisco рекомендує тестувати можливості CSA. Були показані дві уразливості, які CSA успішно заблокував до виходу оновлень антивірусних систем і патчів виробника. Крім того вже є фірми у яких CSA успішно використовується. І, нарешті, було проведено своє, незалежне тестування. На жаль, не можу привести результати всіх тестів - треба вкластися в рамки статті. Нижче ви ще познайомитеся з результатами leaktests.

Захист від витоків.

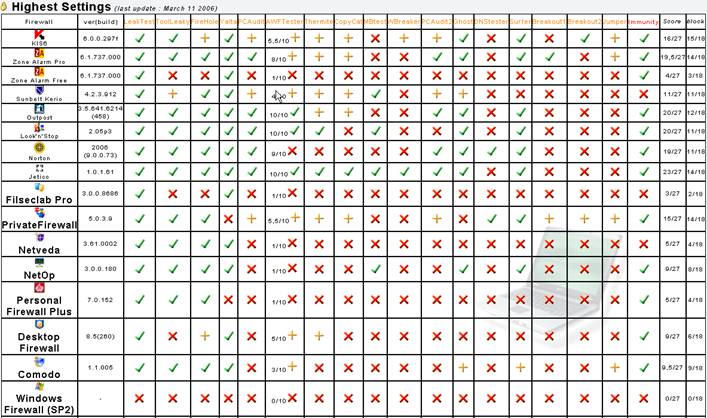

Стаття начебто підійшла до кінця, але я вже розійшовся і вирішив наостанок перевірити як працює вбудований персональний міжмережевий екран. Як відомо, однією з функцій персонального екрану є захист від витоків даних з комп'ютера. Хитромудрі творці троянів використовують безліч слабкостей ОС Windows, щоб відіслати з комп'ютера-жертви на комп'ютер-збирач інформації все, що вважатимуть за потрібне. Існує клас програм під назвою leaktest, які перевіряють, чи закриває екран чи ні від витоків. Например, на сайті www.firewallleaktester.com є табличка, де видно, що серед протестованих, ідеальних персональних екранів немає - ніхто не проходить всі тести. (Правда, список персональних екранів в цій таблиці далеко не повний, наприклад, відсутня Tiny .)

На 11 березня 2006 року по кількості пройдених тестів екран Касперського випереджає інші, а за очками всіх випереджає Jetico. Гірше за всіх вбудований в Windows XP SP2 екран. Відповідно я спробував кілька тестів на машині з включеним агентом. Я почав з тіста Breakout , Який зміг пройти тільки Zone Alarm Pro. Цей тест користується тим властивістю, що функція SendMessage може послати всіх програмах повідомлення без перевірки будь-яких прав. У підсумку цей тест відсилає URL в Explorer і той відкриває його. Відповідно, в цьому URL легко можуть бути передані, наприклад, ваші паролі. Cisco Security Agent стоїть на центрі управління проігнорував запуск цього тесту, explorer чудово Законекть до тестового сайту. Шкода. Тоді я спробував другий тест, коли локально створюється html файл включається Active Desktop і як шпалери ставиться цей html файл. Я поставив CSA Desktop версію на XP і спробував. Теж тест проходить. Стало ще більш сумно. Тоді я спробував самий перший LeakTest який ловлять взагалі все екрани, крім ICF Windows SP2. Цей тест сам намагається отримати доступ в Інтернет. А оскільки звичайний FW веде список програм, яким дозволений доступ в Інтернет, то цей тест повинен блокуватися як програма, якої не дозволений доступ в мережу. Але цей тест теж пройшов в Cisco Security Agent оскільки, список дозволених програм треба налаштовувати. З настройками за замовчуванням тест проходить. спробував FireHole - теж проходить. Спробував ще і ще. Все leaktests показують, що CSA не блокує уразливості Windows, якими зазвичай користуються трояни.

На 11 березня 2006 року по кількості пройдених тестів екран Касперського випереджає інші, а за очками всіх випереджає Jetico. Гірше за всіх вбудований в Windows XP SP2 екран. Відповідно я спробував кілька тестів на машині з включеним агентом. Я почав з тіста Breakout , Який зміг пройти тільки Zone Alarm Pro. Цей тест користується тим властивістю, що функція SendMessage може послати всіх програмах повідомлення без перевірки будь-яких прав. У підсумку цей тест відсилає URL в Explorer і той відкриває його. Відповідно, в цьому URL легко можуть бути передані, наприклад, ваші паролі. Cisco Security Agent стоїть на центрі управління проігнорував запуск цього тесту, explorer чудово Законекть до тестового сайту. Шкода. Тоді я спробував другий тест, коли локально створюється html файл включається Active Desktop і як шпалери ставиться цей html файл. Я поставив CSA Desktop версію на XP і спробував. Теж тест проходить. Стало ще більш сумно. Тоді я спробував самий перший LeakTest який ловлять взагалі все екрани, крім ICF Windows SP2. Цей тест сам намагається отримати доступ в Інтернет. А оскільки звичайний FW веде список програм, яким дозволений доступ в Інтернет, то цей тест повинен блокуватися як програма, якої не дозволений доступ в мережу. Але цей тест теж пройшов в Cisco Security Agent оскільки, список дозволених програм треба налаштовувати. З настройками за замовчуванням тест проходить. спробував FireHole - теж проходить. Спробував ще і ще. Все leaktests показують, що CSA не блокує уразливості Windows, якими зазвичай користуються трояни.

Розчарувалися? Я теж спочатку, але, після певних роздумів, я сформував новий Agent Kit, інсталював його і перевірив ще раз.

LeakTestи стали детектуватиметься правилами CSA.

Leaktest перестав працювати, його відразу ж "розкрили".

А від Breakout як і раніше працював і відкривав віддалені сторінки. Правда на нього зреагував антивірус, але від цього не легше.

Побічним ефектом всіх моїх експериментів стало те, що деякі легальні програми втратили доступ в Internet. Але у CSA MC, є чудовий чарівник, який виправляє правила агентів, додаючи виключення для програм, яким я довіряю доступ в Інтернет.

Загалом робимо висновок, що з настройками за замовчуванням тестових Kitов які йдуть в поставці CSA, витоку інформації з локального комп'ютера можливі. Але при грамотній генерації нових Kitов та налаштування модуля Data Theft Prevention і ці витоку зникають.

Цей тест ще раз говорить про те, що купити програму (або залізяку) мало. Треба ще найняти фахівця, який її налаштує. І, причому, якщо виходити з логіки майстра, який ремонтував мені санвузол будинку: "скільки коштують матеріали, стільки і робота", то налаштовувати Cisco дуже вигідно. ;-)

Мир вашому дому.

ЗІ : Про що я б ще хотів розповісти, але не навчився в розмір статті:

- Про умінні CSA відстежувати всі встановлені програми і їх поведінку за допомогою механізмів Application Deployment Investigation і Application Behavior Analysis.

- Про умінні CSA складати звіти для керівництва

- Про умінні CSA бекап і відновлювати свою конфігурацію

- Про умінні CSA розсилати SNMP Traps

Аналіз поведінки (Application Behavior Analysis) проводиться на основі інформації про доступ додатків до локальних і мережевих файлів, реєстру, COM компонентів і осетевих з'єднаннях. Аналіз інстальованого софта (Application Deployment Investigation) дозволяє зрозуміти що встановлено в мережі і яку загрозу цієї мережі являє.

література

1. "Cisco Security Agent 4.5" Chad Sullivan

2. www.cisco.com

Як можна виявляти атаки, які невідомі ?Розчарувалися?