Ded Cryptor: історія трояна-шифрувальника з відкритим кодом

Не так давно в мережі з'явився новий троян-здирник Ded Cryptor, атакуючий в основному російськомовних користувачів. Для жертв він примітний своєю жадібністю - за розшифровку файлів його творець вимагає цілих 2 біткойнов (тобто більш $ 1300.), а дешифровщиков, що дозволяють безкоштовно отримати свої файли назад, для «Діда» поки не зробили.

Як попередження про зараження Ded Cryptor змінює шпалери на робочий стіл, виводячи картинку зі злим Сантою або, для росіян, Дідом Морозом. Із зовнішніх особливостей це начебто і все. Але насправді за «Дідом криптор» коштує дуже цікава історія, такий собі трилер про боротьбу «хороших» з «поганими», помилки «хороших» і їх наслідки.

Шифрувальник для всіх, даром!

Почалося все з того, що турецька дослідник качку вересня (Utku Sen) затіяв незвичайний проект - він опублікував у відкритому доступі на ресурсі для спільної розробки GitHub код написаного ним самим відкритого і безкоштовно розповсюджуваного шифрувальника (зараз, щоправда, код видалений - через події, про які ми розповімо нижче).

Чи не саме, скажімо так, стандартне рішення - подарувати зловмисникам вихідні, які спрощують створення власних вимагачів. Проте Качку вересня твердо впевнений, що для боротьби з кіберзлочинцями потрібно навчитися мислити так, як вони, і писати код так, як вони. Мовляв, тоді індустрія інформаційної безпеки навчиться адекватно їм протистояти.

І проект Hidden Tear - це якраз спроба Качку Сена мислити і писати як справжній кіберзлочинець. По суті, він був створений в освітніх і дослідницьких цілях. Згодом open-source-шифрувальник зусиллями Качку Сена еволюціонував в версію, здатну працювати без Інтернету , А потім на його основі з'явився більш досконалий шифрувальник EDA2.

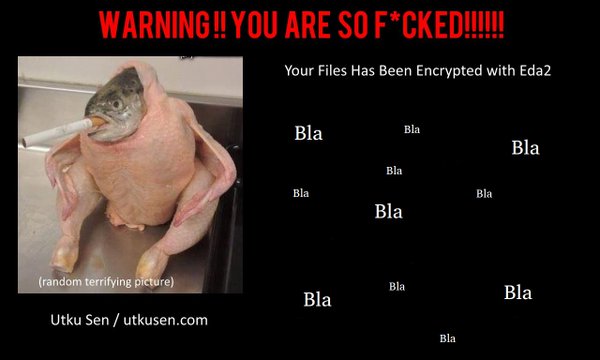

EDA2 відрізнявся від Hidden Tear сильнішим асиметричним шифруванням, а також тим, що вмів повноцінно працювати з сервером команд (C & C) і передавав на нього ключ в зашифрованому вигляді. Ну і тим, що виводив користувачеві дуже страшну картинку.

Вихідний код EDA2 Качку вересня також виклав на GitHub. І за це, а також за публікацію початкових кодів Hidden Tear на нього вилився здоровенний цебер критики. Чи розумів він, ЩО він робить? Адже, по суті, він надавав тим зловмисникам, які навіть програмувати толком не вміють, можливість заробляти на ні в чому не винних користувачів.

Схоже, що розумів. Качку вересня залишив у шифрувальником бекдори, за допомогою яких він міг би отримувати ключі для розшифровки файлів. Тобто Качку вересня повинен був дізнатися про існування чергової версії зловреда на основі його розробок, отримати URL командного сервера, добути звідти ключі - і, вуаля, файли можна розшифрувати, жертви врятовані. Не врахував він хіба тільки те, що жертви повинні звідкись дізнатися про існування турецького «доброго хакера» Качку Сена і попросити його добути ключ для розшифровки даних.

Створив шифрувальник? Нехай платить викуп!

Природно, сторонні шифрувальники на базі Hidden Tear і EDA2 не змусили себе довго чекати. І якщо з першим троянцем на базі Hidden Tear Качку вересня більш-менш успішно розібрався (читай: опублікував код для розшифровки, а жертвам треба цей код знайти), то з другим все вийшло куди цікавіше і гірше.

Шифрувальник Magic, заснований на EDA2, нічим примітним не виділявся, і Качку Сіна, дізнавшись про його існування, вже зібрався було звичним чином добути код для розшифровки за допомогою бекдор, як раптом з'ясувалося, що добувати код вже немає звідки. Кіберзлочинці розмістили командний сервер на безкоштовному хостингу, і, як тільки хостинг-провайдер отримав першу скаргу на шкідливу активність, він просто видалив аккаунт зловмисників і всі їхні файли. І можливість добути ключ - разом з ними.

Історія на цьому не скінчилася. автори шифрувальника зв'язалися з Качку Сеном, і це переросло в довгу дискусію, розгортається в відкритих джерелах. Спочатку автори пропонували опублікувати код для розшифровки в обмін на те, що Качку вересня видалить вихідний код EDA2 з відкритих джерел і заплатить їм викуп у розмірі 3 біткойнов, проте потім вони сяк-так зійшлися на тому, що викуп можна і не платити.

По ходу переговорів спливали і політичні мотиви хакерів, і їх нібито жалість до якоїсь людини, у якого Magic зашифрував все фото новонародженого сина, і ще багато всього цікавого.

В результаті Качку вересня таки видалив исходники EDA2 і Hidden Tear з GitHub , Але, мабуть, трохи запізно, оскільки вони встигли розійтися досить широким тиражем. Наш експерт Йорнт ван дер Віль в своїй статті на Securelist від 2 лютого цього року згадував вже 24 шифрувальника на базі Hidden Tear і EDA2, а з тих пір їх число тільки зростало.

Їжа для Діда

Одним з таких шифрувальників і є Ded Cryptor. Основа в ньому взята від EDA2, але його командний сервер розташований в мережі Tor, тому дістатися до нього так просто не виходить. Взаємодія з C & C-сервером відбувається через сервіс tor2web , Що дозволяє користуватися Tor без Tor-браузера.

При цьому запити на нього «Дід» відправляє не безпосередньо, а через проксі-сервер, який піднімає на зараженому комп'ютері. Код для проксі, до речі, теж запозичений з GitHub - в іншого розробника, а код для відправки запитів - у третього. З миру по нитці - і поліпшена версія шифрувальника готова.

Розробник «Діда», схоже, російськомовний. По-перше, текст вимоги викупу крім універсального англійської продубльований російською мовою. По-друге, в ході аналізу коду шифрувальника старший антивірусний аналітик «Лабораторії Касперського» Федір Синіцин виявив шлях до одного з файлів виду:

C: UserssergeyDesktop доробити eda2-mastereda2eda2binReleaseOutputTrojanSkan.pdb.

До речі, вищезгаданий троянець Magic теж, схоже, розробляли російські.

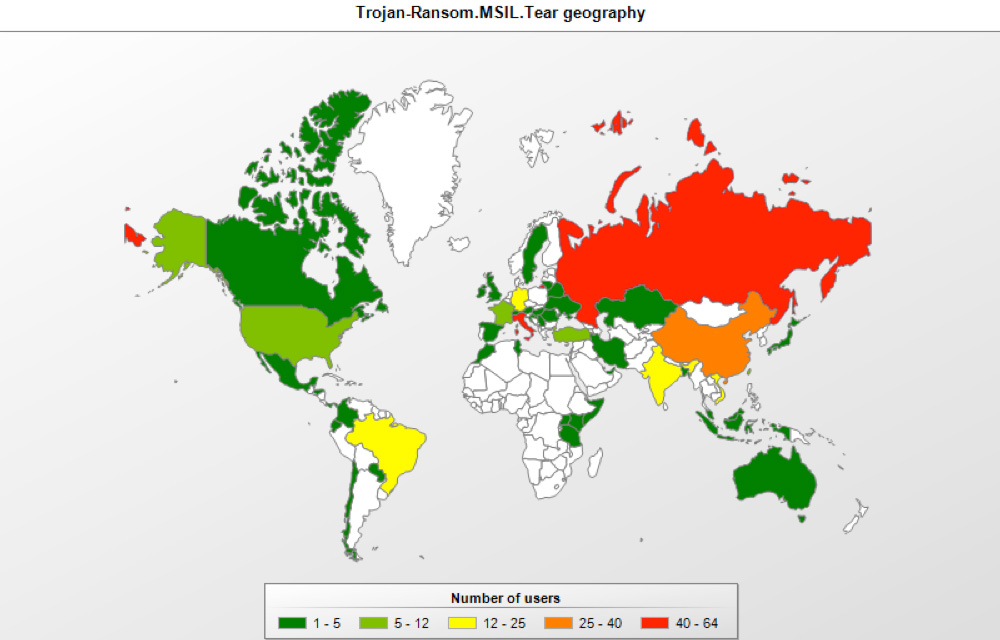

Про методи поширення Ded Cryptor майже нічого не відомо, а найбільшу активність, за даними Kaspersky Security Network , Шифрувальники на основі EDA2 виявляють в Росії. На другому місці Китай, на третьому - Німеччина, В'єтнам і Індія.

Способів розшифрувати файли, попсовані «Дідом», поки немає. можна спробувати відновити їх з тіньових копій , Які робить система. Але найкращий захист - не пустити його на свій комп'ютер, а для цього потрібне хороше захисне рішення.

Kaspersky Internet Security розпізнає всі версії троянців на базі Hidden Tear і EDA2, детектирует їх як Trojan-Ransom.MSIL.Tear і не дає їм шифрувати файли.

Ну а Kaspersky Total Security на додаток до цього дозволяє налаштувати автоматичне резервне копіювання - навіть якщо якийсь ще не відомий нікому шифрувальник якимось чином пролізе на ваш комп'ютер, вам він буде не страшний, адже ви завжди зможете відновити дані з резервних копій.

Створив шифрувальник?Створив шифрувальник?