Dr.Web - Анатомія вірусів

- «Маки» зазнали глобальної атаці

- Знайомтеся: Rmnet - ще один ботнет

- Шифрувальники підкорюють Європу

- Інші «квітневі тези» і вірусні загрози

- Шкідливі файли, виявлені в поштовому трафіку в квітні

2 травня 2012 року

Квітень 2012 запам'ятається користувачам як самий насичений місяць з точки зору подій, пов'язаних з загрозами інформаційній безпеці. На початку місяця фахівцями компанії «Доктор Веб» була виявлена перша в історії масштабна бот-мережу, що складається з комп'ютерів, що працюють під управлінням операційної системи Mac OS X. Трохи пізніше компанія «Доктор Веб» оголосила про встановлення контролю над ботнетом Win32.Rmnet.12 , чисельність якого перевищила мільйон інфікованих комп'ютерів. А в другій половині квітня почалося нашестя троянців-шифрувальників, стурбовані спочатку жителів західноєвропейських країн, а трохи пізніше - і користувачів по всьому світу. Ці та інші значущі квітневі події ми розглянемо в рамках цього огляду.

«Маки» зазнали глобальної атаці

Перший в історії ботнет, створений зловмисниками з використанням шкідливої програми BackDoor.Flashback.39, в прямому сенсі вразив більше 800 000 працюють під управлінням Mac OS X комп'ютерів, а в переносному - численні інформаційні інтернет-портали і значне число засобів масової інформації. Новина швидко облетіла весь світ, ставши сенсацією.

Ще в кінці березня в антивірусну лабораторію компанії «Доктор Веб» стали надходити повідомлення про те, що зловмисники активно використовують відомі уразливості Java з метою поширення шкідливих програм для Mac OS X. Оскільки подібна інформація приходила з певною регулярністю і з різних джерел, було висловлено припущення , що використовує уразливість Java троянець BackDoor.Flashback.39 може утворити бот-мережу на Apple-сумісних комп'ютерах. Дана шкідлива програма, як і багато інших подібних їй, має вбудований алгоритм підбору доменних імен, які згодом використовуються троянцем в якості керуючих серверів: такий підхід, по-перше, дозволяє значно збільшити «живучість» мережі, а по-друге, оперативно перерозподіляти навантаження між командними центрами, якщо створюваний ботами трафік перевищить якісь критичні значення. З іншого боку, це дає можливість фахівцям з інформаційної безпеки «вирахувати» використовується троянцем метод вибору керуючих центрів і створити «підроблений» командний сервер з метою зібрати необхідну статистику або навіть перехопити управління мережею. Даний підхід носить назву «sinkhole» і широко використовується в антивірусній практиці. Для перевірки гіпотези про наявність ботнету, що працює на платформі Mac OS X 3 квітня 2012 року спеціалістами компанії «Доктор Веб» було зареєстровано кілька доменів керуючих серверів BackDoor.Flashback.39. У той момент ніхто всерйоз не розраховував виявити найбільшу в історії бот-мережу для Mac OS X, з огляду на досить високу надійність і архітектурні особливості операційної системи, що забезпечують відносну безпеку користувача. Однак дійсність перевершила найсміливіші очікування: в перші ж години контрольовані компанією «Доктор Веб» сервери зафіксували активність більш ніж 130 000 ботів, до ранку їх число досягло 550 000, і керуючі центри просто перестали справлятися з навантаженням. 4 квітня 2012 року компанія «Доктор Веб» випустила прес-реліз , Повідомляє про виявлення нею ботнету BackDoor.Flashback.39. Дане повідомлення справило ефект вибуху бомби - протягом доби воно було процитовано багатьма авторитетними світовими новинними агентствами та іншими ЗМІ.

Для того щоб заразитися троянської програмою BackDoor.Flashback.39, цілком достатньо дотримання двох нескладних умов: в операційній системі користувача повинна бути встановлена Java, і користувач повинен відкрити в браузері один з інфікованих веб-сайтів. Такими є як спеціально створені зловмисниками веб-сторінки, так і зламані ресурси, до яких вирусописатели отримали доступ. Шкідлива веб-сторінка завантажує аплет - спеціальну мікропрограму, написану на мові Java. Використовуючи уразливість Java-машини, аплет зберігає на жорсткий диск комп'ютера Apple виконуваний файл і спеціальний файл .plist, що відповідає за запуск програми. Після цього аплет використовує сервіс launchd, якому передається збережений на диску конфігураційний файл, що дозволяє запустити троянця без участі користувача. Фактично жертва взагалі не помічає моменту зараження - користувач переглядає в браузері веб-сторінку, в той час як його «мак» вже інфікований шкідливою програмою.

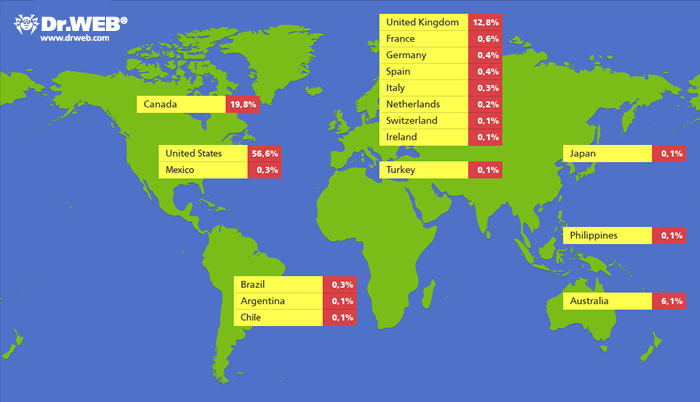

Спочатку компанія «Доктор Веб» у своєму розпорядженні дані тільки про деякої частини ботнету, що використовує дану модифікацію троянця BackDoor.Flashback, але вже 16 квітня було зареєстровано додаткові домени, імена яких генеруються на основі дати. Оскільки дані домени використовуються усіма підверсіями ботнету BackDoor.Flashback.39, реєстрація додаткових доменів керуючих серверів дозволила більш точно підрахувати розмір шкідливої мережі. Велика частина заражень припадає на частку США (56,6% інфікованих вузлів), на другому місці знаходиться Канада (19,8% інфікованих комп'ютерів), третє місце займає Великобританія (12,8% випадків зараження), на четвертій позиції - Австралія з показником 6,1%.

4 квітня 2012 року корпорація Apple випустила оновлення Java, «закриває» використовувану троянцем BackDoor.Flashback вразливість, однак якщо комп'ютер був уже інфікований раніше, установка оновлення не захищала користувача від дії шкідливої програми. Незабаром кількість заражених «маків» перевищила 800 000. Незважаючи на це вже через кілька днів численні експерти в сфері комп'ютерної безпеки відрапортували про значне скорочення чисельності бот-мережі BackDoor.Flashback.39. Проте, радість виявилася передчасною: проведене фахівцями компанії «Доктор Веб» розслідування показало, що в розрахунки експертів закралася прикра помилка.

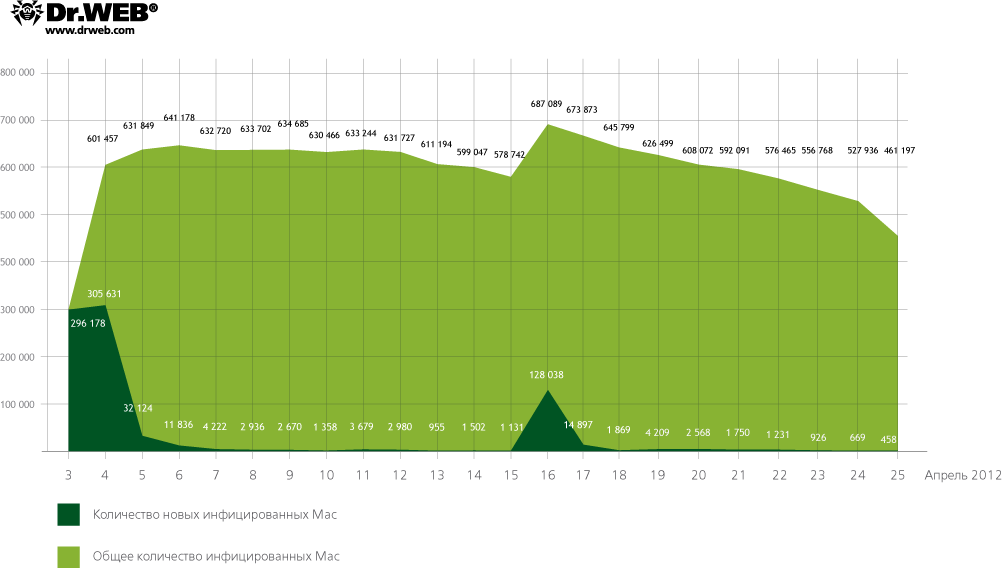

Троянець BackDoor.Flashback.39 використовує складний алгоритм підбору доменних імен своїх керуючих серверів: імена основної частини доменів генеруються на основі вбудованих в ресурси шкідливої програми конфігураційних даних, інша частина створюється в залежності від поточної дати. Троянець здійснює послідовний опитування командних центрів відповідно до закладених в нього пріоритетами. Основні домени командних серверів BackDoor.Flashback.39 були зареєстровані компанією «Доктор Веб» ще на початку квітня, і до них складові мережу боти звертаються в першу чергу. Однак слідом за серверами, що належать компанії «Доктор Веб», троянці звертаються з відповідним запитом до належить невідомим особам командного центру 74.207.249.7, що встановлює зв'язок з ботами, але не закриває TCP-з'єднання. Це призводить до того, що боти переходять в режим очікування відповіді сервера і, як наслідок, не опитують інші командні центри, багато з яких були спеціально зареєстровані фахівцями з інформаційної безпеки. Це і є причиною появи суперечливої статистики від різних антивірусних компаній - з одного боку, Symantec і «Лабораторія Касперського» заявляли про значне зменшення числа ботів, з іншого - дані компанії «Доктор Веб» незмінно вказували на суттєво більшу кількість інфікованих комп'ютерів при дуже слабкою тенденції до їх зменшення. Реальна динаміка зміни чисельності бот-мережі BackDoor.Flashback.39 показана на представленому нижче графіку:

За даними на 28 квітня 2012 року, в мережі BackDoor.Flashback.39 всього було зареєстровано 824 739 ботів, з них виявляло активність 334 592.

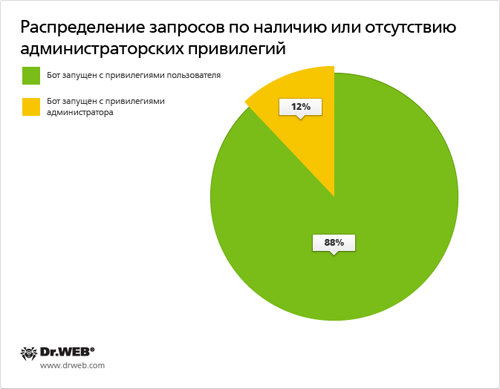

Окремий інтерес представляє файл, що завантажується троянцем BackDoor.Flashback.39 на інфіковані комп'ютери. Дане шкідливий додаток може бути запущено з привілеями адміністратора або простого користувача (в момент установки корисного навантаження троянець демонструє на екрані «маку» діалогове вікно для введення пароля адміністратора) і використовує два типи керуючих серверів. Перша категорія командних центрів реалізує функції перехоплення пошукового трафіку, перенаправлення користувача на контрольовані зловмисниками сайти в процесі веб-серфінгу і деякі інші дії. Друга група дозволяє віддавати ботам різні команди, що реалізують на інфікованої машині функції бекдор. Фахівцям компанії «Доктор Веб» вдалося перехопити використовувані корисним навантаженням троянця BackDoor.Flashback домени керуючих серверів і зробити аналіз звернень до них спамерських пошукових роботів.

Перша категорія керуючих доменів генерується троянцем на основі закладеного в його конфігураційних даних списку, на додаток до них формується ще один перелік доменів, імена яких залежать від поточної дати. При цьому сформоване шкідливою програмою ім'я домену другого рівня однакове, в той час як в якості домену верхнього рівня використовуються різні варіанти, такі як .org, .com, .co.uk, .cn, .in. Всі керуючі сервери опитуються троянцем по черзі в порядку складеного списку, при цьому командному центру передається GET-запит / owncheck / або / scheck /, що містить в поле useragent значення UUID інфікованого «маку». Якщо у відповідь троянець отримає підписане значення SHA1 від імені домена, то такий домен буде вважатися довіреною і надалі буде використовуватися в якості командного сервера. Перші домени з цієї категорії були успішно перехоплені компанією «Доктор Веб» починаючи з 12 квітня 2012 року.

Після того як шкідлива програма визначить домен з першої категорії, починається пошук доменів другого типу. На основі закладеного в конфігураційних даних списку бот опитує ряд доменів керуючих серверів, передаючи їм GET-запит / auupdate /, що містить в поле useragent детальну інформацію про інфікованої системі. Якщо керуючий сервер не поверне правильну відповідь, троянець формує на основі поточної дати рядок, яку використовує в якості хеш-тега для пошуку за адресою http://mobile.twitter.com/searches?q=# <рядок>. Якщо в Twitter вдається виявити повідомлення, що включає мітки bumpbegin і endbump, між якими міститься адреса керуючого сервера, він буде використаний в якості імені домену. Перехоплення доменів цієї категорії компанія «Доктор Веб» почала 13 квітня, проте вже на наступний день, в суботу 14 квітня, зареєстрована фахівцями «Доктор Веб» обліковий запис в Twitter була заблокована.

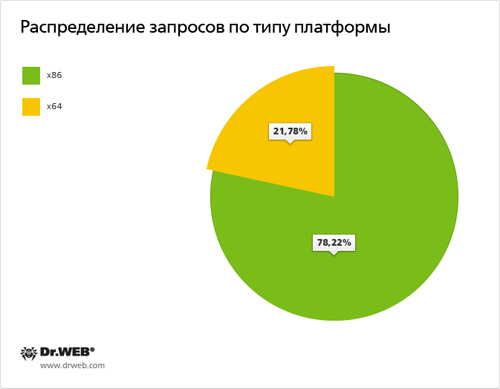

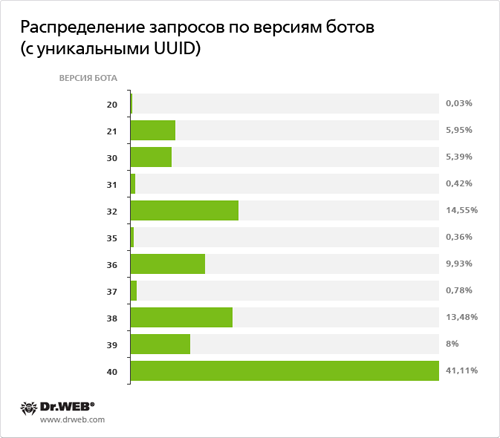

За даними на 13 квітня 2012 року, на керуючі домени першої групи протягом доби надійшло 30 549 запитів з унікальними UUID, на домени другої категорії - 28 284 запитів з унікальними UUID за аналогічний проміжок часу. Загальна кількість запитів з унікальними UUID, відправлених на керуючі сервери корисного навантаження ботнету BackDoor.Flashback, в період з 12 по 26 квітня 2012 року становило 95 563. Нижче представлені графіки, що демонструють зібрані фахівцями компанії «Доктор Веб» статистичні дані на основі добового аналізу звернень корисного навантаження ботнету BackDoor.Flashback до керуючих серверів за 13 квітня 2012 року.

Незабаром після виявлення ботнету BackDoor.Flashback компанія «Доктор Веб» створила спеціальний інформаційний сайт , Присвячений цій загрозі. Скориставшись цим інтернет-ресурсом, власники Apple-сумісних комп'ютерів можуть перевірити свій «мак» на наявність зараження. Тут же опубліковані додаткові матеріали, присвячені троянцу BackDoor.Flashback, розміщена відеопрезентація, яка розповідає про дану шкідливу програму, а також наведені посилання на безкоштовний сканер для Mac OS Х, що дозволяє перевірити операційну систему і видалити троянця в разі його виявлення. Компанія «Доктор Веб» продовжує уважно стежити за подальшим розвитком ситуації.

Знайомтеся: Rmnet - ще один ботнет

Згідно з наявною в розпорядженні компанії «Доктор Веб» статистикою, одне з лідируючих місць серед загроз, що заражають робочі станції під управлінням Microsoft Windows, займає зараз файловий вірус Win32.Rmnet.12. Поширення вірусу відбувається кількома шляхами, зокрема, з використанням вразливостей браузерів, що дозволяють зберігати і запускати виконувані файли при відкритті веб-сторінок. Вірус виконує пошук всіх зберігаються на дисках файлів html і додає в них код на мові VBScript. Крім цього, Win32.Rmnet.12 інфікує всі виявлені на дисках виконувані файли з розширенням .exe і вміє копіювати себе на знімні флеш-накопичувачі, зберігаючи в кореневу папку файл автозапуску і ярлик, який посилається на шкідливий додаток, яке в свою чергу запускає вірус.

Win32.Rmnet.12 - складний багатокомпонентний файловий вірус, що складається з декількох модулів і має здатність до саморозмноження (вміє копіювати сам себе і безконтрольно поширюватися без участі користувача). Одним з компонентів вірусу є модуль бекдор. Після запуску він намагається визначити швидкість з'єднання комп'ютера з Інтернетом, для чого з інтервалом в 70 секунд відправляє запити на сайти google.com, bing.com і yahoo.com, аналізуючи відгуки. Потім Win32.Rmnet.12 запускає на інфікованої машині FTP-сервер і встановлює з'єднання з командним центром, передаючи йому відомості про зараженому комп'ютері. Бекдор здатний обробляти від віддаленого центру директиви, зокрема, команди на скачування і призводить до виконання довільного файлу, оновлення самого себе, створення і відправку зловмисникам знімка екрана і навіть команду знищення операційної системи.

Інший функціональний компонент вірусу призначений для крадіжки паролів від найбільш популярних FTP-клієнтів, таких як Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP і деяких інших. Ці дані згодом можуть бути використані зловмисниками для організації мережевих атак або для розміщення на віддалених серверах різних шкідливих об'єктів. До того ж Win32.Rmnet.12 не гребує покопатися і в cookies користувача, в результаті чого зловмисники можуть отримати доступ до облікових записів жертви на різних сайтах, що вимагають авторизації. Крім того, модуль має функціоналом, що дозволяє здійснювати блокування окремих сайтів і перенаправлення користувача на належні вірусописьменниками інтернет-ресурси. Одна з модифікацій Win32.Rmnet.12 також здатна здійснювати веб-Інжект, завдяки чому вірус може викрадати банківську інформацію.

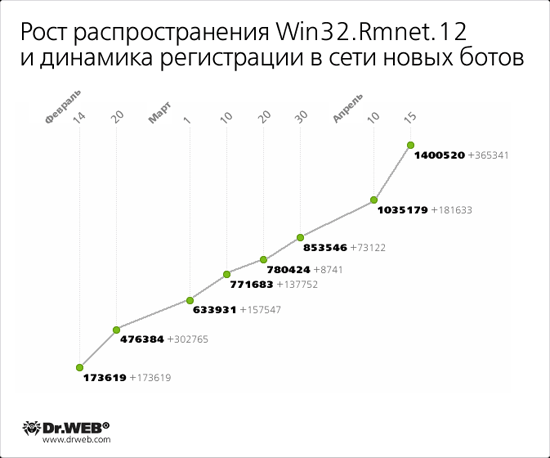

Ботнет, що складається із заражених Win32.Rmnet.12 комп'ютерів, був вперше виявлений компанією «Доктор Веб» ще у вересні 2011 року, незабаром були розшифровані зберігаються в ресурсах Win32.Rmnet.12 імена керуючих серверів. Через деякий час фахівці проаналізували протокол обміну даними між ботнетом і керуючими центрами, що дозволило не тільки визначати кількість ботів в мережі, але і контролювати їх поведінку. 14 лютого 2012 року аналітиками компанії «Доктор Веб» був застосований відомий метод «sinkhole», який згодом успішно використовувався для вивчення мережі троянців BackDoor.Flashback.39, а саме були зареєстровані домени керуючих серверів однієї з мереж Win32.Rmnet.12, що дозволило встановити повний і всеосяжний контроль над цим ботнетом. В кінці лютого аналогічним чином була захоплена друга підмережа Win32.Rmnet.12. Динаміка зміни чисельності контрольованої фахівцями «Доктор Веб» бот-мережі показана на представленому нижче графіку.

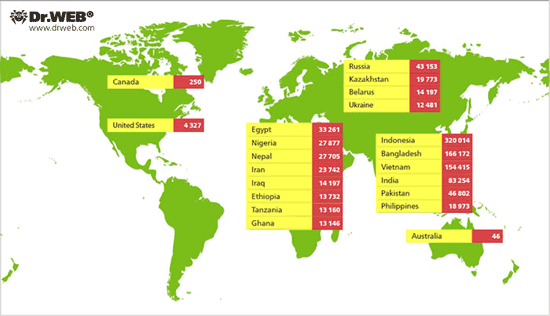

Найбільша кількість заражених ПК припадає на частку Індонезії - 320 014 інфікованих машин, або 27,12%. На другому місці знаходиться держава Бангладеш з числом заражень 166 172, що складає 14,08% від розмірів усього ботнету. На третьому місці - В'єтнам (154415 ботів, або 13,08%), далі йдуть Індія (83 254 бота, або 7,05%), Пакистан (46802 бота, або 3,9%), Росія (43153 інфікованих машини, або 3,6%), Єгипет (33261 бот, або 2,8%), Нігерія (27877 ботів, або 2,3%), Непал (27705 ботів, або 2,3%) і Іран (23742 бота, або 2, 0%). Досить велике кількість постраждалих від даного вірусу на території Казахстану (19773 випадки зараження, або 1,67%) і Білорусі (14196 ботів, або 1,2%). В Україні зафіксовано 12 481 випадок інфікування Win32.Rmnet.12, що становить 1,05% від розмірів всієї бот-мережі. Відносно невелика кількість заражених комп'ютерів виявлено в США - 4327 одиниць, що відповідає 0,36%. Ну а найменше випадків доводиться на частку Канади (250 комп'ютерів, або 0,02% від обсягів мережі) і Австралії (всього лише 46 комп'ютерів). По одному інфікованому ПК було виявлено в Албанії, Данії і Таджикистані. Географічний розподіл ботнету Win32.Rmnet.12 продемонстровано на запропонованої нижче ілюстрації.

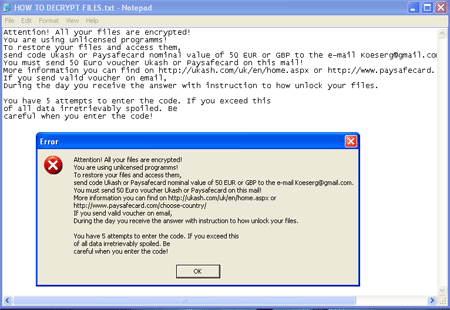

Шифрувальники підкорюють Європу

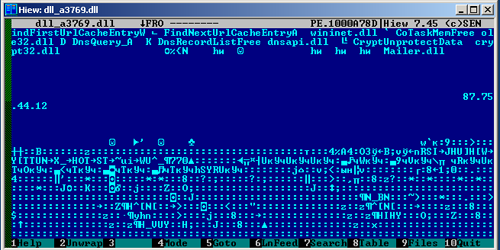

У квітні неприємності випали і на долю жителів європейських держав: ближче до середини місяця в антивірусну лабораторію компанії «Доктор Веб» стали надходити повідомлення від іноземних користувачів, які постраждали в результаті дії троянців-енкодерів і перш за все шкідливої програми Trojan.Encoder.94. Як і інші представники даного сімейства шифрувальників, Trojan.Encoder.94 відшукує на дисках інфікованого комп'ютера користувача файли, зокрема, документи Microsoft Office, музику, фотографії, картинки і архіви, після чого шифрує їх. Зашифрувавши призначені для користувача файли, троянець виводить на екран повідомлення, що вимагає виплатити зловмисникам суму в розмірі 50 євро або фунтів стерлінгів за допомогою платіжних систем Ukash або Paysafecard.

Троянець має англомовний інтерфейс, проте випадки зараження вже були зафіксовані в Німеччині, Італії, Іспанії, Англії, Польщі, Австрії, Норвегії, Болгарії та деяких інших країнах. Незабаром стали надходити тривожні повідомлення від жителів Бразилії, Аргентини, інших держав Латинської Америки. Географія заражень троянцем охопила практично всю Європу, включаючи такі країни, як Хорватія, Швейцарія, Нідерланди, Словенія і Бельгія, Франція, Угорщина і Румунія. Фахівці «Доктор Веб» зуміли розшифрувати дані по запитах користувачів практично в ста відсотках випадків, що говорить про високу ефективність застосовуваних для цього технологій.

В кінці квітня був зафіксований сплеск поширення поштових повідомлень із заголовком «Ute Lautensack Vertrag Nr 46972057» і вкладеним zip-архівом з ім'ям Abrechnung або Rechnung. Архіви містять троянську програму Trojan.Matsnu.1, спроба запустити яку призводить до того, що всі файли на дисках комп'ютера жертви виявляються зашифрованими. Фахівці компанії «Доктор Веб» в найкоротші терміни проаналізували шкідливу програму Trojan.Matsnu.1 і розробили спеціальну утиліту, що дозволяє розшифрувати призначені для користувача дані. Цю утиліту можна безкоштовно скачати за адресою ftp://ftp.drweb.com/pub/drweb/tools/matsnu1decrypt.exe . Нагадуємо, що якщо ви стали жертвою троянця-шифрувальника, скористайтеся наступними нескладними рекомендаціями:

- ні в якому разі НЕ намагались перевстановіті операційну систему;

- не видаляйте жодних файлів на вашому комп'ютері;

- НЕ намагались відновіті зашіфровані файли самостійно;

- зверніться в антивірусну лабораторію компанії «Доктор Веб», створивши тікет в категорії «Запит на лікування». Ця послуга безкоштовна;

- до тікету прикладіть зашифрований троянцем файл;

- дочекайся ВІДПОВІДІ вірусного аналітика. У зв'язку з великою кількістю Запитів це может зайнятості Деяк годину.

Для мінімізації наслідків зараження шкідливими програмами Trojan.Encoder.94 і Trojan.Matsnu.1 компанія «Доктор Веб» рекомендує користувачам своєчасно створювати резервні копії всіх необхідних в роботі файлів.

Інші «квітневі тези» і вірусні загрози

У порівнянні з вже описаними вище подіями всі інші загрози інформаційної безпеки, виявлені і знешкоджені експертами «Доктор Веб» в квітні 2012 року, не виглядають настільки ж сенсаційно і представляють значно меншу небезпеку для користувачів. Так, в вірусні бази було додано опис шкідливої програми Trojan.Spambot.11349, призначеної для крадіжки облікових записів поштових клієнтів (зокрема, Microsoft Outlook і The Bat!) І передачі зловмисникам даних, що використовуються функцією автозаповнення форм в веб-браузерах. Троянець поширюється з використанням бот-мережі досить відомих бекдор Backdoor.Andromeda.

Троянець Trojan.Spambot.11349 складається з двох компонентів: написаного на мові Delphi завантажувача і динамічної бібліотеки, в якій зосереджена корисне навантаження. Функції програми-завантажувача в цілому звичайні для подібного роду шкідливих програм: це обхід брандмауера і установка в систему шкідливої бібліотеки, якій після завантаження в пам'ять інфікованого комп'ютера передається керування.

Отримавши управління, шкідлива бібліотека перевіряє наявність на диску власної копії і записує до реєстру значення з дев'яти випадкових чисел, що служить унікальним ідентифікатором бота. Потім Trojan.Spambot.11349 зберігає на диск бібліотеку для роботи з SSL і бібліотеку zlib, з використанням якої троянець стискає рядки своїх запитів. При цьому в полі HOST відправляються ботом запитів міститься сторонній IP-адреса, що є характерною особливістю Trojan.Spambot.11349. Використання окремої динамічної бібліотеки для роботи з zlib і SSL також можна назвати нечастим явищем в архітектурі шкідливих програм.

Однією з відмінних рис Trojan.Spambot.11349 є те, що ця шкідлива програма відправляє послідовність запитів на випадкові IP-адреси, підібрані за спеціальним алгоритмом зі списку зберігаються в ресурсах троянця підмереж. Потім Trojan.Spambot.11349 встановлює з'єднання з одним з трьох керуючих серверів, адреси яких зберігаються в тілі бібліотеки в зашифрованому вигляді, і очікує від нього отримання конфігураційного файлу. У разі якщо ця операція завершується успішно, троянець формує рядок запиту, що містить вкрадені облікові дані поштових клієнтів Microsoft Outlook і The Bat !, упаковує її за допомогою бібліотеки zlib і передає на що належить зловмисникам віддалений сервер. Інфікувавши систему, Trojan.Spambot.11349 перевіряє можливість відсилання з зараженого комп'ютера спаму, відправляючи по електронній пошті повідомлення з випадковим набором символів. Якщо перевірка пройшла успішно, троянець отримує з віддаленого сервера дані для подальшого проведення спам-розсилки. За інформацією на 24 квітня, троянці Trojan.Spambot.11349 здійснювали поширення поштових повідомлень, що містять рекламу віагри.

З'явилися в минулому місяці і нові загрози для мобільної операційної системи Android. Так, ще на початку квітня сімейство шкідливих програм Android.Gongfu поповнилося новим шкідливим екземпляром. Оновлена модифікація троянця Android.Gongfu була виявлена через кілька програм, що розповсюджуються через неофіційні сайти-збірники програмного забезпечення. Зокрема, цей троянець був виявлений в модифікованому зловмисниками дистрибутиві популярної гри Angry Birds Space.

На відміну від перших реалізацій Android.Gongfu, нові модифікації троянця не використовують уразливість Android, яка дозволяла їм без участі користувача підвищити власні привілеї в системі до рівня root. Замість цього в комплекті з інфікованим додатком користувачеві пропонується спеціальна покрокова інструкція, що дозволяє запустити ОС з правами адміністратора. В інструкції стверджується, що це нібито необхідно для коректної роботи програми або її поновлення. Після запуску з адміністраторськими привілеями Android.Gongfu отримує можливість вбудовуватися в системні процеси Android, включаючи процеси, критичні для стабільної роботи ОС. Троянець здатний не тільки передавати зловмисникам інформацію про інфікованому пристрої і виконувати надходять від віддаленого вузла команди, але також завантажувати і встановлювати в ОС інші додатки без відома користувача.

Крім цього, що спеціалізуються на мобільних платформах вирусописатели стали використовувати нову психологічну прийом для поширення шкідливого ПЗ, а саме - занепокоєністькористувачів питаннями безпеки. За допомогою різних систем відображення реклами зловмисники демонструють користувачеві повідомлення з пропозицією термінової перевірки мобільного пристрою на віруси. Натиснувши на це рекламне повідомлення, користувач потрапляє на сайт, нібито скануючий мобільний пристрій. Цей сайт запозичує одну з іконок Dr.Web Security Space версії 7.0 і зовнішнє оформлення програми. Однак симітіровав призначений для користувача інтерфейс, зловмисники помилилися в деталях: фальшивий «антивірус» знаходить на мобільному пристрої неіснуючі загрози, наприклад, шкідливу програму Trojan.Carberp.60, що відноситься до категорії банківських троянців для Windows, мобільної версії якого в даний час не існує. Якщо користувач погоджується «знешкодити» загрозу, на його пристрій скачується троянець сімейства Android.SmsSend.

Всі ці загрози успішно детектируются і знешкоджуються антивірусним програмним забезпеченням Dr.Web, але користувачам все ж рекомендується проявляти обачність і не запускати програми, отримані з неблагонадійних джерел.

Шкідливі файли, виявлені в поштовому трафіку в квітні

Шкідливі файли, виявлені в квітні на комп'ютерах користувачів

Назад до списку статей

Com/searches?