CIS 8: Віртуальне середовище Comodo

- Робота в віртуальному середовищі

- Очищення віртуального середовища

- Області загального доступу

- Особливості віртуалізації Comodo

- Розміщення даних віртуального середовища

- Контроль HIPS над віртуалізованими програмами

- Захист від читання

- Контроль фаервола над віртуалізованими програмами

- Інші можливості і обмеження програм у віртуальному середовищі

- Способи відкриття файлів і посилань у віртуальному середовищі

- Установка програм у віртуальному середовищі і їх запуск

- Відкриття інтернет-посилань в пісочниці

- Запуск програм в пісочниці через інтерфейс CIS

- Запуск програм у віртуальному середовищі з обмеженнями

- Віртуальний робочий стіл

Віртуальне середовище Comodo Sandbox, прийоми роботи з нею, права і обмеження віртуалізованих програм в Comodo Internet Security 8

Робота в віртуальному середовищі

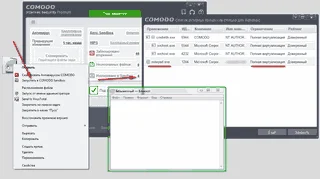

Статус процесу, що виконується віртуально

Існує можливість запускати програми у віртуальному середовищі (Sandbox, «пісочниця»), щоб їх активність майже не зачіпала реальну систему. Якщо, наприклад, викликати контекстне меню на будь-якій програмі і вибрати пункт «Запустити в Comodo Sandbox», то вона запуститься і в багатьох випадках буде повноцінно працювати, але не зробить небажаних змін. Запущені їй програми також будуть віртуалізувати.

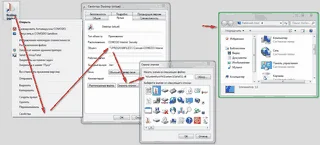

Про те, що програма віртуалізувати, можна судити по зеленій рамці навколо її вікна, проте в деяких випадках зелена рамка відсутня: зокрема, у консольних додатків. Гарантований спосіб дізнатися про віртуалізації - натиснути в головному вікні CIS індикатор «Ізольовано в Sandbox» і знайти програму в списку активних процесів: в стовпці «Обмеження» має бути зазначено «Повна віртуалізація».

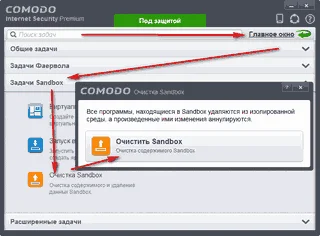

Очищення віртуального середовища

Всі сліди активності віртуалізованих програм зберігаються в спеціальному каталозі на диску і в спеціальному розділі реєстру . Ці дані залишаться доступними і після перезавантаження комп'ютера. Наприклад, можна буде запускати і використовувати програми, встановлені в віртуальному середовищі.

Щоб завершити всі віртуальні процеси і видалити всі дані з віртуального середовища, слід натиснути кнопку «Очищення Sandbox» (головне вікно> «Завдання»> «Завдання Sandbox»). Для зручності цю кнопку можна додати в віджет і на панель головного вікна (через контекстне меню). також нагадаю , Що вікно очищення пісочниці можна викликати командою:

"% PROGRAMFILES% \ Comodo \ COMODO Internet Security \ cis.exe" --mainUI / TaskSBReset

Очищення пісочниці є звичайним видаленням файлів, а не безповоротним стиранням даних. Про це слід пам'ятати тим, хто працює у віртуальному середовищі з конфіденційною інформацією. Якщо будь-яка програма виконується в правами адміністратора, віртуально або реально, то вона здатна відновити вміст віддалених файлів.

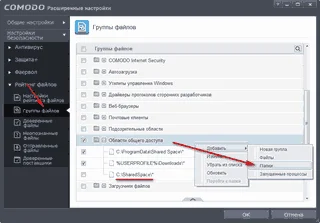

Області загального доступу

Якщо необхідно зберегти файли з результатами роботи виртуализированной програми, слід помістити їх в спеціальну папку обміну, доступ до якої не віртуалізується. Відповідно, очищення Sandbox не зачепить ці файли.

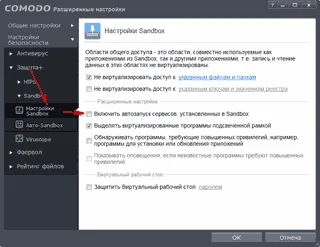

За замовчуванням в CIS 8 такий папкою є каталог завантажень в профілі користувача, а також каталог% PROGRAMDATA% \ Shared Space. На мій погляд, це не найвдаліші місця розташування: зокрема, їх не завжди видно в діалогах вибору файлів і каталогів. Тому пропоную створити, наприклад, папку SharedSpace в корені системного диска або на робочому столі і виключити її з віртуалізації. Це можна зробити двома способами: додати цю папку в список «Не віртуалізувати доступ до зазначених файлів і папок» на вкладці «Налаштування Sandbox» або додати її в групу «Області загального доступу» на вкладці «Рейтинг файлів»> «Групи файлів».

Якщо віртуалізувати програма зберегла результати роботи в інше місце, слід запустити будь-якої файловий менеджер (провідник, Total Commander і т.п.) віртуально через контекстне меню і перемістити потрібні файли в папку обміну. Також можна зробити спеціальні ярлики для запуску файлових менеджерів у віртуальному середовищі.

Якщо необхідно, щоб для будь-якої програми, що виконується у віртуальному середовищі, навіть після очищення Sandbox зберігалися зміни конфігурації та інші дані, можна виключити з віртуалізації використовуються їй конфігураційні файли і записи реєстру. Ці виключення задаються у відповідних опціях на вкладці «Налаштування Sandbox». При вказівці шляхів реєстру слід використовувати повні назви кореневих розділів , А не їх абревіатури.

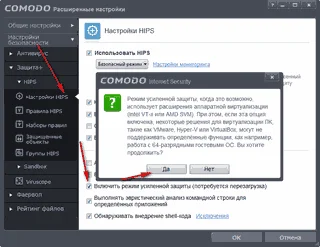

Особливості віртуалізації Comodo

Параметри віртуальної середовища

У версії CIS 8 введена підтримка апаратної віртуалізації, її використання включається опцією «Включити режим посиленого захисту» на вкладці «HIPS»> «Налаштування HIPS». Крім апаратної віртуалізації, дана опція активує додаткові заходи щодо запобігання обходу захисту в 64-бітових версіях Windows, тому її включення необхідно в таких системах. Однак перед її включенням з'являється також попередження про можливий конфлікт з віртуальними машинами при роботі в них з 64-бітними гостьовими системами. Втім, на практиці я поки не виявив конфліктів з VMware.

Опція «Включити автозапуск сервісів, встановлених в Sandbox» на вкладці «Sandbox»> «Налаштування Sandbox» має наступний сенс: якщо у віртуальному середовищі створити службу, то при кожному використанні віртуального середовища ця служба буде запускатися. Якщо лише перезавантажити комп'ютер - автозапуск служби не відбудеться. Але якщо запустити будь-яку програму в віртуальному середовищі, то разом з нею запуститься і ця служба. Так запускатися будуть програми, встановлені саме як служби, а не додані в автозавантаження іншими способами. При очищенні віртуального середовища ці служби, природно, видаляються. Якщо немає необхідності в даній опції, рекомендую її відключити. Її відключення змінить тип запуску служби «Comodo Virtual Service Manager» з автоматичного на ручний.

Опції на вкладці «Налаштування Sandbox», пов'язані з виявленням програм, що вимагають підвищених привілеїв, відносяться до компоненту Auto-Sandbox, а не власне до віртуальному середовищі.

Розміщення даних віртуального середовища

Коли в віртуальному середовищі будь-яка програма створює або змінює файли, в дійсності ці файли створюються в каталозі VTRoot на системному диску. Підкаталоги VTRoot відповідають Native-іменах розділів жорсткого диска: HarddiskVolume1 для диска C :, HarddiskVolume2 для диска D: і т.д. Таким чином, віртуально створеному файлу C: \ dir \ file.exe буде відповідати реальний файл% SYSTEMDRIVE% \ VTRoot \ HarddiskVolume1 \ dir \ file.exe.

Віртуального реєстру відповідає розділ реального реєстру HKLM \ SYSTEM \ VritualRoot (sic!). При роботі віртуалізованих програм дані реєстру записуються в його підрозділи.

При очищенні віртуального середовища каталог VTRoot і розділ реєстру VritualRoot видаляються.

Контроль HIPS над віртуалізованими програмами

Розбір компонента HIPS буде в іншій статті, тут же торкнуся особливостей його роботи з віртуальним середовищем.

Якщо програма виконується у віртуальному середовищі, то її активність не викличе сповіщень HIPS: всі дії, на які не накладено явний заборону, отримають дозволу. Втім, ці дії торкнуться тільки віртуальне середовище.

Також у віртуальному середовищі не діють заборони на зміну захищених файлів, каталогів і ключів реєстру. Однак діють інші заборони (якщо вони явно задані в правилах): на запуск додатків, на завершення процесів, на стеження за клавіатурою, на доступ до COM-інтерфейсів і ін.

При створенні правила HIPS для додатка слід вказувати його реальне місце розташування. Однак шлях до забороняється ресурсу в деяких випадках знадобиться вказувати реальний, в деяких - віртуальний. Так, щоб заборонити запуск певної програми, слід вказати її віртуальний шлях, а щоб заборонити переривання роботи програми, слід вказати її реальний шлях. Наприклад: в віртуальному середовищі створені файли C: \ program.exe, C: \ child.exe і C: \ sacrifice.exe, і потрібно заборонити програмі program.exe запускати програму child.exe, а також заборонити їй переривати роботу програми sacrifice. exe. Тоді потрібно буде зробити для програми c: \ VTRoot \ HarddiskVolume1 \ program.exe правило, яке забороняє їй запускати програму C: \ child.exe, і правило, яке забороняє переривати роботу програми c: \ VTRoot \ HarddiskVolume1 \ sacrifice.exe.

Щодо COM-інтерфейсів відзначу, що вони можуть по-різному ідентифікуватися при зверненні до них в реальному і в віртуальному середовищі. Тому слід перевіряти роботу правил для них в різних умовах. Взагалі, захист COM-інтерфейсів в віртуальному середовищі влаштована досить непередбачувано:

- деякі COM-інтерфейси блокуються незалежно від правил HIPS і незалежно від списку захищених об'єктів (наприклад, BITS);

- деякі COM-інтерфейси блокуються, тільки якщо вони занесені в список «HIPS»> «Захищені об'єкти»> «Захищені COM-інтерфейси», але незалежно від правил HIPS (наприклад, інтерфейс LocalSecurityAuthority.Shutdown: через це при конфігурації «Proactive Security »не можна встановити MSI-пакети в вірутальних середовищі, а при конфігурації« Internet Security »- можна);

- деякі COM-інтерфейси блокуються, тільки якщо вони занесені в список захищених об'єктів, і тільки для тих додатків, яким вони заблоковані в правилах HIPS (наприклад, LocalSecurityAuthority.Tcb).

Захист від читання

Віртуальне середовище може захищати дані не тільки від зміни, а й від читання: якщо у вікні настройки відкрити вкладку «Захист +»> «HIPS»> «Захищені об'єкти»> «Папки з захищеними даними» і додати в список будь-якої каталог, то віртуалізовані застосування будуть сприймати його порожнім. Корисно приховати таким способом каталог з профілем інтернет-браузера, різні сховища паролів і т.п.

Через інтерфейс CIS можна додати в список «Тек з захищеними даними» лише ті каталоги, які видно в провіднику. Якщо необхідно захистити дані в якому-небудь прихованому каталозі, слід тимчасово дозволити показ прихованих файлів і папок в провіднику (наприклад, через «Панель управління»).

У список «Тек з захищеними даними» слід додавати каталоги, розташовані тільки на локальних дисках. Формально можна додати в цей список знімні носії або віртуальні шифровані диски, але для них захист, як правило, не працює.

Програми, що виконуються від імені адміністратора, хоча і в віртуальному середовищі, здатні обійти цей захист і прочитати конфіденційні дані.

Контроль фаервола над віртуалізованими програмами

На відміну від HIPS, фаєрвол може видавати оповіщення про програми, які виконуються в віртуальному середовищі. Якщо фаєрвол працює в режимі «Призначений для користувача набір правил», то мережева активність віртуалізованих програм буде контролюватися точно так же, як і виконуються в реальному середовищі. Якщо програма створена у віртуальному середовищі, то в оповіщенні буде представлений її реальний шлях, на зразок c: \ VTRoot \ HarddiskVolume1 \ test.exe.

Однак у версії CIS 8 поведінку фаервола в «безпечному режимі» стало різним для програм, що виконуються в реальному і в віртуальному середовищі. Довірена програма в цьому режимі автоматично отримує дозвіл на вихідні з'єднання, якщо вона не має заборонних правил і виконується в реальному середовищі. Але при виконанні в віртуальному середовищі мережева активність контролюється аналогічно режиму «Призначений для користувача набір правил»: незалежно від рейтингу, програма отримає дозвіл тільки при наявності дозволяючого правила; за відсутності ж правила з'явиться сповіщення.

Таким чином, для використання браузерів і подібних програм у віртуальному середовищі необхідно створити для них дозволяють правила, навіть якщо обраний «Безпечний режим» фаервола. Ціною цього незручності запобігає витік даних в ситуації, коли шкідлива програма запускає безпечну для доступу в інтернет.

Зрозуміло, що дозволяють правила не будуть потрібні, якщо фаєрвол взагалі відключений або налаштований на розв'язання всіх запитів без сповіщень.

Інші можливості і обмеження програм у віртуальному середовищі

У віртуальному середовищі не діють правила Auto-Sandbox: наприклад, якщо якесь додаток належить блокувати, то воно все ж виконається при запуску в віртуальному середовищі. Можна сказати, що у віртуальному середовищі взагалі не здійснюється проактивний захист, за винятком явно заданих правил HIPS.

Хоча запуск програм у віртуальному середовищі щодо захищає від пошкодження даних і зараження системи, віртуалізовані програми здатні виконувати таку діяльність, як стеження за натисканням клавіш, буфером обміну, екраном. Більш того, віртуалізовані програми все ж можуть завдати шкоди реальній системі, симулюючи натискання клавіш. Заблокувати цю активність можна правилами HIPS .

Крім того, програми, що виконуються в віртуальному середовищі від імені адміністратора, мають можливість відновлювати видалені файли і отримувати таким чином конфіденційну інформацію.

Вважається, ніби від витоку даних надійно рятує фаєрвол Comodo, однак, якщо не прийняті додаткові заходи , Певні методи дозволяють обійти його захист «зсередини» і вийти в інтернет, в тому числі у віртуальному середовищі. Так що слід дотримуватися обережності, запускаючи сумнівні програми навіть віртуально.

З іншого боку, деякі ресурси жорстко заблоковані для віртуалізованих програм, незалежно від правил HIPS. Наприклад, у віртуальному середовищі блокується доступ до служби BITS , Використання якої є одним із способів виходу в інтернет в обхід фаєрвола. Також блокуються різні операції віртуалізованих процесів з процесами, що виконуються в реальному середовищі.

Крім звичайної віртуалізації, є можливість запускати програми у віртуальному середовищі з додатковими обмеженнями, що накладаються Auto-Sandbox. Особливість цих обмежень в тому, що вони успадковуються дочірніми процесами, на відміну від обмежень HIPS. Вони будуть розглянуті в статті про Auto-Sandbox.

Способи відкриття файлів і посилань у віртуальному середовищі

Основний спосіб запуску програм у віртуальному середовищі - пункт контекстного меню «Запустити в Comodo Sandbox». У версії CIS 8 цей пункт введений для всіх файлів і враховані параметри командного рядка при запуску ярликів. Тому більше немає необхідності міняти цей пункт правкою реєстру.

Установка програм у віртуальному середовищі і їх запуск

У віртуальному середовищі можна встановлювати різні програми, користуватися ними і зберігати результати роботи . Програми, встановлені віртуально, будуть доступними і після перезавантаження комп'ютера. Видалення цих програм разом зі слідами їх роботи проводиться натисканням кнопки «Очищення Sandbox» .

Установка в віртуальному середовищі може дати збій в разі використання Windows Installer. Рішення:

- відкрити вкладку «HIPS»> «Групи HIPS»> «COM-групи» і розкрити групу «Псевдо COM-інтерфейси - Привілейовані»;

- змінити рядок LocalSecurityAuthority.Shutdown, наприклад, на xxxLocalSecurityAuthority.Shutdown і натиснути «Ok»;

- виконати установку програми у віртуальному середовищі;

- аналогічно повернути в колишній вигляд рядок LocalSecurityAuthority.Shutdown.

Якщо програма встановлена в віртуальному середовищі, то для її запуску потрібно спочатку через контекстне меню відкрити в Sandbox будь-якої файловий менеджер, знайти виконуваний файл або ярлик цієї програми і запустити її. Оскільки при установці програми, як правило, створюється її ярлик на робочому столі, було б зручно відразу відкривати віртуальне вміст робочого столу. Для цього створимо ярлик, вказавши в полі «Об'єкт» команду:

"% PROGRAMFILES% \ Comodo \ COMODO Internet Security \ virtkiosk.exe" -v% windir% \ explorer.exe shell: Desktop

Задамо цьому ярлику бажаний значок і назвемо, наприклад, «Desktop (virtual)». Тепер цей ярлик буде запускати у віртуальному середовищі провідник з відкритим у ньому робочим столом.

Відкриття інтернет-посилань в пісочниці

Можна оснастити інтернет-браузер контекстним меню для відкриття сумнівних посилань у віртуальному середовищі. Наведу приклад для браузера Firefox.

- Будемо використовувати два браузера: основний, призначений за замовчуванням, і додатковий, портативний .

- Додатковий браузер помістимо в каталог зразок C: \ mySecretPath \ FirefoxPortable (шлях не повинен містити пробіли і т.п.).

- Призначимо в фаєрвол політику «Тільки вихідні» файлів додаткового браузера:

- C: \ mySecretPath \ FirefoxPortable \ App \ Firefox \ firefox.exe

- C: \ mySecretPath \ FirefoxPortable \ App \ Firefox \ plugin-container.exe

- В основній браузер встановимо доповнення Open With .

- В параметрах доповнення включимо контекстне меню посилань і додамо елемент з параметрами:

- шлях:% PROGRAMFILES% \ COMODO \ COMODO Internet Security \ virtkiosk.exe

- аргументи: -vc: \ mySecretPath \ FirefoxPortable \ FirefoxPortable.exe

- ім'я: ComodoSandbox.

Запуск програм в пісочниці через інтерфейс CIS

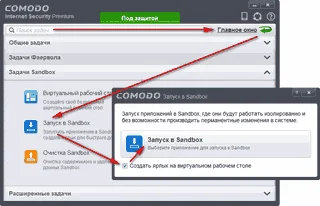

На «зворотному боці» головного вікна CIS є кнопка «Запуск в Sandbox». Цією кнопкою можна також створити ярлик для запуску будь-якої програми у віртуальному середовищі.

Також є можливість створювати правила, щоб певні програми або їх групи завжди запускалися в віртуальному середовищі. Для цього слід включити Auto-Sandbox і додати правило на вкладці «Sandbox»> «Авто-Sandbox».

Запуск програм у віртуальному середовищі з обмеженнями

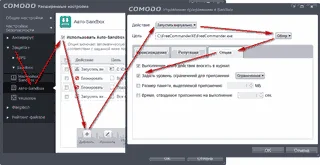

Існує можливість запускати програми не тільки у віртуальному середовищі, а й з додатковими обмеженнями. Для цього слід включити Auto-Sandbox і створити правило, що пропонує цільовому додатком запускатися віртуально, при цьому поставивши на вкладці «Опції» рівень обмежень. Дані обмеження успадковуються дочірніми процесами. Наприклад, якщо задати файлового менеджера FreeCommander рівень «Обмежене», то він і запущені з нього програми будуть працювати у віртуальному середовищі і не отримають доступу до буфера обміну. Також можна обмежити час виконання цих програм і виділяється їм пам'ять.

На мій погляд, незручно займатися налаштуванням CIS кожен раз, коли потрібно запустити нове сумнівне додаток у віртуальному середовищі з обмеженнями. Запропоную спосіб такого запуску через контекстне меню провідника.

Знадоби создать найпростішу програму ExecArg.exe, яка запускає файл, Вказаним в аргументах командного рядка. Например, на AutoIt код такой програми буде складатіся з Єдиною рядки: If $ CmdLine [0] Then ShellExecute ($ CmdLine [1]). Готова програма ExecArg.exe разом з інструкцією і reg-файлами дана в архіві .

Помістимо програму ExecArg.exe в каталог C: \ ContextMenu і виконаємо налаштування CIS:

- на вкладці «Sandbox»> «Авто-Sandbox» включимо використання цього компонента;

- додамо правило Auto-Sandbox:

- дію: «Запустити віртуально»;

- мета: C: \ ContextMenu \ ExecArg.exe

- рівень обмежень на вкладці «Опції»: «Обмежене» (можна вибрати будь-який, крім «недовірених», або не ставити взагалі);

- розмір пам'яті: наприклад, 256 MB;

- час на виконання: наприклад, 120 сек .;

- додамо файл ExecArg.exe в довірені;

- внесемо зміни до реєстру: Windows Registry Editor Version 5.00; Вважаємо, що шлях до CIS: C: \\ Program Files \\ Comodo \\ COMODO Internet Security; Замінити скрізь, якщо відрізняється; ; Слеш ставити подвійні: \\ [HKEY_CLASSES_ROOT \ * \ shell \ ComodoSandboxLimited] "MUIVerb" = "Запустити в Comodo Sandbox обмежено" "Icon" = "C: \\ Program Files \\ Comodo \\ COMODO Internet Security \\ cavshell.dll , 1 "" Extended "=" "[HKEY_CLASSES_ROOT \ * \ shell \ ComodoSandboxLimited \ command] @ =" C: \\ ContextMenu \\ ExecArg.exe \ "% 1 \" "

Тепер для запуску програми з обмеженнями слід викликати на ній, утримуючи клавішу Shift, контекстне меню і вибрати пункт «Запустити в пісочниці Comodo як обмежене». Наприклад, таким способом можна запускати шкідливі програми, що блокують інтерфейс ОС і перешкоджають очищенню пісочниці.

Віртуальний робочий стіл

Крім віртуального запуску окремих програм, CIS має додаткову оболонку: «Віртуальний робочий стіл». Ця оболонка має подвійне призначення, причому для прямо протилежних цілей.

По-перше, віртуальний робочий стіл - це окремий робочий стіл для запуску сумнівних додатків у віртуальному середовищі. Однак, на мій погляд, він не має переваг перед звичайним запуском в пісочниці через контекстне меню, а в якості безпечного робочого столу краще використовувати повноцінні віртуальні машини. Взагалі, слід сказати, що віртуалізація в CIS по функціональності поступається іншим подібним засобам, як, наприклад, Sandboxie.

Втім, віртуальний робочий стіл все ж рятує від атак, пов'язаних з симуляцією клавіатурних натискань.

По-друге, ця оболонка призначена для здійснення захищених операцій, наприклад, з платіжними системами. Захист полягає в тому, що від усіх програм, крім запущених в самому віртуальному робочому столі, ховається екран і натискання клавіш. Додатково є віртуальна клавіатура. По завершенні роботи користувач нібито може видалити сліди своєї діяльності очищенням пісочниці.

Однак віртуальний робочий стіл не захищає від перехоплення буфера обміну або доступу до файлів (наприклад, до «кукам» браузера). Головне: він абсолютно не захищений від запуску сумнівних програм усередині нього самого. Активність всіх програм віртуального робочого столу протікає у віртуальному середовищі і непідконтрольна проактивного захисту. І якщо при роботі в ньому відбудеться запуск шпигуна - натискання клавіш можуть бути перехоплені. Крім того, конфіденційні дані, видалені шляхом очищення віртуальної середовища, можуть бути відновлені.

Проблема іншого роду: з віртуального робочого столу неможливий доступ до захищених даних . Наприклад, при роботі з платіжною системою користувачеві знадобиться сховище паролів, проте розумно було б захистити його від читання з віртуального середовища.

Суть проблем віртуального робочого столу в тому, що він працює в тій же самій віртуальному середовищі, яка призначена для виконання сумнівних програм. В результаті маємо захист зовнішнього середовища від віртуальної, тоді як для платіжних операцій, навпаки, слід було б захищати саму віртуальне середовище: припиняти запуск неопізнаних програм в ній, шифрувати створювані в ній файли і при цьому надавати їй доступ до захищених даних.

Таким чином, я знаходжу віртуальний робочий стіл малокорисною функцією і не рекомендую до застосування.

Ситуація, в якій віртуальний робочий стіл все ж може стати в нагоді - заражена система. Якщо є ризик, що запущена шпигунська програма, то безпечніше скористатися цією оболонкою, ніж допустити перехоплення натискань клавіш. Але слід дотримуватися обережності:

- перед використанням віртуального робочого столу виконати очистку віртуального середовища ;

- не копіювати конфіденційні дані в буфер обміну;

- уникати запуску сторонніх програм у віртуальному робочому столі;

- по можливості користуватися віртуальною клавіатурою;

- після закриття віртуального робочого столу виконати очистку віртуального середовища.