Чи такий страшний контроль облікових записів

- Чи такий страшний контроль облікових записів У цій статті ми поговоримо про роботу з адміністративними...

- Призначення контролю облікових записів

- Адміністратор або користувач?

- Адміністратор або вбудований обліковий запис «Адміністратор»?

- резюме

- Підвищення прав із запитом UAC і без нього

- Компоненти Windows 7

- сучасні програми

- старі додатки

- Віртуалізація файлів і реєстру

- При чому тут UAC?

- При чому тут БЕЗПЕКУ?

- Установка в профіль або отримання повних прав на папку програми

- Системні утіліті

- Командний рядок і скрипти

- Запуск програм без запиту UAC

- Висновок

- ПОСИЛАННЯ

- Чи такий страшний контроль облікових записів

- З якими правами працювати?

- Призначення контролю облікових записів

- Адміністратор або користувач?

- Адміністратор або вбудований обліковий запис «Адміністратор»?

- резюме

- Підвищення прав із запитом UAC і без нього

- Компоненти Windows 7

- сучасні програми

- старі додатки

- Віртуалізація файлів і реєстру

- При чому тут UAC?

- При чому тут БЕЗПЕКУ?

- Установка в профіль або отримання повних прав на папку програми

- Системні утиліти

- Командний рядок і скрипти

- Запуск програм без запиту UAC

- Висновок

- ПОСИЛАННЯ

- Чи такий страшний контроль облікових записів

- З якими правами працювати?

- Призначення контролю облікових записів

- Адміністратор або користувач?

- Адміністратор або вбудований обліковий запис «Адміністратор»?

- резюме

- Підвищення прав із запитом UAC і без нього

- Компоненти Windows 7

- сучасні програми

- старі додатки

- Віртуалізація файлів і реєстру

- При чому тут UAC?

- При чому тут безпеку?

- Установка в профіль або отримання повних прав на папку програми

- Системні утиліти

- Командний рядок і скрипти

- Запуск програм без запиту UAC

- висновок

- посилання

Чи такий страшний контроль облікових записів

У цій статті ми поговоримо про роботу з адміністративними і обмеженими правами, а також про те, як ефективно працювати з включеним контролем облікових записів.

Автор: Вадим Стеркиной

У Windows Vista контроль облікових записів став мало не лайливим словом, і багато користувачів відключали його першим ділом. У Windows 7 ситуація змінилася на краще, і хоча з запитами UAC ви будете стикатися, їх кількість багато в чому залежить від вашого підходу до налаштування системи і набору програм, встановлених в ній. У цій статті ми поговоримо про роботу з адміністративними і обмеженими правами, а також про те, як ефективно працювати з включеним контролем облікових записів.

З якими правами працювати?

У Windows основна небезпека роботи з обліковим записом адміністратора полягає в тому, що шкідлива програма, проникнувши в систему, виконується з повними правами, що дозволяє їй перехопити управління і позбавити користувача контролю над системою. У Windows XP перейти до роботи зі звичайною обліковим записом було не так просто, оскільки багато налаштувань системи і, що навіть важливіше, додатки були розраховані тільки на роботу з правами адміністратора.

Призначення контролю облікових записів

Створюючи контроль облікових записів в Windows Vista, Microsoft в першу чергу прагнула до того, щоб розробники програм почали створювати їх з оглядкою на права звичайного користувача. Головна ідея полягає в тому, щоб програми під час роботи не вимагали прав на запис в системні папки і розділи реєстру, обмежуючись зберіганням даних в профілі користувача і доступних йому розділах реєстру (HKCU). Натяк був зрозумілий, і за три з гаком роки, що минули з моменту виходу Windows Vista, стало видно, що більшість сучасних програм уже слід такої практики. І це зовсім не дивно, тому що програми теж потрібно продавати, і робити це набагато легше, якщо вони повністю сумісні з новими операційними системами Microsoft.

Якщо програмі не потрібні адміністративні права для роботи, в організації нескладно реалізувати її установку - можна включити програму в образ системи, або розгортати будь-яким підходящим способом. Деякі розробники йдуть ще далі, створюючи додатки, які можна встановлювати без прав адміністратора. Наприклад, я зараз маю відношення до випуску величезної інформаційної системи, в якій передбачена робота з обмеженими правами, тобто у звичайного користувача програмний пакет цілком встановлюється в профіль, після чого є повністю працездатним.

Таким чином, UAC служить містком до переходу від повсякденної роботи з обліковим записом адміністратора до виконання всіх завдань з обмеженими правами, що забезпечує більш безпечне середовище. ІТ-відділ організації не буде без необхідності наділяти користувачів правами адміністратора, проте в домашніх умовах справи йдуть інакше.

Адміністратор або користувач?

Багато експертів з безпеки рекомендують виконувати повсякденну роботу в системі з правами звичайного користувача, так і Microsoft в довідці Windows пропонує надходити саме так. Для корпоративного середовища ця рада абсолютно виправданий і знаходить широке застосування. Але в домашніх умовах його дотримуються лише ті ж експерти, так користувачі, для яких безпека зведена у вищий ступінь. Архітектура Windows така, що при установці системи ми обов'язково створюємо адміністративну обліковий запис, інакше в подальшому системою можна керувати.

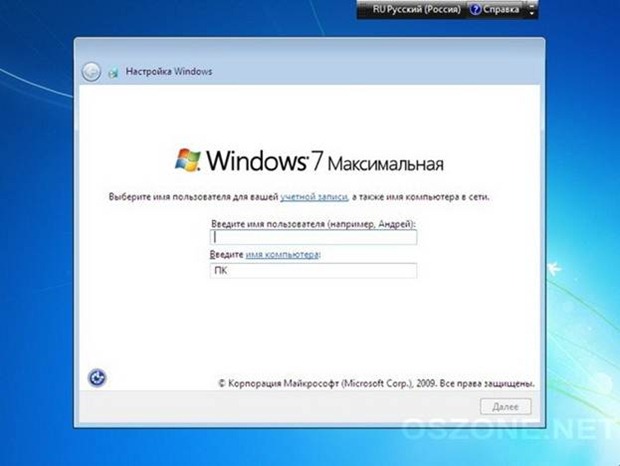

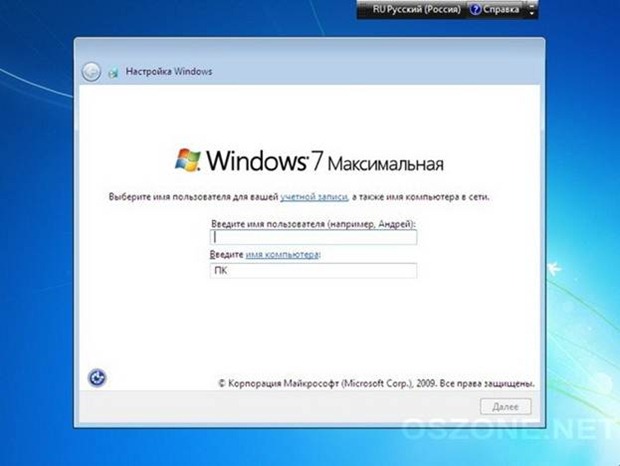

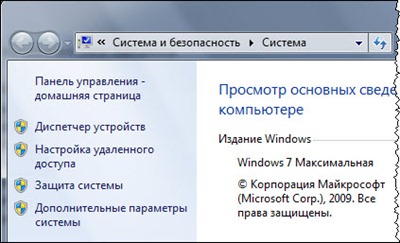

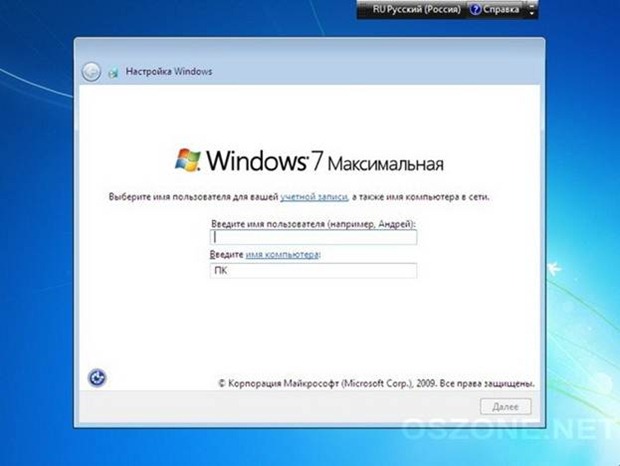

Малюнок 1 - При установці Windows створюється адміністративна обліковий запис

А далі ми входимо в систему з цим обліковим записом і починаємо роботу. І адміністративні завдання доводиться виконувати самостійно, оскільки вдома немає всюдисущого сисадміна, як на роботі. Звичайно, можна створити обліковий запис зі звичайними правами і працювати з нею, але Windows влаштована так, що зручніше постійно мати права адміністратора. Цей комфорт в кінцевому підсумку виявляється вирішальним фактором для більшості користувачів. Служба захисту користувачів якраз і пропонує компроміс між роботою звичайним користувачем і необмеженим адміністратором.

Коли UAC працює, для отримання повних прав необхідно запускати програму від імені адміністратора, навіть якщо ви працюєте з адміністративної обліковим записом.

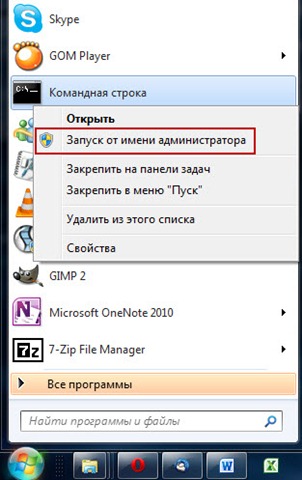

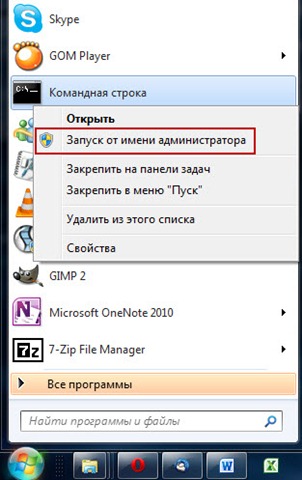

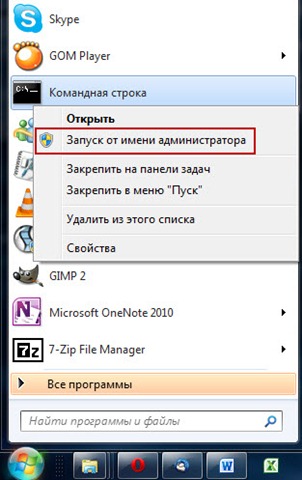

Малюнок 2 - Запуск командного рядка від імені адміністратора з контекстного меню

Це обумовлено тим, що при включеному контролі облікових записів адміністратор і користувач поставляються «в одному флаконі». У адміністративної облікового запису є всі необхідні права, але коли UAC включений, абсолютно всі завдання запускаються з правами звичайного користувача. І відбувається це до тих пір, поки для продовження роботи не будуть потрібні повні права адміністратора. Саме в цей момент і з'являється запит керування обліковими записами, який служить сигналом про те, що програмою необхідні адміністративні повноваження. Коли UAC включений, вся різниця між роботою адміністратором і звичайним користувачем зводиться до того, що в першому випадку для продовження роботи вам достатньо натиснути кнопку «Так», а в другому - потрібно ввести пароль будь-якого наявного в системі адміністратора.

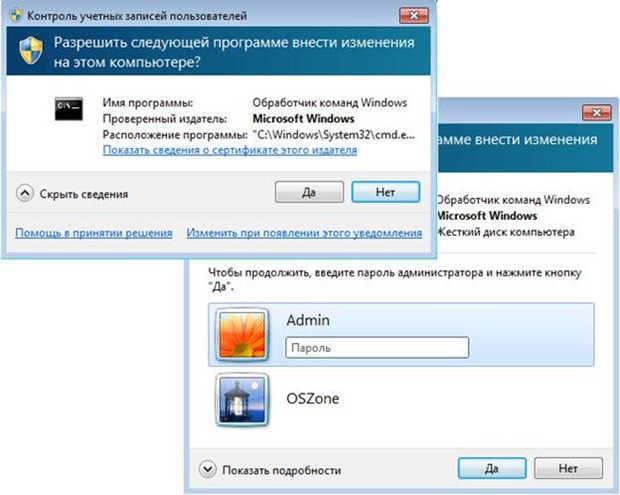

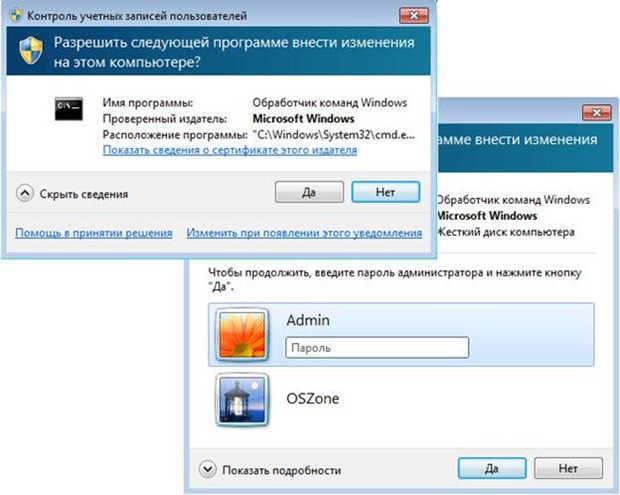

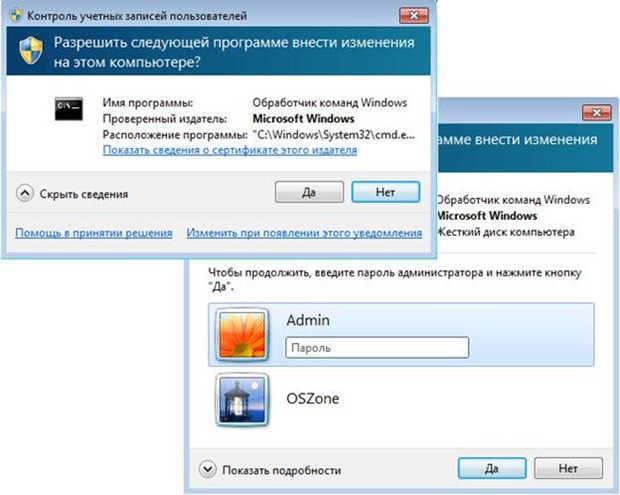

Малюнок 3 - Командую рядок від імені адміністратора запускають: адміністратор (зліва) і звичайний користувач (праворуч)

Повз контролю облікових записів, що видає попередження, що не проскочить жодна програма, яка вимагає повних прав, а попереджений - значить озброєний, в чому і полягає інформаційна задача повідомлень UAC. При повсякденних же діях натиснути кнопку «Так», звичайно, швидше, ніж вводити пароль кожного разу, тому постійна робота з обмеженими правами менш комфортна і при цьому не володіє значними перевагами з точки зору безпеки.

Адміністратор або вбудований обліковий запис «Адміністратор»?

Регулярно читаючи форуми Windows Vista і Windows 7, я звернув увагу, що деякі користувачі мотивують відключення контролю облікових записів тим, що хочуть бути повними господарями своєї системи. Іншими словами, їм не до вподоби той факт, що запис в корінь системного диска або папку Windows пов'язана з додатковими діями, а запити контролю облікових записів викликають страшну алергію. На одну полицю з ними можна поставити шанувальників популярної міфології про всемогутність вбудованої облікового запису «Адміністратор», чиє єдина відмінність від інших адміністраторів в тому, що на неї за замовчуванням не поширюється UAC. В реальності відключення контролю облікових записів в панелі управління зрівнює всіх адміністраторів

Цікавіше ж то, що за допомогою групової політики або реєстру нескладно включити контроль навіть для вбудованого адміністратора. Це може стати в нагоді, якщо ви, побувши якийсь час «богом», вирішили спуститися з небес на землю і попрацювати з включеним UAC, не втрачаючи при цьому вже налаштованої користувальницької середовища. Але при стандартних параметрах системи робота з єдиною обліковим записом «Адміністратор», звичайно, еквівалента відключення UAC. Далі ми подивимося, чому краще цього не робити, і як ефективно працювати з включеним контролем облікових записів.

резюме

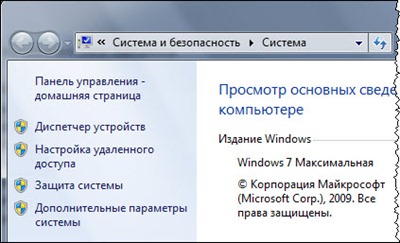

Поява контролю облікових записів підштовхнуло розробників до створення програм, розрахованих на роботу з обмеженими правами. Однак в домашніх умовах ми самостійно виконуємо адміністративні завдання, і в Windows 7 все-таки зручніше працювати з правами адміністратора. Відключення UAC або використання вбудованої обліковим записом «Адміністратор» з точки зору прав еквівалентно роботі в Windows XP і пов'язане з ризиком втрати контролю над системою в разі зараження. На мій погляд, краще співвідношення «безпека / комфорт» в Windows 7 досягається при роботі адміністратором з включеним контролем облікових записів.

Підвищення прав із запитом UAC і без нього

У Windows Vista я чесно намагався працювати з включеним контролем облікових записів, і за великим рахунком в моїх завданнях він не особливо докучав. Але оскільки я регулярно відповідаю в технічних форумах конференції OSZone, мені постійно доводиться відкривати різні елементи панелі управління, оснащення MMC і інші системні компоненти, щоб подивитися настройки або просто дати точний шлях до потрібного елементу. У Windows Vista більшість цих дій супроводжувалося запитом UAC, що неабияк напружувало, але в Windows 7 ситуація сильно змінилася.

Компоненти Windows 7

У Windows 7 контроль облікових записів був перероблений, причому особлива увага приділялася тим діям, які користувачі за статистикою все одно схвалювали в переважній більшості випадків. Новий стандартний рівень контролю облікових записів дозволяє налаштувати систему і виконувати багато адміністративні завдання без запиту. Це не означає, що UAC для цих завдань відключений, просто для компонентів Windows створений особливий рівень контролю, щоб підвищення прав відбувалося тихо, без діалогового вікна. Найпростіше це продемонструвати на прикладі панелі управління.

Малюнок 4 - Запит UAC не виводиться, коли адміністратор переходить за посиланням зі щитом в панелі управління

В панелі управління Windows 7 поруч з деякими посиланнями і на кнопках у вікнах ви побачите щит, який в Windows Vista однозначно свідчив про те, що при натисканні буде запропоновано. Тепер його немає, якщо ви працюєте з правами адміністратора, але при роботі з правами звичайного користувача діалогове вікно, звичайно, з'явиться.

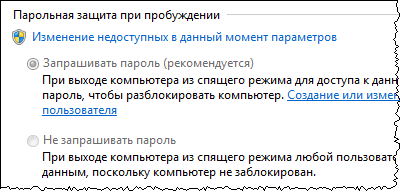

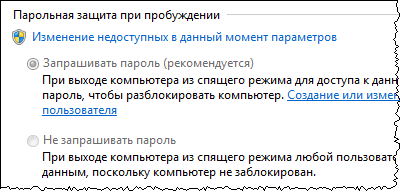

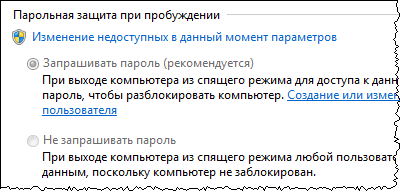

Зазначу, втім, що де-не-де розробники схитрували, сховавши ненависний запит, але залишивши додатковий крок. Прикладом може служити настройка запиту пароля при пробудженні системи .

Малюнок 5 - Щоб налаштувати недоступні параметри, доведеться натиснути посилання зі щитом

Однак такі «хитрощі» в панелі управління зустрічаються нечасто, що дозволяє адміністратору безперешкодно налаштувати безліч параметрів системи.

сучасні програми

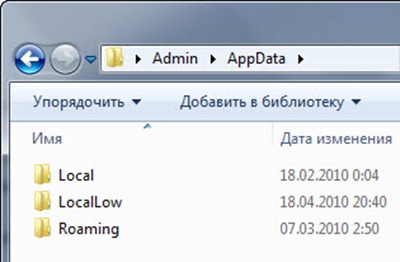

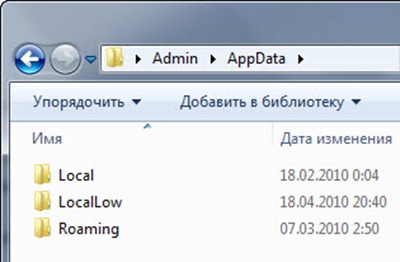

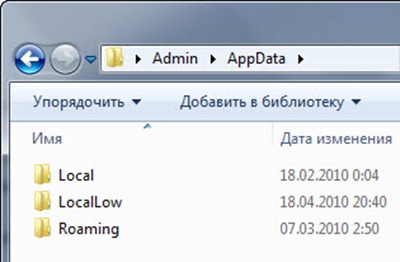

У Microsoft є рекомендації не тільки для користувачів, але і для розробників програм. Стосовно до UAC один з головних порад - це зберігання налаштувань програми та переваг користувача тільки в розташуваннях, де для запису не потрібні права адміністратора. В такому випадку вони потрібні тільки при установці програми, якщо проводиться запис в системні папки (наприклад, Program Files) і реєстрація компонентів в системі. Звичайно, при цьому виводиться запит контролю облікових записів. Але в подальшому всі призначені для користувача дані і параметри програми зберігаються в профілі, в папці% userprofile% \ appdata. Там ви знайдете папки з даними встановлених у вас програм, які не вимагають прав адміністратора для роботи.

Малюнок 6 - Сучасні програми зберігають призначені для користувача дані тільки в вашому профілі

Наявність трьох папок пояснюється так:

- Roaming - в корпоративному середовищі дані з цієї папки слідують за користувачем при використанні переміщуваних профілів;

- Local - дані, обсяг яких дуже великий, щоб переміщати їх разом з профілем;

- LocalLow - дані, записані процесами з низьким рівнем цілісності, тобто можливості яких щодо внесення змін до системи максимально обмежені.

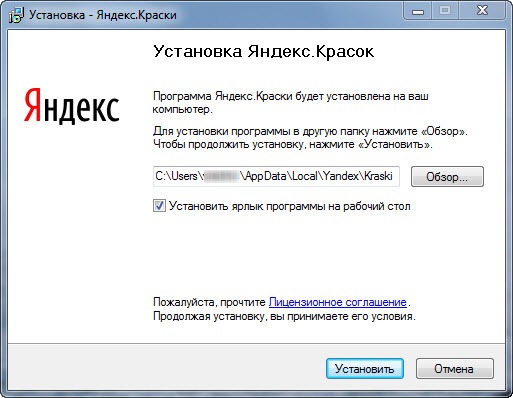

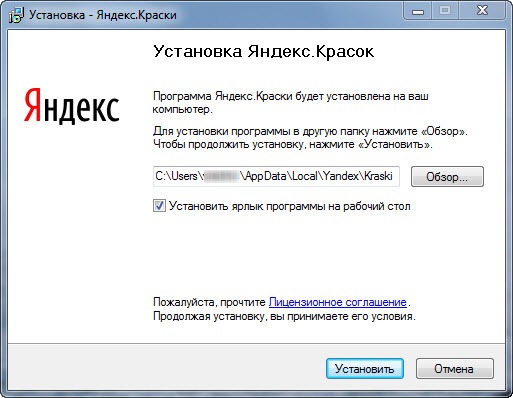

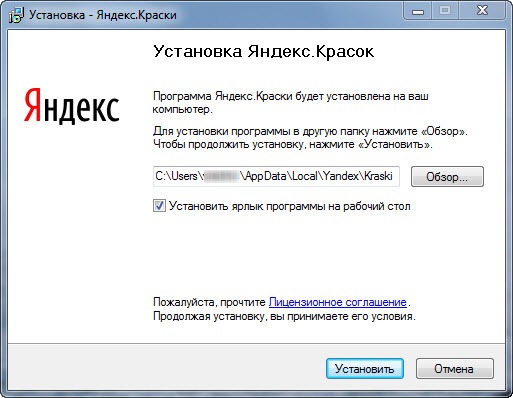

Як я говорив вище, з моменту виходу Windows Vista безліч додатків вже враховує контроль облікових записів, і для роботи їм не потрібні повні права адміністратора. Насправді, багатьом додаткам вони не потрібні навіть для установки, і в цьому випадку розробникам немає особливого сенсу вимагати прав на запис в папку Program Files. Я думаю, що деякі автори програм роблять це просто за інерцією, в той час як інші вже перебудувалися.

Малюнок 7 - Оскільки для установки програми не потрібні права адміністратора, відразу пропонується помістити його в профіль

З новими програмами все досить просто, але нерідко в арсеналі виявляються додатки, не цілком пристосовані для роботи з контролем облікових записів. Далі я розповім, що для вирішення цієї проблеми зробили в Microsoft, і що можете зробити ви.

старі додатки

Старі програми - це не тільки ті, що давно не оновлювалися, а й ті, що мають на увазі наявність у користувача прав на безперешкодну запис в системні папки і розділи реєстру. Як це не дивно звучить, при включеному контролі облікових записів сумісність старих додатків з Windows 7 і Windows Vista поліпшується. Це відбувається тому, що UAC дозволяє компенсувати недолік прав на запис в системні розташування при роботі адміністратором і звичайним користувачем.

Віртуалізація файлів і реєстру

Розробники UAC відразу розуміли, що старі додатки вже не навчаться зберігати дані в профілі, а намагатимуться записувати їх в папки Program Files або Windows (хоча останнє було поганим тоном ще в ХР). Як я говорив вище, при включеному UAC навіть у адміністратора додатки запускаються зі звичайними правами, що означає відсутність дозволів на запис в системні розташування. Рішення було придумано оригінальне - система робить вигляд, що програмою дозволена запис, а насправді перенаправляє файли в профіль, або записує параметри реєстру в спеціальний розділ. Надалі програма продовжує звертатися до цих даних, навіть не підозрюючи про їх реальному розташуванні. Так в Windows Vista з'явилася віртуалізація папок і системного реєстру, яку успадкувала і Windows 7.

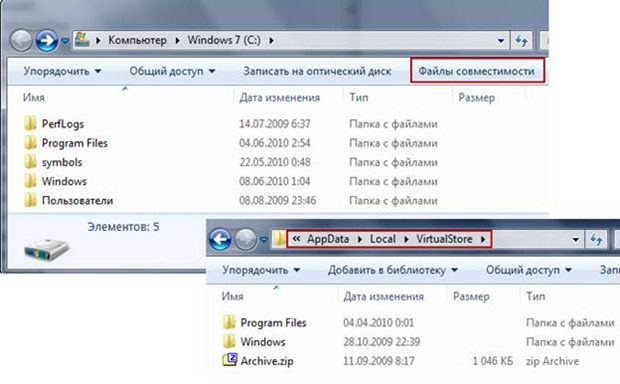

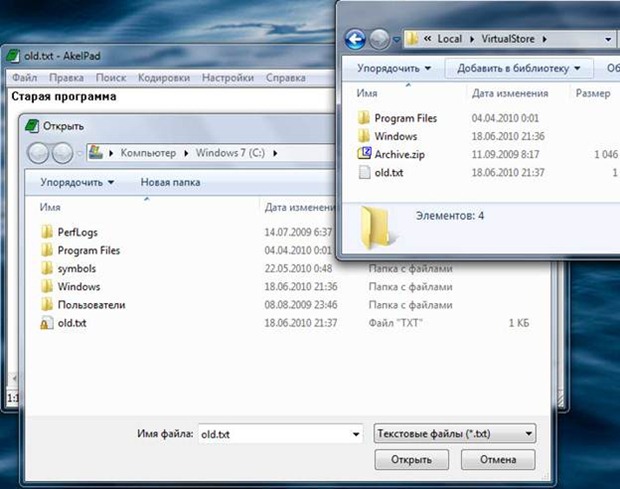

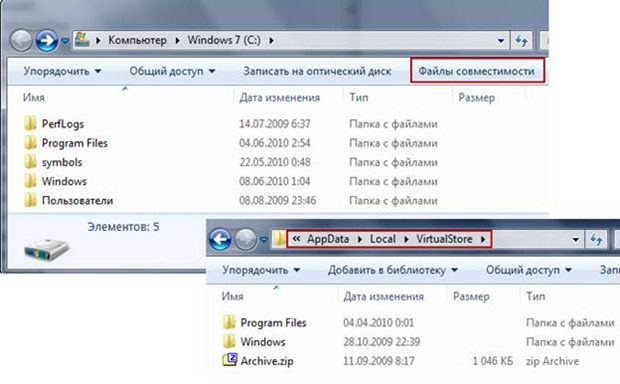

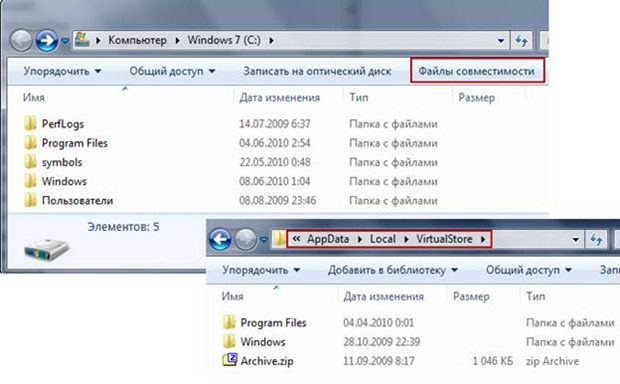

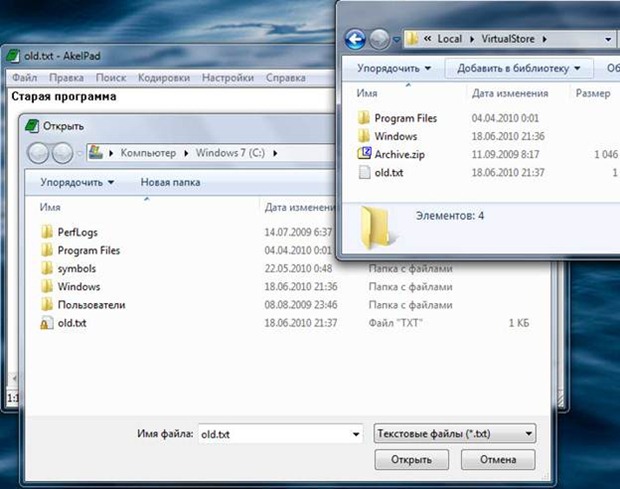

Незважаючи на недитячий вік цієї технології, про неї чули всі. Це ми з'ясували в конкурсі на знання Windows 7, який проходив в кінці 2009 року на OSZone.net. Там було поставлено питання про кнопку «Файли сумісності» в провіднику, і переважна більшість учасників відповіло, що такий кнопки в Windows 7 не існує. Тим часом, саме за допомогою цієї кнопки ви можете побачити папки, в які програми намагалися записати дані, не маючи на те дозволу. Це може вам стати в нагоді, якщо ви захочете вручну зробити резервну копію налаштувань програми або даних, які вона зберегла.

Малюнок 8 - Кнопка «Файли сумісності» веде у віртуальний сховище

У мене цю кнопку провідник відображає вже в корені системного диска, а натиснувши її, я бачу папки з назвами Windows і Program Files, а також якийсь архів. Зверніть увагу на адресний рядок провідника - я перейшов в уже знайому папку AppData, а точніше - в віртуальне сховище (Virtual Store). Назви програм в папці Program Files мені знайомі - це і є старі додатки, робота яких не порушилася завдяки віртуалізації файлів.

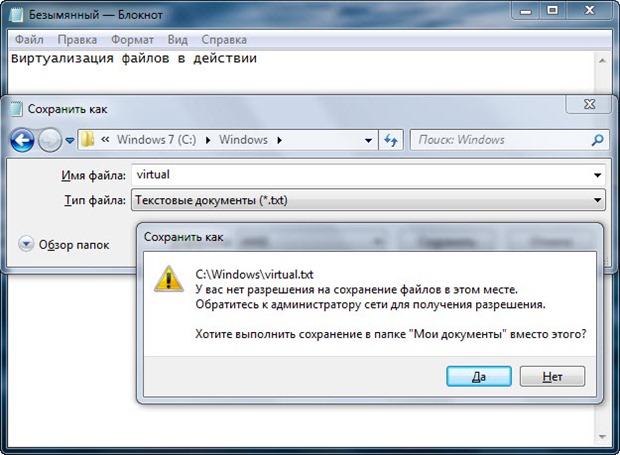

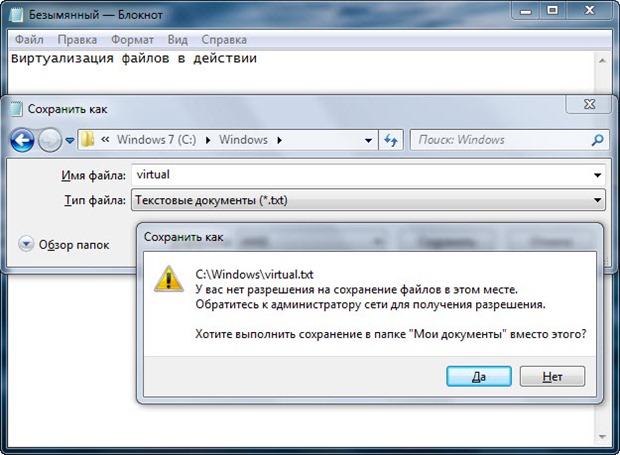

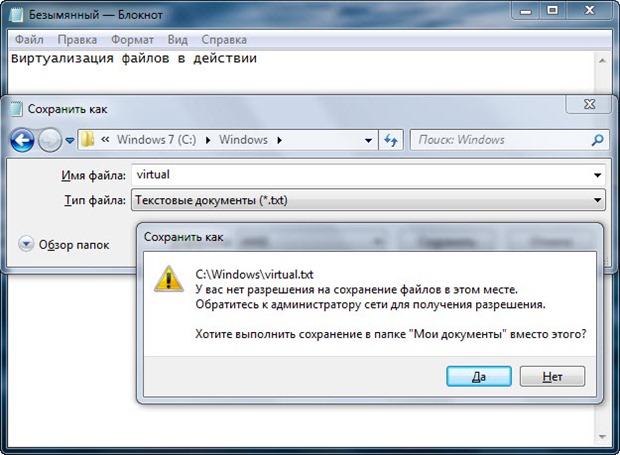

Давайте подивимося, як це працює на практиці (UAC не забудьте включити). Відкрийте блокнот і спробуйте зберегти текстовий файл в корені системного диска або папці Windows. Ви відразу побачите повідомлення про нестачу прав і пропозицію зберегти файл в профілі.

Малюнок 9 - Щоб зберігати або змінювати файли в системних папках, «Блокнот» потрібно запускати від імені адміністратора

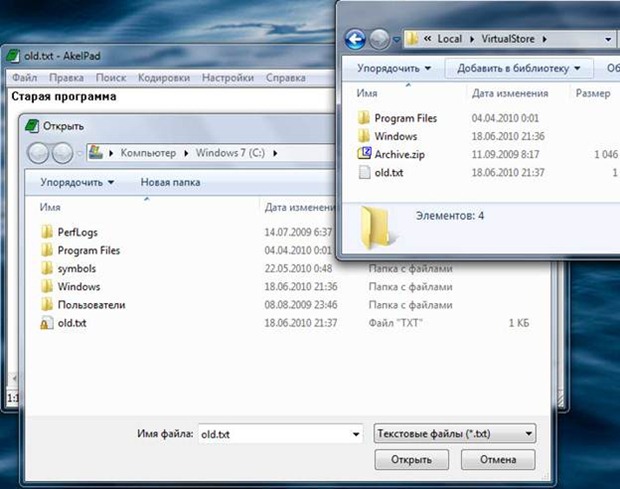

Власні програми Microsoft, звичайно, спроектовані для роботи звичайним користувачем, тому вони знають, що робити при відсутності прав. Тепер візьміть, скажімо, текстовий редактор Akelpad , В якому не передбачено таке повідомлення, і спробуйте зробити те ж саме. Замість кореня диска файл буде збережений в віртуальному сховищі, і в подальшому «обманутий» Akelpad буде бачити його саме в корені диска (а блокнот - немає, адже він туди нічого не записував).

Малюнок 10 - Akelpad відкриває «свій» файл з кореня системного диска (зліва), хоча він розташований в віртуальному сховищі (праворуч)

Тепер зрозуміло, звідки взявся Archive.zip в корені віртуального сховища. Я створив його в корені системного диска архиватором 7-zip, причому неважливо, з контекстного меню, або просто запустивши програму зі звичайними правами. Система дозволила виконати операцію, але зберегла файли в профіль.

Віртуалізація реєстру відбувається аналогічно. Наприклад, при спробі запису в HKEY_LOCAL_MACHINE \ Software \ ProgramName відбувається перенаправлення в розділ HKEY_USERS \ <User SID> _Classes \ VirtualStore \ Machine \ Software \ ProgramName, де User_SID позначає ідентифікатор користувача, від чийого імені виконується дія. Крім того, перенаправляються всі спроби записи в розділи, куди адміністратор має доступ, а звичайний користувач - немає.

Віртуалізація файлів і реєстру поширюється тільки на 32-розрядні додатки з графічним інтерфейсом, тобто служби не віртуалізуються.

При чому тут UAC?

За допомогою віртуалізації файлів і реєстру забезпечується сумісність зі старими програмами, і в першу чергу вона націлена на роботу з правами звичайного користувача. Якщо UAC відключений, адміністратор не помітить різниці, оскільки права на запис в Program Files у нього є. А ось звичайних користувачів стара програма може засмутити дуже швидко, адже прав на запис в системні налаштування нема (хоч з UAC, хоч без нього), а перенаправити дані вже нікому. Програма «ламається», тобто швидше за все, виводить повідомлення з розряду «відмовлено в доступі».

При чому тут БЕЗПЕКУ?

Уявіть, что Шкідлива програма Таємно намагається здійсніті записів до папку або розділ реєстру. Раз вона це Робить, БЕЗПЕКУ Вашої системи Вже частково скомпрометована - програма проникла на комп'ютер, а антивірус на неї до сих пір НЕ зреагував. Завдяки віртуалізації, збиток не має ніяких прав далі прав звичайного користувача. Іншими словами, дія шкідливого коду обмежується профілем, тобто не поширюється на системні файли і параметри.

Аналогічно працює і захищений режим в Internet Explorer, про який йшлося в третьої статті серії. І хоча віртуалізація UAC НЕ задіюється для цього режиму, йому необхідний включений контроль облікових записів.

Таким чином, контроль облікових записів підвищує не безпека, а стійкість системи до зараження. Головне - ви не втрачаєте над нею контроль, а в цьому випадку набагато простіше усунути будь-яку проблему.

Установка в профіль або отримання повних прав на папку програми

Віртуалізація файлів і реєстру допомагає в тих випадках, коли під час запуску програми зі звичайними правами (тобто без запиту UAC), але в процесі роботи потребує правах адміністратора і при цьому не вміє їх запитувати. Існують програми, які вже при запуску перевіряють наявність прав на запис у власну папку. Коли вони встановлені в Program Files, права на запис відсутні, тому при запуску з'являється запит UAC. В цьому випадку можна спробувати змусити програму йти в ногу з часом, встановивши її в профіль. Альтернативний варіант - це отримання повних прав на папку програми, що може виявитися швидше перевстановлення в профіль.

До речі, всі свої портативні програми, які за своєю природою зберігають настройки у власній папці, я тримаю саме в профілі. Причому це навіть зручніше, ніж класти їх у Program Files, оскільки не задіюється віртуалізація, що відокремлює настройки програм від їх розташування.

Втім, іноді у програм, старих і нових, є абсолютно виправдані причини для доступу до системних файлів і параметрів, тому ні віртуалізація, ні наявність повних прав на папку програми не допоможе уникнути запиту. Далі мова піде про програми для зміни системних параметрів.

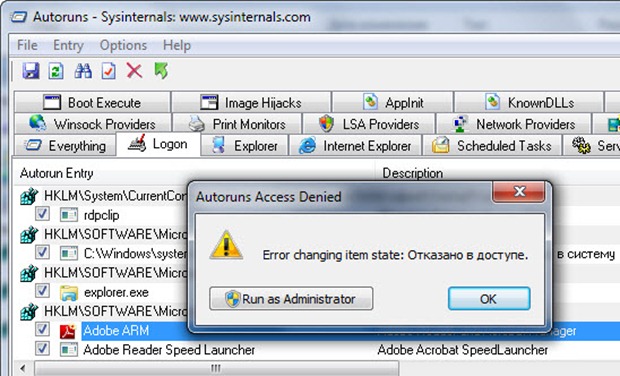

Системні утіліті

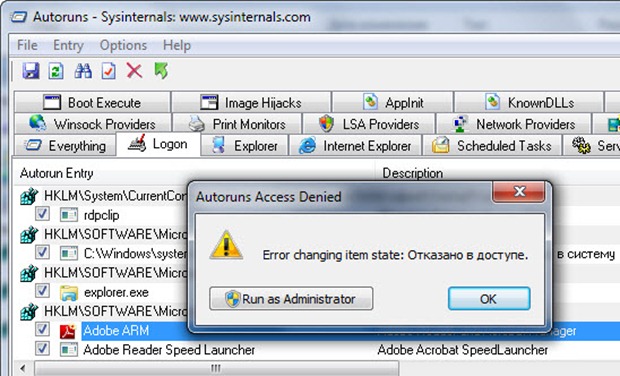

Є особлива категорія програм, призначення яких якраз в тому, щоб відображати або змінювати системні параметри, тому їм обов'язково потрібні повні права. І якщо ви любите «поколупати» систему, із запитом UAC будете стикатися досить часто. Залежно від мети програми, ви будете бачити запит контролю облікових записів при кожному її запуску, або тільки при виконанні дій, які вимагають наявності повних прав.

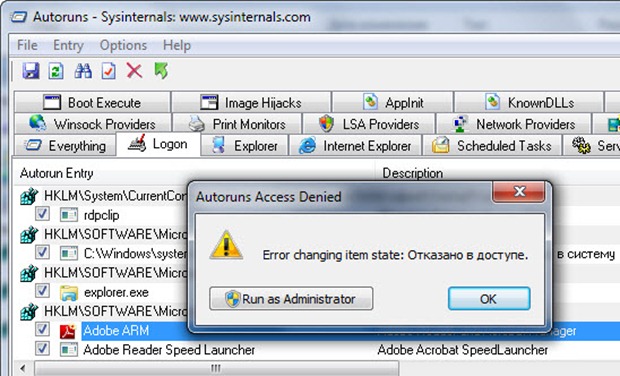

На прикладі утиліт Sysinternals Марка Руссиновича це легко продемонструвати. Process Explorer відображає масу інформації про системні процеси, але для її збору, очевидно, потрібні повні права, тому запит виводиться відразу. Утиліта Autoruns, яка знає все про автозавантаження системи, запускається зі звичайними правами, а запит виводить тільки в разі, коли ви змінюєте параметри, що вимагають адміністративних повноважень.

Малюнок 11 - утиліт Autoruns потрібні повні права для внесення змін в системний розділ реєстру

Коли за допомогою Autoruns ви змінюєте Ваші установки (розділ HKCU), запит не виводиться, а при налаштуванні системних параметрів на самому ділі виходить два запити. Один виводить програма (рис. 11), після чого потрібно її перезапуск, що веде вже до появи запиту UAC (аналогічно поводяться сторонні файлові менеджери при спробі копіювання файлів в системні папки). Це незручно (краще вже один раз при запуску), але цілком вирішуване, як ми побачимо це трохи пізніше.

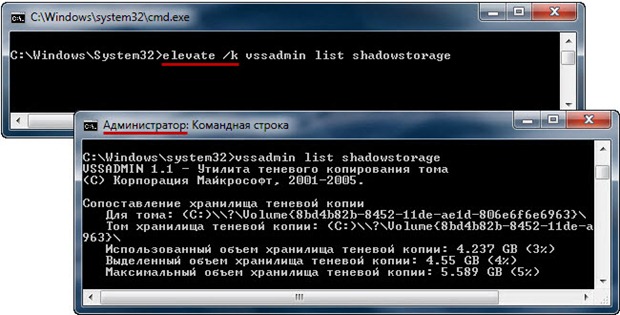

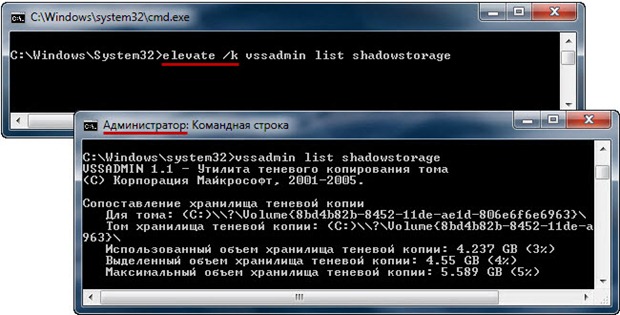

Командний рядок і скрипти

З вбудованими програмами Windows 7 теж виходить по-різному. При відкритті редактора реєстру запит з'явиться відразу, навіть якщо ви хочете просто перевірити наявність якого-небудь параметра. Командний рядок же запускається зі звичайними правами, а при спробі виконати в ній команду, що вимагає повних прав адміністратора, виводиться відповідне повідомлення (рис. 12 зліва).

Малюнок 12 - Із заголовка командою рядка зрозуміло, з якими правами вона запущена (зліва зі звичайними правами, праворуч - від імені адміністратора)

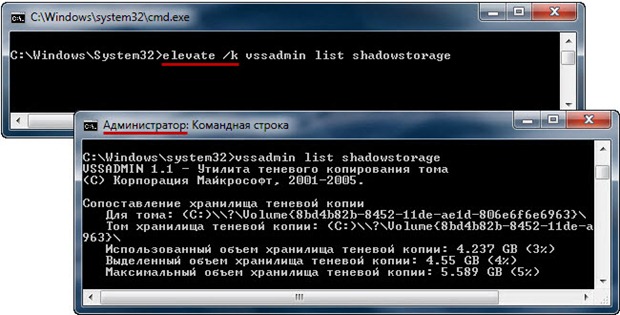

На жаль, заздалегідь не завжди відомо, що для виконання команди потрібні права адміністратора, і тоді доводиться перезапускати командний рядок і заново вводити команду, а це - зайві дії. Можна трохи схитрувати, розмістивши в системній папці утиліту elevate , Яка дозволяє запросити підвищення прав для програм з командного рядка, яка запущена зі звичайними правами.

Малюнок 13 - За допомогою утиліти elevate для команди запитується підвищення прав

Запит контролю облікових записів при цьому все одно з'явиться, але час все-таки економиться, тому що не треба запускати нову командний рядок від імені адміністратора і повторно вводити команду. Досить натиснути стрілку вгору (повтор команди), потім клавішу Home (перехід до початку рядка) і ввести elevate / k. Звичайно, це несерйозно, але якщо ви часто працюєте з командним рядком, цю утиліту варто мати в арсеналі.

І якщо вже мова зайшла про командному рядку, не можна обійти увагою скрипти, які також часто доводиться запускати з підвищеними правами. У контекстному меню Windows 7 можливість запуску від імені адміністратора передбачена тільки для скриптів командного інтерпретатора, тобто для bat і cmd. Однак за допомогою набору утиліт Elevation PowerToys можна розширити список, додавши туди WSH і PowerShell, а також можливість запуску скриптів від імені іншого користувача, включаючи систему.

Нарешті, існує спосіб, який дозволяє відразу запускати з повними правами не тільки командний рядок, а й будь-яку програму без жодного запиту UAC.

Запуск програм без запиту UAC

Досить попрацювати з контролем облікових записів пару тижнів, щоб визначити список додатків, при запуску яких з'являється діалогове вікно UAC. Для кожного з них можна створити ярлик, який буде запускати програму без жодного запиту. Можна також створити ярлик для командного рядка і / або діалогового вікна «Виконати», звідки будь-які завдання вже будуть виконуватися з повними правами адміністратора.

Це реалізується за допомогою планувальника завдань, який дозволяє запускати завдання з найвищими правами, якими наділений користувач. Коли програму запускає адміністратор, вона відразу отримує повні права, тому запит не виводиться (стелею звичайного користувача залишаються обмежені права, звичайно). Даний спосіб у всіх подробицях описаний тут моїм колегою, і там навіть є утиліта, за допомогою якої можна створювати такі ярлики перетягуванням звичайних ярликів програм. Звичайно, можна запускати програми і автоматично при запуску системи, якщо відразу вказати це в планувальнику або помістити ярлик в автозавантаження.

Висновок

Як бачите, можна організувати свою повсякденну роботу в Windows 7 так, що контроль облікових записів буде майже непомітний, навіть якщо ви любите повозитися з системою. При її налаштування з панелі управління контроль UAC практично не докучає, завдяки змінам, які відбулися в Windows 7. На допомогу любителям командного рядка є утиліти, що спрощують запуск команд і скриптів від імені адміністратора, а запуск будь-яких програм без запиту можна налаштувати за допомогою планувальника завдань.

Звичайно, якщо ви щодня встановлюєте кілька додатків, ви будете бачити запити UAC частіше. Але для експериментів і підбору відповідних програм найкраще підходять віртуальні машини, а там контроль облікових записів можна і відключити.

Я звів в одну таблицю всі описані в цій статті кошти, які допоможуть вам прискорити роботу в системі з включеним контролем облікових записів.

ДіяЗасіб для підвищення зручності роботи

Налаштування в панелі управління Не потрібно Налаштування системними утилітами Ярлик для запуску з повними правами Запуск і робота старих додатків

- Включення UAC (віртуалізація файлів і реєстру)

- Установка в профіль або отримання повних прав на папку програми

- Ярлик для запуску з повними правами

Робота в командному рядку

- утиліта elevate

- Ярлик для запуску з повними правами

запуск скриптів

- Elevation PowerToys

- Ярлик для запуску з повними правами

Підбір і тестування додатків Віртуальна машина

ПОСИЛАННЯ

Всі номери цієї статті:

Чи такий страшний контроль облікових записів

У цій статті ми поговоримо про роботу з адміністративними і обмеженими правами, а також про те, як ефективно працювати з включеним контролем облікових записів.

Автор: Вадим Стеркиной

У Windows Vista контроль облікових записів став мало не лайливим словом, і багато користувачів відключали його першим ділом. У Windows 7 ситуація змінилася на краще, і хоча з запитами UAC ви будете стикатися, їх кількість багато в чому залежить від вашого підходу до налаштування системи і набору програм, встановлених в ній. У цій статті ми поговоримо про роботу з адміністративними і обмеженими правами, а також про те, як ефективно працювати з включеним контролем облікових записів.

З якими правами працювати?

У Windows основна небезпека роботи з обліковим записом адміністратора полягає в тому, що шкідлива програма, проникнувши в систему, виконується з повними правами, що дозволяє їй перехопити управління і позбавити користувача контролю над системою. У Windows XP перейти до роботи зі звичайною обліковим записом було не так просто, оскільки багато налаштувань системи і, що навіть важливіше, додатки були розраховані тільки на роботу з правами адміністратора.

Призначення контролю облікових записів

Створюючи контроль облікових записів в Windows Vista, Microsoft в першу чергу прагнула до того, щоб розробники програм почали створювати їх з оглядкою на права звичайного користувача. Головна ідея полягає в тому, щоб програми під час роботи не вимагали прав на запис в системні папки і розділи реєстру, обмежуючись зберіганням даних в профілі користувача і доступних йому розділах реєстру (HKCU). Натяк був зрозумілий, і за три з гаком роки, що минули з моменту виходу Windows Vista, стало видно, що більшість сучасних програм уже слід такої практики. І це зовсім не дивно, тому що програми теж потрібно продавати, і робити це набагато легше, якщо вони повністю сумісні з новими операційними системами Microsoft.

Якщо програмі не потрібні адміністративні права для роботи, в організації нескладно реалізувати її установку - можна включити програму в образ системи, або розгортати будь-яким підходящим способом. Деякі розробники йдуть ще далі, створюючи додатки, які можна встановлювати без прав адміністратора. Наприклад, я зараз маю відношення до випуску величезної інформаційної системи, в якій передбачена робота з обмеженими правами, тобто у звичайного користувача програмний пакет цілком встановлюється в профіль, після чого є повністю працездатним.

Таким чином, UAC служить містком до переходу від повсякденної роботи з обліковим записом адміністратора до виконання всіх завдань з обмеженими правами, що забезпечує більш безпечне середовище. ІТ-відділ організації не буде без необхідності наділяти користувачів правами адміністратора, проте в домашніх умовах справи йдуть інакше.

Адміністратор або користувач?

Багато експертів з безпеки рекомендують виконувати повсякденну роботу в системі з правами звичайного користувача, так і Microsoft в довідці Windows пропонує надходити саме так. Для корпоративного середовища ця рада абсолютно виправданий і знаходить широке застосування. Але в домашніх умовах його дотримуються лише ті ж експерти, так користувачі, для яких безпека зведена у вищий ступінь. Архітектура Windows така, що при установці системи ми обов'язково створюємо адміністративну обліковий запис, інакше в подальшому системою можна керувати.

Малюнок 1 - При установці Windows створюється адміністративна обліковий запис

А далі ми входимо в систему з цим обліковим записом і починаємо роботу. І адміністративні завдання доводиться виконувати самостійно, оскільки вдома немає всюдисущого сисадміна, як на роботі. Звичайно, можна створити обліковий запис зі звичайними правами і працювати з нею, але Windows влаштована так, що зручніше постійно мати права адміністратора. Цей комфорт в кінцевому підсумку виявляється вирішальним фактором для більшості користувачів. Служба захисту користувачів якраз і пропонує компроміс між роботою звичайним користувачем і необмеженим адміністратором.

Коли UAC працює, для отримання повних прав необхідно запускати програму від імені адміністратора, навіть якщо ви працюєте з адміністративної обліковим записом.

Малюнок 2 - Запуск командного рядка від імені адміністратора з контекстного меню

Це обумовлено тим, що при включеному контролі облікових записів адміністратор і користувач поставляються «в одному флаконі». У адміністративної облікового запису є всі необхідні права, але коли UAC включений, абсолютно всі завдання запускаються з правами звичайного користувача. І відбувається це до тих пір, поки для продовження роботи не будуть потрібні повні права адміністратора. Саме в цей момент і з'являється запит керування обліковими записами, який служить сигналом про те, що програмою необхідні адміністративні повноваження. Коли UAC включений, вся різниця між роботою адміністратором і звичайним користувачем зводиться до того, що в першому випадку для продовження роботи вам достатньо натиснути кнопку «Так», а в другому - потрібно ввести пароль будь-якого наявного в системі адміністратора.

Малюнок 3 - Командую рядок від імені адміністратора запускають: адміністратор (зліва) і звичайний користувач (праворуч)

Повз контролю облікових записів, що видає попередження, що не проскочить жодна програма, яка вимагає повних прав, а попереджений - значить озброєний, в чому і полягає інформаційна задача повідомлень UAC. При повсякденних же діях натиснути кнопку «Так», звичайно, швидше, ніж вводити пароль кожного разу, тому постійна робота з обмеженими правами менш комфортна і при цьому не володіє значними перевагами з точки зору безпеки.

Адміністратор або вбудований обліковий запис «Адміністратор»?

Регулярно читаючи форуми Windows Vista і Windows 7, я звернув увагу, що деякі користувачі мотивують відключення контролю облікових записів тим, що хочуть бути повними господарями своєї системи. Іншими словами, їм не до вподоби той факт, що запис в корінь системного диска або папку Windows пов'язана з додатковими діями, а запити контролю облікових записів викликають страшну алергію. На одну полицю з ними можна поставити шанувальників популярної міфології про всемогутність вбудованої облікового запису «Адміністратор», чиє єдина відмінність від інших адміністраторів в тому, що на неї за замовчуванням не поширюється UAC. В реальності відключення контролю облікових записів в панелі управління зрівнює всіх адміністраторів

Цікавіше ж то, що за допомогою групової політики або реєстру нескладно включити контроль навіть для вбудованого адміністратора. Це може стати в нагоді, якщо ви, побувши якийсь час «богом», вирішили спуститися з небес на землю і попрацювати з включеним UAC, не втрачаючи при цьому вже налаштованої користувальницької середовища. Але при стандартних параметрах системи робота з єдиною обліковим записом «Адміністратор», звичайно, еквівалента відключення UAC. Далі ми подивимося, чому краще цього не робити, і як ефективно працювати з включеним контролем облікових записів.

резюме

Поява контролю облікових записів підштовхнуло розробників до створення програм, розрахованих на роботу з обмеженими правами. Однак в домашніх умовах ми самостійно виконуємо адміністративні завдання, і в Windows 7 все-таки зручніше працювати з правами адміністратора. Відключення UAC або використання вбудованої обліковим записом «Адміністратор» з точки зору прав еквівалентно роботі в Windows XP і пов'язане з ризиком втрати контролю над системою в разі зараження. На мій погляд, краще співвідношення «безпека / комфорт» в Windows 7 досягається при роботі адміністратором з включеним контролем облікових записів.

Підвищення прав із запитом UAC і без нього

У Windows Vista я чесно намагався працювати з включеним контролем облікових записів, і за великим рахунком в моїх завданнях він не особливо докучав. Але оскільки я регулярно відповідаю в технічних форумах конференції OSZone, мені постійно доводиться відкривати різні елементи панелі управління, оснащення MMC і інші системні компоненти, щоб подивитися настройки або просто дати точний шлях до потрібного елементу. У Windows Vista більшість цих дій супроводжувалося запитом UAC, що неабияк напружувало, але в Windows 7 ситуація сильно змінилася.

Компоненти Windows 7

У Windows 7 контроль облікових записів був перероблений, причому особлива увага приділялася тим діям, які користувачі за статистикою все одно схвалювали в переважній більшості випадків. Новий стандартний рівень контролю облікових записів дозволяє налаштувати систему і виконувати багато адміністративні завдання без запиту. Це не означає, що UAC для цих завдань відключений, просто для компонентів Windows створений особливий рівень контролю, щоб підвищення прав відбувалося тихо, без діалогового вікна. Найпростіше це продемонструвати на прикладі панелі управління.

Малюнок 4 - Запит UAC не виводиться, коли адміністратор переходить за посиланням зі щитом в панелі управління

В панелі управління Windows 7 поруч з деякими посиланнями і на кнопках у вікнах ви побачите щит, який в Windows Vista однозначно свідчив про те, що при натисканні буде запропоновано. Тепер його немає, якщо ви працюєте з правами адміністратора, але при роботі з правами звичайного користувача діалогове вікно, звичайно, з'явиться.

Зазначу, втім, що де-не-де розробники схитрували, сховавши ненависний запит, але залишивши додатковий крок. Прикладом може служити настройка запиту пароля при пробудженні системи .

Малюнок 5 - Щоб налаштувати недоступні параметри, доведеться натиснути посилання зі щитом

Однак такі «хитрощі» в панелі управління зустрічаються нечасто, що дозволяє адміністратору безперешкодно налаштувати безліч параметрів системи.

сучасні програми

У Microsoft є рекомендації не тільки для користувачів, але і для розробників програм. Стосовно до UAC один з головних порад - це зберігання налаштувань програми та переваг користувача тільки в розташуваннях, де для запису не потрібні права адміністратора. В такому випадку вони потрібні тільки при установці програми, якщо проводиться запис в системні папки (наприклад, Program Files) і реєстрація компонентів в системі. Звичайно, при цьому виводиться запит контролю облікових записів. Але в подальшому всі призначені для користувача дані і параметри програми зберігаються в профілі, в папці% userprofile% \ appdata. Там ви знайдете папки з даними встановлених у вас програм, які не вимагають прав адміністратора для роботи.

Малюнок 6 - Сучасні програми зберігають призначені для користувача дані тільки в вашому профілі

Наявність трьох папок пояснюється так:

- Roaming - в корпоративному середовищі дані з цієї папки слідують за користувачем при використанні переміщуваних профілів;

- Local - дані, обсяг яких дуже великий, щоб переміщати їх разом з профілем;

- LocalLow - дані, записані процесами з низьким рівнем цілісності, тобто можливості яких щодо внесення змін до системи максимально обмежені.

Як я говорив вище, з моменту виходу Windows Vista безліч додатків вже враховує контроль облікових записів, і для роботи їм не потрібні повні права адміністратора. Насправді, багатьом додаткам вони не потрібні навіть для установки, і в цьому випадку розробникам немає особливого сенсу вимагати прав на запис в папку Program Files. Я думаю, що деякі автори програм роблять це просто за інерцією, в той час як інші вже перебудувалися.

Малюнок 7 - Оскільки для установки програми не потрібні права адміністратора, відразу пропонується помістити його в профіль

З новими програмами все досить просто, але нерідко в арсеналі виявляються додатки, не цілком пристосовані для роботи з контролем облікових записів. Далі я розповім, що для вирішення цієї проблеми зробили в Microsoft, і що можете зробити ви.

старі додатки

Старі програми - це не тільки ті, що давно не оновлювалися, а й ті, що мають на увазі наявність у користувача прав на безперешкодну запис в системні папки і розділи реєстру. Як це не дивно звучить, при включеному контролі облікових записів сумісність старих додатків з Windows 7 і Windows Vista поліпшується. Це відбувається тому, що UAC дозволяє компенсувати недолік прав на запис в системні розташування при роботі адміністратором і звичайним користувачем.

Віртуалізація файлів і реєстру

Розробники UAC відразу розуміли, що старі додатки вже не навчаться зберігати дані в профілі, а намагатимуться записувати їх в папки Program Files або Windows (хоча останнє було поганим тоном ще в ХР). Як я говорив вище, при включеному UAC навіть у адміністратора додатки запускаються зі звичайними правами, що означає відсутність дозволів на запис в системні розташування. Рішення було придумано оригінальне - система робить вигляд, що програмою дозволена запис, а насправді перенаправляє файли в профіль, або записує параметри реєстру в спеціальний розділ. Надалі програма продовжує звертатися до цих даних, навіть не підозрюючи про їх реальному розташуванні. Так в Windows Vista з'явилася віртуалізація папок і системного реєстру, яку успадкувала і Windows 7.

Незважаючи на недитячий вік цієї технології, про неї чули всі. Це ми з'ясували в конкурсі на знання Windows 7, який проходив в кінці 2009 року на OSZone.net. Там було поставлено питання про кнопку «Файли сумісності» в провіднику, і переважна більшість учасників відповіло, що такий кнопки в Windows 7 не існує. Тим часом, саме за допомогою цієї кнопки ви можете побачити папки, в які програми намагалися записати дані, не маючи на те дозволу. Це може вам стати в нагоді, якщо ви захочете вручну зробити резервну копію налаштувань програми або даних, які вона зберегла.

Малюнок 8 - Кнопка «Файли сумісності» веде у віртуальний сховище

У мене цю кнопку провідник відображає вже в корені системного диска, а натиснувши її, я бачу папки з назвами Windows і Program Files, а також якийсь архів. Зверніть увагу на адресний рядок провідника - я перейшов в уже знайому папку AppData, а точніше - в віртуальне сховище (Virtual Store). Назви програм в папці Program Files мені знайомі - це і є старі додатки, робота яких не порушилася завдяки віртуалізації файлів.

Давайте подивимося, як це працює на практиці (UAC не забудьте включити). Відкрийте блокнот і спробуйте зберегти текстовий файл в корені системного диска або папці Windows. Ви відразу побачите повідомлення про нестачу прав і пропозицію зберегти файл в профілі.

Малюнок 9 - Щоб зберігати або змінювати файли в системних папках, «Блокнот» потрібно запускати від імені адміністратора

Власні програми Microsoft, звичайно, спроектовані для роботи звичайним користувачем, тому вони знають, що робити при відсутності прав. Тепер візьміть, скажімо, текстовий редактор Akelpad , В якому не передбачено таке повідомлення, і спробуйте зробити те ж саме. Замість кореня диска файл буде збережений в віртуальному сховищі, і в подальшому «обманутий» Akelpad буде бачити його саме в корені диска (а блокнот - немає, адже він туди нічого не записував).

Малюнок 10 - Akelpad відкриває «свій» файл з кореня системного диска (зліва), хоча він розташований в віртуальному сховищі (праворуч)

Тепер зрозуміло, звідки взявся Archive.zip в корені віртуального сховища. Я створив його в корені системного диска архиватором 7-zip, причому неважливо, з контекстного меню, або просто запустивши програму зі звичайними правами. Система дозволила виконати операцію, але зберегла файли в профіль.

Віртуалізація реєстру відбувається аналогічно. Наприклад, при спробі запису в HKEY_LOCAL_MACHINE \ Software \ ProgramName відбувається перенаправлення в розділ HKEY_USERS \ <User SID> _Classes \ VirtualStore \ Machine \ Software \ ProgramName, де User_SID позначає ідентифікатор користувача, від чийого імені виконується дія. Крім того, перенаправляються всі спроби записи в розділи, куди адміністратор має доступ, а звичайний користувач - немає.

Віртуалізація файлів і реєстру поширюється тільки на 32-розрядні додатки з графічним інтерфейсом, тобто служби не віртуалізуються.

При чому тут UAC?

За допомогою віртуалізації файлів і реєстру забезпечується сумісність зі старими програмами, і в першу чергу вона націлена на роботу з правами звичайного користувача. Якщо UAC відключений, адміністратор не помітить різниці, оскільки права на запис в Program Files у нього є. А ось звичайних користувачів стара програма може засмутити дуже швидко, адже прав на запис в системні налаштування нема (хоч з UAC, хоч без нього), а перенаправити дані вже нікому. Програма «ламається», тобто швидше за все, виводить повідомлення з розряду «відмовлено в доступі».

При чому тут БЕЗПЕКУ?

Уявіть, что Шкідлива програма Таємно намагається здійсніті записів до папку або розділ реєстру. Раз вона це Робить, БЕЗПЕКУ Вашої системи Вже частково скомпрометована - програма проникла на комп'ютер, а антивірус на неї до сих пір НЕ зреагував. Завдяки віртуалізації, збиток не має ніяких прав далі прав звичайного користувача. Іншими словами, дія шкідливого коду обмежується профілем, тобто не поширюється на системні файли і параметри.

Аналогічно працює і захищений режим в Internet Explorer, про який йшлося в третьої статті серії. І хоча віртуалізація UAC НЕ задіюється для цього режиму, йому необхідний включений контроль облікових записів.

Таким чином, контроль облікових записів підвищує не безпека, а стійкість системи до зараження. Головне - ви не втрачаєте над нею контроль, а в цьому випадку набагато простіше усунути будь-яку проблему.

Установка в профіль або отримання повних прав на папку програми

Віртуалізація файлів і реєстру допомагає в тих випадках, коли під час запуску програми зі звичайними правами (тобто без запиту UAC), але в процесі роботи потребує правах адміністратора і при цьому не вміє їх запитувати. Існують програми, які вже при запуску перевіряють наявність прав на запис у власну папку. Коли вони встановлені в Program Files, права на запис відсутні, тому при запуску з'являється запит UAC. В цьому випадку можна спробувати змусити програму йти в ногу з часом, встановивши її в профіль. Альтернативний варіант - це отримання повних прав на папку програми, що може виявитися швидше перевстановлення в профіль.

До речі, всі свої портативні програми, які за своєю природою зберігають настройки у власній папці, я тримаю саме в профілі. Причому це навіть зручніше, ніж класти їх у Program Files, оскільки не задіюється віртуалізація, що відокремлює настройки програм від їх розташування.

Втім, іноді у програм, старих і нових, є абсолютно виправдані причини для доступу до системних файлів і параметрів, тому ні віртуалізація, ні наявність повних прав на папку програми не допоможе уникнути запиту. Далі мова піде про програми для зміни системних параметрів.

Системні утиліти

Є особлива категорія програм, призначення яких якраз в тому, щоб відображати або змінювати системні параметри, тому їм обов'язково потрібні повні права. І якщо ви любите «поколупати» систему, із запитом UAC будете стикатися досить часто. Залежно від мети програми, ви будете бачити запит контролю облікових записів при кожному її запуску, або тільки при виконанні дій, які вимагають наявності повних прав.

На прикладі утиліт Sysinternals Марка Руссиновича це легко продемонструвати. Process Explorer відображає масу інформації про системні процеси, але для її збору, очевидно, потрібні повні права, тому запит виводиться відразу. Утиліта Autoruns, яка знає все про автозавантаження системи, запускається зі звичайними правами, а запит виводить тільки в разі, коли ви змінюєте параметри, що вимагають адміністративних повноважень.

Малюнок 11 - утиліт Autoruns потрібні повні права для внесення змін в системний розділ реєстру

Коли за допомогою Autoruns ви змінюєте Ваші установки (розділ HKCU), запит не виводиться, а при налаштуванні системних параметрів на самому ділі виходить два запити. Один виводить програма (рис. 11), після чого потрібно її перезапуск, що веде вже до появи запиту UAC (аналогічно поводяться сторонні файлові менеджери при спробі копіювання файлів в системні папки). Це незручно (краще вже один раз при запуску), але цілком вирішуване, як ми побачимо це трохи пізніше.

Командний рядок і скрипти

З вбудованими програмами Windows 7 теж виходить по-різному. При відкритті редактора реєстру запит з'явиться відразу, навіть якщо ви хочете просто перевірити наявність якого-небудь параметра. Командний рядок же запускається зі звичайними правами, а при спробі виконати в ній команду, що вимагає повних прав адміністратора, виводиться відповідне повідомлення (рис. 12 зліва).

Малюнок 12 - Із заголовка командою рядка зрозуміло, з якими правами вона запущена (зліва зі звичайними правами, праворуч - від імені адміністратора)

На жаль, заздалегідь не завжди відомо, що для виконання команди потрібні права адміністратора, і тоді доводиться перезапускати командний рядок і заново вводити команду, а це - зайві дії. Можна трохи схитрувати, розмістивши в системній папці утиліту elevate , Яка дозволяє запросити підвищення прав для програм з командного рядка, яка запущена зі звичайними правами.

Малюнок 13 - За допомогою утиліти elevate для команди запитується підвищення прав

Запит контролю облікових записів при цьому все одно з'явиться, але час все-таки економиться, тому що не треба запускати нову командний рядок від імені адміністратора і повторно вводити команду. Досить натиснути стрілку вгору (повтор команди), потім клавішу Home (перехід до початку рядка) і ввести elevate / k. Звичайно, це несерйозно, але якщо ви часто працюєте з командним рядком, цю утиліту варто мати в арсеналі.

І якщо вже мова зайшла про командному рядку, не можна обійти увагою скрипти, які також часто доводиться запускати з підвищеними правами. У контекстному меню Windows 7 можливість запуску від імені адміністратора передбачена тільки для скриптів командного інтерпретатора, тобто для bat і cmd. Однак за допомогою набору утиліт Elevation PowerToys можна розширити список, додавши туди WSH і PowerShell, а також можливість запуску скриптів від імені іншого користувача, включаючи систему.

Нарешті, існує спосіб, який дозволяє відразу запускати з повними правами не тільки командний рядок, а й будь-яку програму без жодного запиту UAC.

Запуск програм без запиту UAC

Досить попрацювати з контролем облікових записів пару тижнів, щоб визначити список додатків, при запуску яких з'являється діалогове вікно UAC. Для кожного з них можна створити ярлик, який буде запускати програму без жодного запиту. Можна також створити ярлик для командного рядка і / або діалогового вікна «Виконати», звідки будь-які завдання вже будуть виконуватися з повними правами адміністратора.

Це реалізується за допомогою планувальника завдань, який дозволяє запускати завдання з найвищими правами, якими наділений користувач. Коли програму запускає адміністратор, вона відразу отримує повні права, тому запит не виводиться (стелею звичайного користувача залишаються обмежені права, звичайно). Даний спосіб у всіх подробицях описаний тут моїм колегою, і там навіть є утиліта, за допомогою якої можна створювати такі ярлики перетягуванням звичайних ярликів програм. Звичайно, можна запускати програми і автоматично при запуску системи, якщо відразу вказати це в планувальнику або помістити ярлик в автозавантаження.

Висновок

Як бачите, можна організувати свою повсякденну роботу в Windows 7 так, що контроль облікових записів буде майже непомітний, навіть якщо ви любите повозитися з системою. При її налаштування з панелі управління контроль UAC практично не докучає, завдяки змінам, які відбулися в Windows 7. На допомогу любителям командного рядка є утиліти, що спрощують запуск команд і скриптів від імені адміністратора, а запуск будь-яких програм без запиту можна налаштувати за допомогою планувальника завдань.

Звичайно, якщо ви щодня встановлюєте кілька додатків, ви будете бачити запити UAC частіше. Але для експериментів і підбору відповідних програм найкраще підходять віртуальні машини, а там контроль облікових записів можна і відключити.

Я звів в одну таблицю всі описані в цій статті кошти, які допоможуть вам прискорити роботу в системі з включеним контролем облікових записів.

ДіяЗасіб для підвищення зручності роботи

Налаштування в панелі управління Не потрібно Налаштування системними утилітами Ярлик для запуску з повними правами Запуск і робота старих додатків

- Включення UAC (віртуалізація файлів і реєстру)

- Установка в профіль або отримання повних прав на папку програми

- Ярлик для запуску з повними правами

Робота в командному рядку

- утиліта elevate

- Ярлик для запуску з повними правами

запуск скриптів

- Elevation PowerToys

- Ярлик для запуску з повними правами

Підбір і тестування додатків Віртуальна машина

ПОСИЛАННЯ

Всі номери цієї статті:

Чи такий страшний контроль облікових записів

У цій статті ми поговоримо про роботу з адміністративними і обмеженими правами, а також про те, як ефективно працювати з включеним контролем облікових записів.

Автор: Вадим Стеркиной

У Windows Vista контроль облікового запису став мало не лайливим словом, і багато користувачів відключали його першим ділом. У Windows 7 ситуація змінилася на краще, і хоча з запитами UAC ви стикатися, їх кількість багато в чому залежить від вашого підходу до налаштування системи і набору програм, встановлених в ній. У цій статті поговоримо про роботу з адміністративними і обмеженими правами, а також про те, як ефективно працювати з включеним контролем облікових записів.

З якими правами працювати?

У Windows основна небезпека роботи з обліковим записом адміністратора полягає в тому, що шкідлива програма, проникнувши в систему, виконується з повними правами, що дозволяє їй перехопити управління і позбавити користувача контролю над системою. У Windows XP перейти до роботи зі звичайною обліковим записом було не так просто, оскільки багато налаштувань системи і, що навіть важливіше, додатки були розраховані тільки на роботу з правами адміністратора.

Призначення контролю облікових записів

Створюючи контроль облікових записів в Windows Vista, Microsoft в першу чергу прагнула до того, щоб розробники програм почали створювати їх з оглядкою на права звичайного користувача. Головна ідея полягає в тому, щоб програми під час роботи не вимагали прав на запис в системні папки і розділи реєстру, обмежуючись зберіганням даних в профілі користувача і доступних йому розділах реєстру (HKCU). Натяк був зрозумілий, і за три з гаком роки, що минули з моменту виходу Windows Vista, стало видно, що більшість сучасних програм уже слід такої практики. І це абсолютно не дивно, тому що програми також потрібно продавати, і робити це набагато легше, якщо вони повністю сумісні з новими операційними системами Microsoft.

Якщо програмі не потрібні адміністративні права для роботи, в організації нескладно реалізувати її установку - можна включити програму в образ системи, або розгортати будь-яким підходящим способом. Деякі розробники йдуть ще далі, створюючи додатки, які можна встановлювати без прав адміністратора. Наприклад, я зараз маю відношення до випуску величезної інформаційної системи, в якій передбачена робота з обмеженими правами, тобто у звичайного користувача програмний пакет цілком встановлюється в профіль, після чого є повністю працездатним.

Таким чином, UAC служить містком до переходу від повсякденної роботи з обліковим записом адміністратора до виконання всіх завдань з обмеженими правами, що забезпечує більш безпечне середовище. ІТ-відділ організації не буде без необхідності наділяти користувачів правами адміністратора, проте в домашніх умовах справи йдуть іншому.

Адміністратор або користувач?

Багато експертів по безпеці рекомендують виконувати повсякденну роботу в системі з правами звичайного користувача, так і Microsoft в довідці Windows пропонує надходити саме так. Для корпоративного середовища ця рада абсолютно виправданий і знаходить широке застосування. Але в домашніх умовах його дотримуються лише ті ж експерти, так користувачі, для яких безпека зведена у вищий ступінь. Архітектура Windows така, що при установці системи ми обов'язково створюємо адміністративну обліковий запис, інакше в подальшому системою можна керувати.

Малюнок 1 - При установці Windows створюється адміністративна обліковий запис

А далі ми входимо в систему з цим обліковим записом і починаємо роботу. І адміністративні завдання доводиться виконувати самостійно, оскільки вдома немає всюдисущого сисадміна, як на роботі. Звичайно, можна створити обліковий запис зі звичайними правами і працювати з нею, але Windows влаштована так, що зручніше постійно мати права адміністратора. Цей комфорт в кінцевому підсумку виявляється вирішальним фактором для більшості користувачів. Служба захисту користувачів якраз і пропонує компроміс між роботою звичайним користувачем і необмеженим адміністратором.

Коли UAC працює, для отримання повних прав необхідно запускати програму від імені адміністратора, навіть якщо ви працюєте з адміністративної обліковим записом.

Малюнок 2 - Запуск командного рядка від імені адміністратора з контекстного меню

Це обумовлено тим, що при включеному контролі облікових записів адміністратор і користувач поставляються «в одному флаконі». У адміністративної облікового запису є всі необхідні права, але коли UAC включений, абсолютно всі завдання запускаються з правами звичайного користувача. І відбувається це до тих пір, поки для продовження роботи не будуть потрібні повні права адміністратора. Саме в цей момент і з'являється запит керування обліковими записами, який служить сигналом про те, що програмою необхідні адміністративні повноваження. Коли UAC включений, вся різниця між роботою адміністратором і звичайним користувачем зводиться до того, що в першому випадку для продовження роботи вам достатньо натиснути кнопку «Так», а в другому - потрібно ввести пароль будь-якого наявного в системі адміністратора.

Малюнок 3 - Командую рядок від імені адміністратора запускають: адміністратор (зліва) і звичайний користувач (праворуч)

Повз контролю облікових записів, що видає попередження, що не проскочить жодна програма, яка вимагає повних прав, а попереджений - значить озброєний, в чому і полягає інформаційна задача повідомлень UAC. При повсякденних же діях натиснути кнопку «Так», звичайно, швидше, ніж вводити пароль кожного разу, тому постійна робота з обмеженими правами менш комфортна і при цьому не володіє значними перевагами з точки зору безпеки.

Адміністратор або вбудований обліковий запис «Адміністратор»?

Регулярно читаючи форуми Windows Vista і Windows 7, я звернув увагу, що деякі користувачі мотивують відключення контролю облікових записів тим, що хочуть бути повними господарями своєї системи. Іншими словами, їм не до вподоби той факт, що запис в корінь системного диска або папку Windows пов'язана з додатковими діями, а запити контролю облікових записів викликають страшну алергію. На одну полицю з ними можна поставити шанувальників популярної міфології про всемогутність вбудованої облікового запису «Адміністратор», чиє єдина відмінність від інших адміністраторів в тому, що на неї за замовчуванням не поширюється UAC. В реальності відключення контролю облікових записів в панелі управління зрівнює всіх адміністраторів

Цікавіше ж то, що за допомогою групової політики або реєстру нескладно включити контроль навіть для вбудованого адміністратора. Це може стати в нагоді, якщо ви, побувши якийсь час «богом», вирішили спуститися з небес на землю і попрацювати з включеним UAC, не втрачаючи при цьому вже налаштованої користувальницької середовища. Але при стандартних параметрах системи робота з єдиною обліковим записом «Адміністратор», звичайно, еквівалента відключення UAC. Далі ми подивимося, чому краще цього не робити, і як ефективно працювати з включеним контролем облікових записів.

резюме

Поява контролю облікових записів підштовхнуло розробників до створення програм, розрахованих на роботу з обмеженими правами. Однак в домашніх умовах ми самостійно виконуємо адміністративні завдання, і в Windows 7 все-таки зручніше працювати із правами адміністратора. Відключення UAC або використання вбудованої обліковим записом «Адміністратор» з точки зору прав еквівалентно роботі в Windows XP і пов'язане з ризиком втрати контролю над системою в разі зараження. На мій погляд, краще співвідношення «безпека / комфорт» в Windows 7 досягається при роботі адміністратором з включеним контролем облікових записів.

Підвищення прав із запитом UAC і без нього

У Windows Vista я чесно намагався працювати з включеним контролем облікових записів, і за великим рахунком в моїх завданнях він не особливо докучав. Але оскільки я регулярно відповідаю в технічних форумах конференції OSZone, мені постійно доводиться відкривати різні елементи панелі управління, оснащення MMC і інші системні компоненти, щоб подивитися настройки або просто дати точний шлях до потрібного елементу. У Windows Vista більшість цих дій супроводжувалось запитом UAC, що неабияк напружувало, але в Windows 7 ситуація сильно змінилася.

Компоненти Windows 7

У Windows 7 контроль облікових записів був перероблений, причому особлива увага приділялася тим діям, які користувачі за статистикою все одно схвалювали в переважній більшості випадків. Новий стандартний рівень контролю облікових записів дозволяє налаштувати систему і виконувати багато адміністративні завдання без запиту. Це не означає, що UAC для цих завдань відключений, просто для компонентів Windows створений особливий рівень контролю, щоб підвищення прав відбувалося тихо, без діалогового вікна. Найпростіше це продемонструвати на прикладі панелі управління.

Малюнок 4 - Запит UAC не виводиться, коли адміністратор переходить за посиланням зі щитом в панелі управління

У панелі управління Windows 7 поруч з деякими посиланнями і на кнопках у вікнах ви побачите щит, який в Windows Vista однозначно свідчив про те, що при натисканні буде запропоновано. Тепер його немає, якщо ви працюєте з правами адміністратора, але при роботі з правами звичайного користувача діалогове вікно, звичайно, з'явиться.

Зазначу, втім, що де-не-де розробники схитрували, сховавши ненависний запит, але залишивши додатковий крок. Прикладом може служити настройка запиту пароля при пробудженні системи .

Малюнок 5 - Щоб налаштувати недоступні параметри, доведеться натиснути посилання зі щитом

Однак такі «хитрощі» в панелі управління зустрічаються нечасто, що дозволяє адміністратору безперешкодно налаштувати безліч параметрів системи.

сучасні програми

У Microsoft є рекомендації не лише для пользователей, але і для розробників програм. Стосовно до UAC один з головних порад - це зберігання налаштувань програми та переваг користувача тільки в розташуваннях, де для запису не потрібні права адміністратора. В такому випадку вони потрібні тільки при установці програми, якщо проводиться запис в системні папки (наприклад, Program Files) і реєстрація компонентів в системі. Звичайно, при цьому Вас попросять контролю облікових записів. Але в подальшому всі дані користувача і параметри програми зберігаються в профілі, в папці% userprofile% \ appdata. Там ви знайдете папки з даними встановлених у вас програм, які не вимагають прав адміністратора для роботи.

Малюнок 6 - Сучасні програми зберігають призначені для користувача дані тільки в вашому профілі

Наявність трьох папок порозумівається так:

- Roaming - в корпоративному середовищі дані з цієї папки слідують за користувачем при використанні переміщуваних профілів;

- Local - дані, обсяг яких занадто великий, щоб переміщати їх разом з профілем;

- LocalLow - дані записані процесами з низьким рівнем цілісності, тобто можливості яких щодо внесення змін до системи максимально обмежені.

Як я говорив вище, з моменту виходу Windows Vista безліч додатків вже враховує контроль облікових записів, і для роботи їм не потрібні повні права адміністратора. Насправді, багатьом додаткам вони не потрібні навіть для установки, і в цьому випадку розробникам немає особливого сенсу вимагати прав на запис в папку Program Files. Я думаю, що деякі автори програм роблять це просто за інерцією, в той час як інші вже перебудувалися.

Малюнок 7 - Оскільки для установки програми не потрібні права адміністратора, відразу пропонується помістити його в профіль

З новими програмами все досить просто, але нерідко в арсеналі виявляються програми, не цілком пристосовані для роботи з контролем облікових записів. Далі я розповім, що для вирішення цієї проблеми зробили в Microsoft, і що можете зробити ви.

старі додатки

Старі програми - цей не тільки ті, що давно вже не оновлювалися, а й ті, що мають на увазі наявність у користувача прав на безперешкодну запис в системні папки і розділи реєстру. Як це не дивно звучить, при включеному контролі облікових записів сумісність старих додатків з Windows 7 і Windows Vista поліпшується. Це відбувається тому, що UAC дозволяє компенсувати недолік прав на запис в системні розташування при роботі адміністратором і звичайним користувачем.

Віртуалізація файлів і реєстру

Розробники UAC відразу розуміли, старі додатки вже не навчаться зберігати дані в профілі, а намагатимуться записувати їх в папки Program Files або Windows (хоча останнє було поганим тоном ще в ХР). Як я говорив вище, при включеному UAC навіть у адміністратора додатки запускаються зі звичайними правами, що означає відсутність дозволів на запис в системні розташування. Рішення було придумано оригінальне - система робить вигляд, що програмою дозволена запис, а насправді перенаправляє файли в профіль, або записує параметри реєстру в спеціальний розділ. Надалі програма продовжує звертатися до цих даних, навіть не підозрюючи про їх реальному розташуванні. Так в Windows Vista з'явилася віртуалізація папок і системного реєстру, яку успадкувала і Windows 7.

Незважаючи на недитячий вік цієї технології, про неї чули всі. Це ми з'ясували в конкурсі на знання Windows 7, який проходив в кінці 2009 року на OSZone.net. Там було поставлено питання про кнопку «Файли сумісності» в провіднику, і переважна більшість учасників відповіло, що такий кнопки в Windows 7 не існує. Тим часом, саме з допомогою цієї кнопки ви можете побачити папки, в які програми намагалися записати дані, не маючи на те дозволу. Це може вам стати в нагоді, якщо ви захочете вручну зробити резервну копію налаштувань програми або даних, які вона зберегла.

Малюнок 8 - кнопка «Файли сумісності» веде у віртуальний сховище

У мене цю кнопку провідник відображає вже в корені системного диска, а натиснувши її, я бачу папки з назвами Windows і Program Files, а також якийсь архів. Зверніть увагу на адресний рядок провідника - я перейшов в уже знайому папку AppData, а точніше - в віртуальне сховище (Virtual Store). Назви програм в папці Program Files мені знайомі - це і є старі додатки, робота яких не порушилася завдяки віртуалізації файлів.

Давайте подивимося, як це працює на практиці (UAC не забудьте включити). Відкрийте блокнот і постарайтеся зберегти текстовий файл в корені системного диска або папці Windows. Ви відразу побачите повідомлення о нестачі прав і пропозицію зберегти файл в профілі.

Малюнок 9 - Щоб зберігати або змінювати файли в системних папках, «Блокнот» потрібно запускати від імені адміністратора

Власні програми Microsoft, звичайно, спроектовані для роботи звичайним користувачем, тому вони знають, що робити при відсутності прав. Тепер візьміть, скажімо, текстовий редактор Akelpad , В якому не передбачено таке повідомлення, і спробуйте зробити те ж саме. Замість кореня диска файл буде збережений в віртуальному сховищі, і в подальшому «обманутий» Akelpad буде бачити його саме в корені диска (а блокнот - немає, адже він туди нічого не записував).

Малюнок 10 - Akelpad відкриває «свій» файл з кореня системного диска (зліва), хоча він розташований в віртуальному сховищі (праворуч)

Тепер зрозуміло, звідки взявся Archive.zip в корені віртуального сховища. Я створив його в корені системного диску архиватором 7-zip, причому неважливо, з контекстного меню, або просто запустивши програму зі звичайними правами. Система дозволила виконати операцію, але зберегла файли в профіль.

Віртуалізація реєстру відбувається аналогічно. Наприклад, при спробі запису в HKEY_LOCAL_MACHINE \ Software \ ProgramName відбувається перенаправлення в розділ HKEY_USERS \ <User SID> _Classes \ VirtualStore \ Machine \ Software \ ProgramName, де User_SID позначає ідентифікатор користувача, від чийого імені виконується дія. Крім того, перенаправляються всі спроби записи в розділи, куди адміністратор має доступ, а звичайний користувач - немає.

Віртуалізація файлів і реєстру поширюється тільки на 32-розрядні додатки з графічним інтерфейсом, тобто служби не віртуалізуються.

При чому тут UAC?

За допомогою віртуалізації файлів і реєстру забезпечується сумісність зі старими програмами, і в першу чергу вона націлена на роботу з правами звичайного користувача. Якщо UAC вимкнуто, адміністратор не помітить різниці, оскільки права на запис в Program Files у нього є. А ось звичайних користувачів стара програма може засмутити дуже швидко, адже прав на запис в системні налаштування нема (хоч з UAC, хоч без нього), а перенаправити дані вже нікому. Програма «ламається», тобто швидше за все, виводить повідомлення з розряду «відмовлено в доступі».

При чому тут безпеку?

Уявіть, що шкідлива програма таємно намагається здійснити запис в системну папку або розділ реєстру. Раз вона це робить, безпеку вашої системи вже частково скомпрометована - програма проникла на комп'ютер, а антивірус на неї до сих пір не зреагував. Завдяки віртуалізації, збиток не має ніяких прав далі прав звичайного користувача. Іншими словами, дія шкідливого коду обмежується профілем, тобто не поширюється на системні файли і параметри.

Аналогічно працює і захищений режим в Internet Explorer, про який йшлося в третьої статті серії. І хоча віртуалізація UAC НЕ задіюється для цього режиму, йому необхідний включений контроль облікових записів.

Таким чином, контроль облікових записів підвищує не безпека, а стійкість системи до зараження. Головне - ви не втрачаєте над нею контроль, а в цьому випадку набагато простіше усунути будь-яку проблему.

Установка в профіль або отримання повних прав на папку програми

Віртуалізація файлів і реєстру допомагає в тих випадках, коли під час запуску програми зі звичайними правами (тобто без запиту UAC), але в процесі роботи потребує правах адміністратора і при цьому не вміє їх запитувати. Існують програми, які вже при запуску перевіряють наявність прав на запис у власну папку. Коли вони встановлені в Program Files, права на запис відсутні, тому при запуску з'являється запит UAC. В цьому випадку можна спробувати змусити програму йти в ногу з часом, встановивши її в профіль. Альтернативний варіант - це отримання повних прав на папку програми, що може виявитися швидше перевстановлення в профіль.

До речі, всі свої портативні програми, які за своєю природою зберігають настройки у власній папці, я тримаю саме в профілі. Причому це навіть зручніше, ніж класти їх у Program Files, оскільки не задіюється віртуалізація, що відокремлює настройки програм від їх розташування.

Втім, іноді у програм, старих і нових, є абсолютно виправдані причини для доступу до системних файлів і параметрів, тому ні віртуалізація, ні наявність повних прав на папку програми не допоможе уникнути запиту. Далі мова піде про програми для зміни системних параметрів.

Системні утиліти

Є особлива категорія програм, призначення яких якраз в тому, щоб відображати або змінювати системні параметри, тому їм обов'язково потрібні повні права. І якщо ви любите «поколупати» систему, із запитом UAC будете стикатися досить часто. Залежно від мети програми, ви будете бачити запит контролю облікових записів при кожному її запуску, або тільки при виконанні дій, які вимагають наявності повних прав.

На прикладі утиліт Sysinternals Марка Руссиновича це легко продемонструвати. Process Explorer відображає масу інформації про системні процеси, але для її збору, очевидно, потрібні повні права, тому запит виводиться відразу. Утиліта Autoruns, яка знає все про автозавантаження системи, запускається зі звичайними правами, а запит виводить тільки в разі, коли ви змінюєте параметри, що вимагають адміністративних повноважень.

Малюнок 11 - утиліт Autoruns потрібні повні права для внесення змін в системний розділ реєстру

Коли за допомогою Autoruns ви змінюєте Ваші установки (розділ HKCU), запит не виводиться, а при налаштуванні системних параметрів на самому ділі виходить два запити. Один виводить програма (рис. 11), після чого потрібно її перезапуск, що веде вже до появи запиту UAC (аналогічно поводяться сторонні файлові менеджери при спробі копіювання файлів в системні папки). Це незручно (краще вже один раз при запуску), але цілком вирішуване, як ми побачимо це трохи пізніше.

Командний рядок і скрипти

З вбудованими програмами Windows 7 теж виходить по-різному. При відкритті редактора реєстру запит з'явиться відразу, навіть якщо ви хочете просто перевірити наявність якого-небудь параметра. Командний рядок же запускається зі звичайними правами, а при спробі виконати в ній команду, що вимагає повних прав адміністратора, виводиться відповідне повідомлення (рис. 12 зліва).

Малюнок 12 - Із заголовка командою рядка зрозуміло, з якими правами вона запущена (зліва зі звичайними правами, праворуч - від імені адміністратора)

На жаль, заздалегідь не завжди відомо, що для виконання команди потрібні права адміністратора, і тоді доводиться перезапускати командний рядок і заново вводити команду, а це - зайві дії. Можна трохи схитрувати, розмістивши в системній папці утиліту elevate , Яка дозволяє запросити підвищення прав для програм з командного рядка, яка запущена зі звичайними правами.

Малюнок 13 - За допомогою утиліти elevate для команди запитується підвищення прав

Запит контролю облікових записів при цьому все одно з'явиться, але час все-таки економиться, тому що не треба запускати нову командний рядок від імені адміністратора і повторно вводити команду. Досить натиснути стрілку вгору (повтор команди), потім клавішу Home (перехід до початку рядка) і ввести elevate / k. Звичайно, це несерйозно, але якщо ви часто працюєте з командним рядком, цю утиліту варто мати в арсеналі.

І якщо вже мова зайшла про командному рядку, не можна обійти увагою скрипти, які також часто доводиться запускати з підвищеними правами. У контекстному меню Windows 7 можливість запуску від імені адміністратора передбачена тільки для скриптів командного інтерпретатора, тобто для bat і cmd. Однак за допомогою набору утиліт Elevation PowerToys можна розширити список, додавши туди WSH і PowerShell, а також можливість запуску скриптів від імені іншого користувача, включаючи систему.

Нарешті, існує спосіб, який дозволяє відразу запускати з повними правами не тільки командний рядок, а й будь-яку програму без жодного запиту UAC.

Запуск програм без запиту UAC

Досить попрацювати з контролем облікових записів пару тижнів, щоб визначити список додатків, при запуску яких з'являється діалогове вікно UAC. Для кожного з них можна створити ярлик, який буде запускати програму без жодного запиту. Можна також створити ярлик для командного рядка і / або діалогового вікна «Виконати», звідки будь-які завдання вже будуть виконуватися з повними правами адміністратора.

Це реалізується за допомогою планувальника завдань, який дозволяє запускати завдання з найвищими правами, якими наділений користувач. Коли програму запускає адміністратор, вона відразу отримує повні права, тому запит не виводиться (стелею звичайного користувача залишаються обмежені права, звичайно). Даний спосіб у всіх подробицях описаний тут моїм колегою, і там навіть є утиліта, за допомогою якої можна створювати такі ярлики перетягуванням звичайних ярликів програм. Звичайно, можна запускати програми і автоматично при запуску системи, якщо відразу вказати це в планувальнику або помістити ярлик в автозавантаження.

висновок

Як бачите, можна організувати свою повсякденну роботу в Windows 7 так, що контроль облікових записів буде майже непомітний, навіть якщо ви любите повозитися з системою. При її налаштування з панелі управління контроль UAC практично не докучає, завдяки змінам, які відбулися в Windows 7. На допомогу любителям командного рядка є утиліти, що спрощують запуск команд і скриптів від імені адміністратора, а запуск будь-яких програм без запиту можна налаштувати за допомогою планувальника завдань.

Звичайно, якщо ви щодня встановлюєте кілька додатків, ви будете бачити запити UAC частіше. Але для експериментів і підбору відповідних програм найкраще підходять віртуальні машини, а там контроль облікових записів можна і відключити.

Я звів в одну таблицю всі описані в цій статті кошти, які допоможуть вам прискорити роботу в системі з включеним контролем облікових записів.

ДіяЗасіб для підвищення зручності роботи

Налаштування в панелі управління Не потрібно Налаштування системними утилітами Ярлик для запуску з повними правами Запуск і робота старих додатків

- Включення UAC (віртуалізація файлів і реєстру)

- Установка в профіль або отримання повних прав на папку програми

- Ярлик для запуску з повними правами

Робота в командному рядку

- утиліта elevate

- Ярлик для запуску з повними правами

запуск скриптів

- Elevation PowerToys

- Ярлик для запуску з повними правами

Підбір і тестування додатків Віртуальна машина

посилання

Всі номери цієї статті:

Адміністратор або вбудований обліковий запис «Адміністратор»?При чому тут БЕЗПЕКУ?

Адміністратор або вбудований обліковий запис «Адміністратор»?

При чому тут БЕЗПЕКУ?

Адміністратор або вбудований обліковий запис «Адміністратор»?

При чому тут безпеку?

З якими правами працювати?

Адміністратор або користувач?

Адміністратор або вбудований обліковий запис «Адміністратор»?

При чому тут UAC?